O grupo hacktivista Head Mare aproveitou uma vulnerabilidade no WinRAR para se infiltrar e criptografar sistemas executados em Windows e Linux.

Hacktivistas

Este grupo, ativo desde o início do conflito russo-ucraniano, tem como alvo principal organizações na Rússia e Belarus. Seus ataques são caracterizados por técnicas sofisticadas que focam em causar o máximo de interrupção.

A Vulnerabilidade: CVE-2023-38831

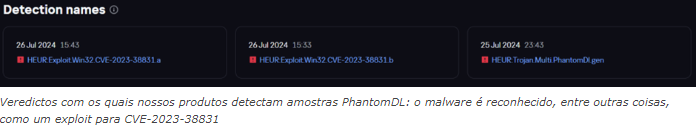

De acordo com o relatório da Secure List , a vulnerabilidade explorada pelo Head Mare, identificada como CVE-2023-38831, reside no WinRAR, um popular utilitário de compactação de arquivos.

Essa falha permite que invasores executem código arbitrário no sistema de uma vítima por meio de arquivos compactados especialmente criados. Ao explorar essa vulnerabilidade, o Head Mare pode entregar e ocultar suas cargas maliciosas de forma mais eficaz.

Como funciona o Exploit

Quando um usuário tenta abrir um documento aparentemente legítimo dentro de um arquivo comprometido, o código malicioso é executado, concedendo aos invasores acesso ao sistema.

Veredictos com os quais nossos produtos detectam amostras PhantomDL: o malware é reconhecido, entre outras coisas, como um exploit para CVE-2023-38831

Esse método de ataque é perigoso porque depende da interação do usuário, o que o torna mais difícil de detectar por meio de medidas de segurança tradicionais.

Táticas e ferramentas da Head Mare

Ao contrário de muitos grupos hacktivistas, o Head Mare emprega uma mistura de software disponível publicamente e malware personalizado .

Seu kit de ferramentas inclui:

- LockBit e Babuk Ransomware : Usado para criptografar arquivos e exigir resgates.

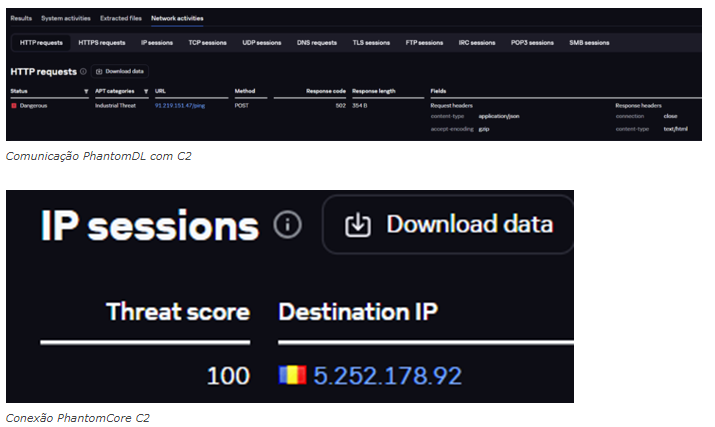

- PhantomDL e PhantomCore : malware personalizado usado para acesso inicial e exploração.

- Sliver : Uma estrutura de comando e controle (C2) de código aberto para gerenciar sistemas comprometidos.

Acesso inicial e persistência

O Head Mare obtém acesso inicial por meio de campanhas de phishing, distribuindo arquivos maliciosos que exploram a vulnerabilidade do WinRAR. Uma vez lá dentro, eles usam vários métodos para manter a persistência, como adicionar entradas ao registro do Windows e criar tarefas agendadas.

Os ataques de Head Mare afetaram vários

indústrias, incluindo instituições governamentais, transporte, energia, manufatura e entretenimento. Seu objetivo principal parece ser interromper sistemas e exigir resgates em vez de apenas ganho financeiro.

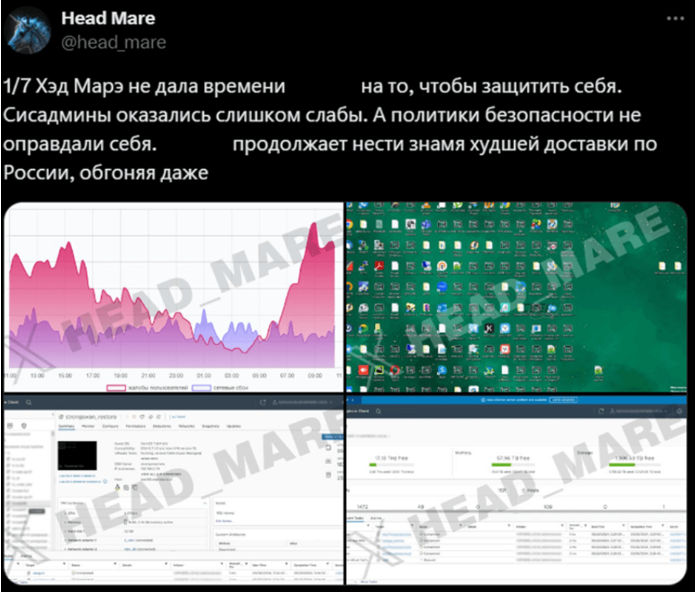

O grupo mantém presença pública nas redes sociais, onde ocasionalmente publica informações sobre suas vítimas.

Ao contrário de alguns grupos hacktivistas, o Head Mare também exige resgates pela descriptografia de dados, adicionando uma dimensão financeira aos seus ataques com motivação política.

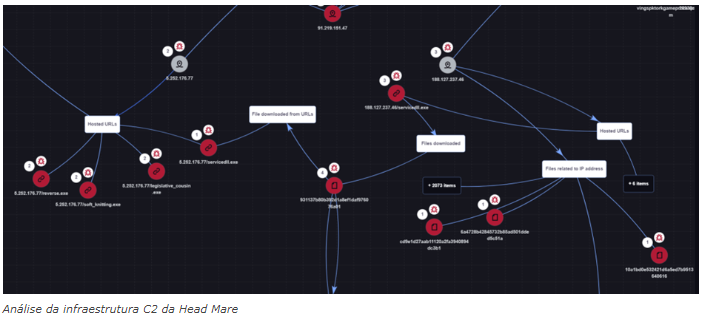

Análise da infraestrutura de ataque

A infraestrutura sofisticada da Head Mare utiliza servidores VPS/VDS como hubs C2. Eles empregam ferramentas como ngrok e rsockstun para pivotar, permitindo que naveguem em redes privadas usando máquinas comprometidas como intermediárias.

Os servidores C2 do grupo hospedam vários utilitários usados em diferentes estágios de seus ataques. Isso inclui shells PHP para executar comandos e scripts PowerShell para escalonamento de privilégios.

O Head Mare emprega diversas técnicas para evitar a detecção, como disfarçar seu malware como software legítimo.

Por exemplo, ele renomeia amostras de ransomware para imitar aplicativos como OneDrive e VLC e as coloca em diretórios típicos do sistema.

Ofuscação e disfarce

As amostras de malware são frequentemente ofuscadas usando ferramentas como Garble, tornando-as mais difíceis de detectar e analisar. Além disso, o grupo usa extensões duplas em campanhas de phishing , fazendo com que arquivos maliciosos pareçam documentos inofensivos.

As atividades do Head Mare destacam a natureza evolutiva das ameaças cibernéticas no contexto de conflitos geopolíticos.

Ao explorar vulnerabilidades como CVE-2023-38831, eles demonstram uma compreensão sofisticada dos aspectos técnicos e psicológicos da guerra cibernética.

Organizações na Rússia e na Bielorrússia devem priorizar a correção de vulnerabilidades como CVE-2023-38831 e aprimorar seus recursos de detecção de phishing.

Auditorias de segurança regulares e treinamento de funcionários sobre como reconhecer tentativas de phishing também podem ajudar a mitigar o risco de tais ataques.

À medida que os grupos hacktivistas continuam a refinar suas táticas, a importância de medidas robustas de segurança cibernética não pode ser exagerada.

O caso de Head Mare nos lembra da complexa interação entre tecnologia e política internacional, onde ferramentas digitais se tornam armas em conflitos mais amplos.

+Mais

ChatGPT ajudou spammers a contornar filtros de segurança de mensagem para mais de 80 mil sites

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões

Por que o Google comprou Wiz por US$32 bilhões