Um agente de ameaças pouco conhecido, identificado como GoldenJackal, foi associado a uma série de ataques cibernéticos direcionados a embaixadas e organizações governamentais com o objetivo de se infiltrar em sistemas isolados usando dois conjuntos de ferramentas personalizados distintos.

As vítimas incluíam uma embaixada do Sul da Ásia na Bielorrússia e uma organização do governo da União Europeia (UE), disse a empresa eslovaca de segurança cibernética ESET.

GoldenJackal

“O objetivo final do GoldenJackal parece ser roubar informações confidenciais, especialmente de máquinas de alto perfil que podem não estar conectadas à internet”, observou o pesquisador de segurança Matías Porolli em uma análise exaustiva.

O GoldenJackal veio à tona pela primeira vez em maio de 2023, quando o fornecedor de segurança russo Kaspersky detalhou os ataques do cluster de ameaças a entidades governamentais e diplomáticas no Oriente Médio e no Sul da Ásia. As origens do adversário remontam a pelo menos 2019.

Uma característica importante das intrusões é o uso de um worm chamado JackalWorm, capaz de infectar unidades USB conectadas e entregar um trojan chamado JackalControl.

Embora não haja informações suficientes para vincular conclusivamente as atividades a uma ameaça específica de um Estado-nação, há alguma sobreposição tática com ferramentas maliciosas usadas em campanhas vinculadas ao Turla e ao MoustachedBouncer , este último também destacou embaixadas estrangeiras na Bielorrússia.

A ESET disse que descobriu artefatos do GoldenJackal em uma embaixada do Sul da Ásia na Bielorrússia em agosto e setembro de 2019, e novamente em julho de 2021. De particular interesse é como o agente da ameaça também conseguiu implantar um conjunto de ferramentas completamente reformulado entre maio de 2022 e março de 2024 contra uma entidade governamental da UE.

“Com o nível de sofisticação necessário, é bastante incomum que, em cinco anos, o GoldenJackal tenha conseguido construir e implementar não um, mas dois conjuntos de ferramentas separados, projetados para comprometer sistemas air-gapped”, destacou Porolli. “Isso demonstra a desenvoltura do grupo.”

O ataque contra a embaixada do Sul da Ásia na Bielorrússia teria feito uso de três famílias diferentes de malware, além de JackalControl, JackalSteal e JackalWorm –

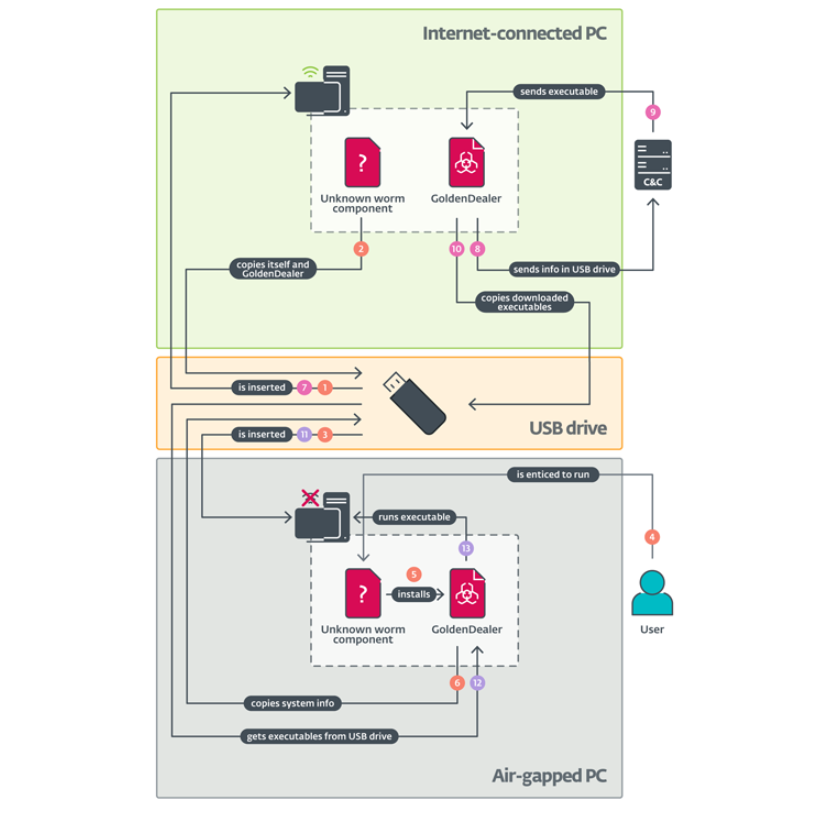

- GoldenDealer , que é usado para entregar executáveis ao sistema com air-gapped por meio de unidades USB comprometidas

- GoldenHowl , um backdoor modular com recursos para roubar arquivos, criar tarefas agendadas, carregar/baixar arquivos de e para um servidor remoto e criar um túnel SSH, e

- GoldenRobo , um coletor de arquivos e ferramenta de exfiltração de dados

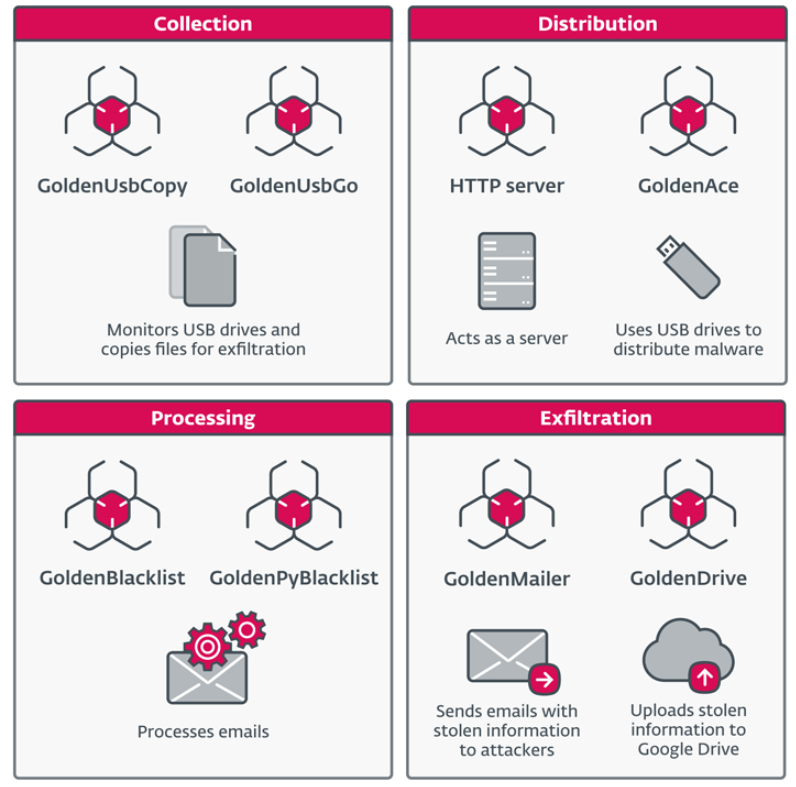

foram descobertos como dependentes de um conjunto inteiramente novo de ferramentas de malware, escritas principalmente em Go. Elas são projetadas para coletar arquivos de drives USB, espalhar malware via drives USB, exfiltrar dados e usar alguns servidores de máquina como servidores de preparação para distribuir payloads para outros hosts –

- GoldenUsbCopy e seu sucessor aprimorado GoldenUsbGo , que monitoram drives USB e copiam arquivos para exfiltração

- GoldenAce , que é usado para propagar o malware, incluindo uma versão leve do JackalWorm, para outros sistemas (não necessariamente aqueles que são air-gapped) usando drives USB

- GoldenBlacklist e sua implementação Python GoldenPyBlacklist , que são projetados para processar mensagens de e-mail de interesse para posterior exfiltração

- GoldenMailer , que envia as informações roubadas aos invasores por e-mail

- GoldenDrive , que carrega informações roubadas para o Google Drive

Atualmente, não se sabe como o GoldenJackal consegue obter comprometimento inicial para violar ambientes de destino. No entanto, a Kaspersky já havia mencionado a possibilidade de instaladores trojanizados do Skype e documentos maliciosos do Microsoft Word como pontos de entrada.

O GoldenDealer, que já está presente em um computador conectado à internet e é entregue por meio de um mecanismo ainda não determinado, entra em ação quando uma unidade USB é inserida, fazendo com que ele e um componente de worm desconhecido sejam copiados para o dispositivo removível.

Suspeita-se que o componente desconhecido seja executado quando a unidade USB infectada é conectada ao sistema com air-gapped, após o que o GoldenDealer salva informações sobre a máquina na unidade USB.

Quando o dispositivo USB é inserido na máquina conectada à Internet mencionada anteriormente uma segunda vez, o GoldenDealer passa as informações armazenadas na unidade para um servidor externo, que então responde com cargas úteis apropriadas para serem executadas no sistema isolado.

O malware também é responsável por copiar os executáveis baixados para a unidade USB. No último estágio, quando o dispositivo é conectado à máquina air-gapped novamente, o GoldenDealer pega os executáveis copiados e os executa.

Por sua vez, o GoldenRobo também é executado no PC conectado à internet e é equipado para pegar os arquivos da unidade USB e transmiti-los para o servidor controlado pelo invasor. O malware, escrito em Go, recebe seu nome do uso de um utilitário legítimo do Windows chamado robocopy para copiar os arquivos.

A ESET disse que ainda não descobriu um módulo separado que cuide da cópia dos arquivos do computador isolado para a própria unidade USB.

“Conseguir implementar dois conjuntos de ferramentas separados para violar redes isoladas em apenas cinco anos mostra que o GoldenJackal é um agente de ameaças sofisticado e ciente da segmentação de rede usada por seus alvos”, disse Porolli.

+Mais

Falha de segurança no ChatGPT se torna alvo de ataques

Grave falha no Apache Camel (CVE-2025-29891) exposta

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões