GoBruteforcer

GoBruteforcer

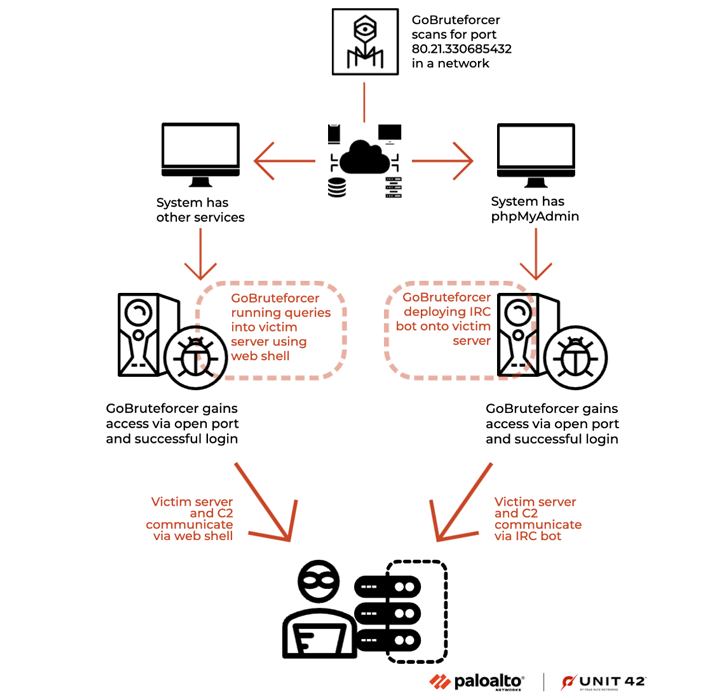

“O GoBruteforcer escolheu um Classless Inter-Domain Routing ( CIDR bloco ) para escanear a rede durante o ataque e teve como alvo todos os endereços IP dentro desse intervalo CIDR”, disseram os pesquisadores da Palo Alto Networks Unit 42.

“O agente da ameaça escolheu a varredura de blocos CIDR como uma forma de obter acesso a uma ampla variedade de hosts de destino em diferentes IPs em uma rede, em vez de usar um único endereço IP como alvo”.

O malware é projetado principalmente para destacar plataformas semelhantes ao Unix executando arquiteturas x86, x64 e ARM, com o GoBruteforcer tentando obter acesso por meio de um ataque de força bruta usando uma lista de credenciais codificadas no binário.

Se o ataque for bem-sucedido, um bot de IRC (internet relay chat ) é implantado no servidor da vítima para estabelecer comunicações com um servidor controlado pelo ator.

O GoBruteforcer também utiliza um shell da Web PHP já instalado no servidor da vítima para obter mais detalhes sobre a rede de destino.

Dito isso, o vetor de intrusão inicial exato usado para entregar o GoBruteforcer e o PHP web shell ainda é indeterminado. Os artefatos coletados pela empresa de segurança cibernética sugerem esforços de desenvolvimento ativos para evoluir suas táticas e evitar a detecção.

As descobertas são mais uma indicação de como os agentes de ameaças estão adotando cada vez mais o Golang para desenvolver malware multiplataforma. Além do mais, a capacidade multivarredura do GoBruteforcer permite que ele viole um amplo conjunto de alvos, tornando-o uma ameaça potente.

“Os servidores da Web sempre foram um alvo lucrativo para os agentes de ameaças”, disse a Unidade 42. “Senhas fracas podem levar a sérias ameaças, pois os servidores da Web são uma parte indispensável de uma organização. Malware como o GoBruteforcer tira proveito de senhas fracas (ou padrão).”

4 thoughts on “GoBruteforcer: novo malware baseado em Golang invade servidores da Web por meio de ataques de força bruta”

Comments are closed.