GitHub Segurança

GitHub e 2FA

Uma vez expandido para toda a base de usuários da empresa, o requisito de registro 2FA ajudará a proteger as contas de mais de 100 milhões de usuários.

O lançamento gradual começará na próxima semana com o GitHub alcançando grupos menores de administradores e desenvolvedores por e-mail e acelerará à medida que o final do ano se aproxima para garantir que a integração seja perfeita e os usuários tenham tempo para resolver quaisquer problemas.

“O GitHub projetou um processo de lançamento destinado a minimizar interrupções inesperadas e perda de produtividade para os usuários e evitar bloqueios de contas”, disse o gerente de produtos da equipe, Hirsch Singhal, e a diretora de marketing de produtos, Laura Paine.

“Grupos de usuários serão solicitados a habilitar o 2FA ao longo do tempo, cada grupo selecionado com base nas ações que realizaram ou no código para o qual contribuíram”.

Se sua conta for selecionada para inscrição, você receberá um e-mail e verá um banner no GitHub.com solicitando que você se inscreva no programa de autenticação de dois fatores (2FA).

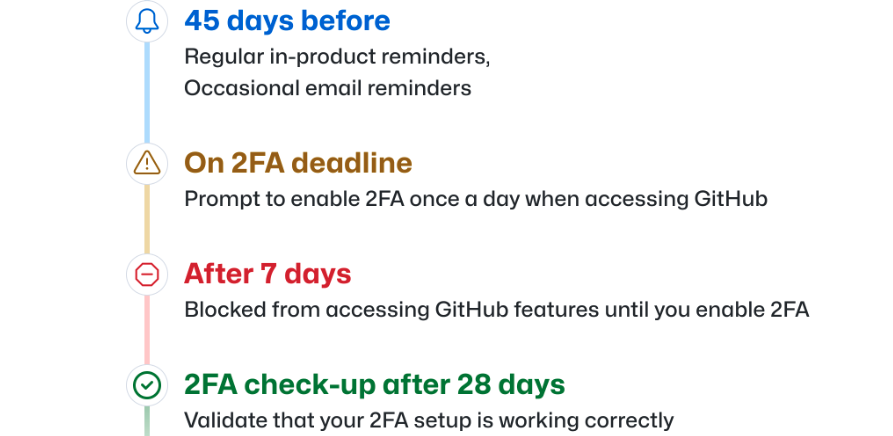

Então, você terá 45 dias para configurar o 2FA em sua conta, durante os quais poderá continuar usando sua conta do GitHub normalmente, exceto para lembretes ocasionais.

O GitHub manterá você atualizado sobre o prazo de ativação e, depois que ele passar, você será solicitado a ativar o 2FA na primeira vez que acessar o GitHub.com e será bloqueado para acessar alguns recursos até que o 2FA seja ativado.

Isso segue dois anúncios anteriores de maio e dezembro de que todos os desenvolvedores que contribuem com código na plataforma serão obrigados a habilitar o 2FA até o final de 2023.

O GitHub fornece instruções detalhadas sobre como configurar 2FA para sua conta e recuperar contas ao perder credenciais 2FA.

Os desenvolvedores podem usar uma ou mais opções 2FA, incluindo chaves de segurança físicas, chaves de segurança virtuais incorporadas a dispositivos móveis como smartphones e laptops, aplicativos autenticadores de senha única baseada em tempo (TOTP) ou o aplicativo GitHub Mobile (depois de configurar TOTP ou SMS 2FA).

Embora o 2FA baseado em mensagem de texto também seja uma opção ( em alguns países ), o GitHub está pedindo aos usuários que mudem para chaves de segurança ou aplicativos TOTP porque os agentes de ameaças podem ignorar o SMS 2FA ou roubar tokens de autenticação SMS 2FA para sequestrar as contas dos desenvolvedores.

3 thoughts on “GitHub torna 2FA obrigatório na próxima semana para desenvolvedores ativos”

Comments are closed.