Vulnerabilidades de segurança foram divulgadas na solução de acesso remoto industrial Ewon Cosy+, que podem ser exploradas para obter privilégios de root nos dispositivos e realizar ataques subsequentes.

O acesso elevado poderia então ser usado como arma para descriptografar arquivos de firmware criptografados e dados criptografados, como senhas em arquivos de configuração, e até mesmo obter certificados VPN X.509 assinados corretamente para que dispositivos estrangeiros assumam suas sessões VPN.

Cosy+

“Isso permite que invasores sequestrem sessões de VPN, o que resulta em riscos de segurança significativos contra usuários do Cosy+ e da infraestrutura industrial adjacente”, disse o pesquisador de segurança da SySS GmbH, Moritz Abrell , em uma nova análise.

As descobertas foram apresentadas na conferência DEF CON 32 no fim de semana.

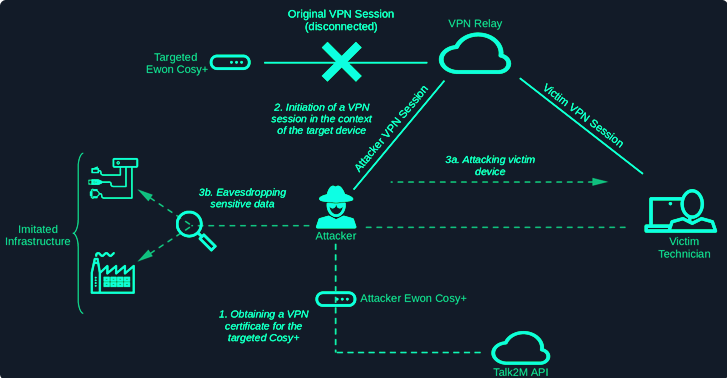

A arquitetura do Ewon Cosy+ envolve o uso de uma conexão VPN que é roteada para uma plataforma gerenciada pelo fornecedor chamada Talk2m via OpenVPN. Os técnicos podem se conectar remotamente ao gateway industrial por meio de um relé VPN que ocorre por meio do OpenVPN.

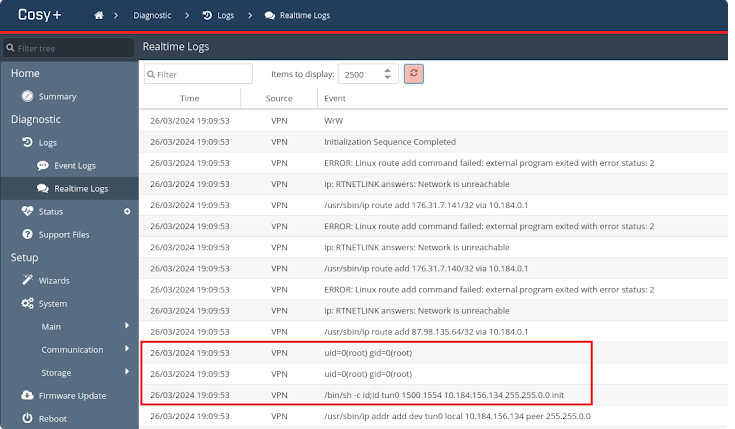

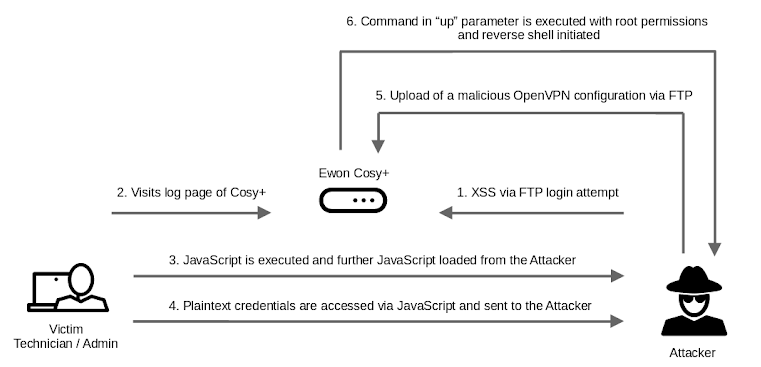

A empresa de testes de penetração sediada na Alemanha disse que conseguiu descobrir uma vulnerabilidade de injeção de comando do sistema operacional e um desvio de filtro que possibilitou obter um shell reverso ao carregar uma configuração OpenVPN especialmente criada.

Um invasor poderia ter posteriormente aproveitado uma vulnerabilidade persistente de cross-site scripting (XSS) e o fato de que o dispositivo armazena as credenciais codificadas em Base64 da sessão da web atual em um cookie desprotegido chamado credenciais para obter acesso administrativo e, finalmente, fazer o root.

“Um invasor não autenticado pode obter acesso root ao Cosy+ combinando as vulnerabilidades encontradas e, por exemplo, esperando que um usuário administrador faça login no dispositivo”, disse Abrell.

A cadeia de ataque poderia então ser estendida ainda mais para configurar persistência, acessar chaves de criptografia específicas do firmware e descriptografar o arquivo de atualização do firmware. Além disso, uma chave codificada armazenada dentro do binário para criptografia de senha poderia ser alavancada para extrair os segredos.

“A comunicação entre o Cosy+ e a API Talk2m é feita via HTTPS e protegida via autenticação TLS mútua (mTLS)”, explicou Abrell. “Se um dispositivo Cosy+ for atribuído a uma conta Talk2m, o dispositivo gera uma solicitação de assinatura de certificado (CSR) contendo seu número de série como nome comum (CN) e o envia para a API Talk2m.”

Este certificado, que pode ser acessado via API Talk2m pelo dispositivo, é usado para autenticação OpenVPN. No entanto, a SySS descobriu que a confiança exclusiva no número de série do dispositivo poderia ser explorada por um agente de ameaça para registrar seu próprio CSR com um número de série se um dispositivo alvo e iniciar com sucesso uma sessão VPN.

“A sessão VPN original será substituída e, portanto, o dispositivo original não estará mais acessível”, disse Abrell. “Se os usuários do Talk2m se conectarem ao dispositivo usando o software cliente VPN Ecatcher, eles serão encaminhados ao invasor.”

“Isso permite que os invasores conduzam mais ataques contra o cliente usado, por exemplo, acessando serviços de rede como RDP ou SMB do cliente vítima. O fato de que a conexão do túnel em si não é restrita favorece esse ataque.”

“Como a comunicação de rede é encaminhada ao invasor, a rede e os sistemas originais podem ser imitados para interceptar a entrada do usuário da vítima, como programas PLC enviados ou similares.”

O desenvolvimento ocorre no momento em que a Microsoft descobriu diversas falhas no OpenVPN que poderiam ser encadeadas para atingir execução remota de código (RCE) e escalonamento de privilégios locais (LPE).

Fontes: The Hacker News

+Mais

Falha de segurança no ChatGPT se torna alvo de ataques

Grave falha no Apache Camel (CVE-2025-29891) exposta

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões