Uma vulnerabilidade de segurança recentemente corrigida, que afeta os hipervisores VMware ESXi, foi ativamente explorada por “vários” grupos de ransomware para obter permissões elevadas e implantar malware de criptografia de arquivos.

Os ataques envolvem a exploração da CVE-2024-37085 (pontuação CVSS: 6,8), uma vulnerabilidade de bypass de autenticação na integração com o Active Directory, permitindo que um invasor obtenha acesso administrativo ao host.

VMware ESXi

“Um agente malicioso com permissões suficientes no Active Directory (AD) pode obter acesso total a um host ESXi, previamente configurado para usar o AD para gerenciamento de usuários, recriando o grupo do AD configurado (‘Administradores do ESXi’ por padrão) após ele ter sido excluído do AD”, observou a VMware, propriedade da Broadcom, em um comunicado divulgado no final de junho de 2024.

Em outras palavras, escalar privilégios no ESXi para o administrador era tão simples quanto criar um novo grupo no AD chamado “ESX Admins” e adicionar qualquer usuário a ele, ou renomear qualquer grupo no domínio para “ESX Admins” e adicionar um usuário ao grupo ou usar um membro existente do grupo.

A Microsoft, em uma nova análise publicada em 29 de julho, relatou que observou operadores de ransomware como Storm-0506, Storm-1175, Octo Tempest e Manatee Tempest aproveitando essa técnica pós-comprometimento para implantar os ransomwares Akira e Black Basta.

“Os hipervisores VMware ESXi associados a um domínio do Active Directory consideram qualquer membro de um grupo de domínio chamado ‘ESX Admins’ como tendo acesso administrativo total por padrão”, explicaram os pesquisadores Danielle Kuznets Nohi, Edan Zwick, Meitar Pinto, Charles-Edouard Bettan e Vaibhav Deshmukh.

“Esse grupo não é nativo do Active Directory e não existe por padrão. Quando o servidor é associado a um domínio, os hipervisores ESXi não verificam a existência de tal grupo, mas ainda assim concedem acesso administrativo completo a todos os membros de um grupo com esse nome, mesmo que o grupo não existisse originalmente.”

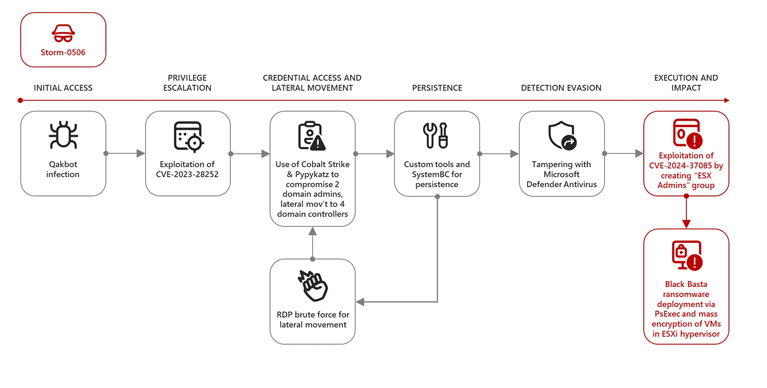

Em um ataque realizado pelo grupo Storm-0506 contra uma empresa de engenharia não identificada na América do Norte, os atacantes usaram essa vulnerabilidade para obter permissões elevadas nos hipervisores ESXi após conseguirem acesso inicial com uma infecção QakBot e explorarem outra falha no driver do Windows Common Log File System (CLFS) (CVE-2023-28252, pontuação CVSS: 7,8) para escalonamento de privilégios.

As fases subsequentes do ataque envolveram a implantação do Cobalt Strike e do Pypykatz, uma versão em Python do Mimikatz, para roubo de credenciais de administrador de domínio e movimentação lateral na rede. Em seguida, os atacantes implantaram o implante SystemBC para persistência e abusaram do acesso de administrador do ESXi para instalar o ransomware Black Basta.

“Os atacantes também foram observados tentando forçar conexões de Remote Desktop Protocol (RDP) em vários dispositivos como outro método para movimentação lateral e, em seguida, reinstalando o Cobalt Strike e o SystemBC”, relataram os pesquisadores. “Eles também tentaram desativar o Microsoft Defender Antivirus usando várias ferramentas para evitar a detecção.”

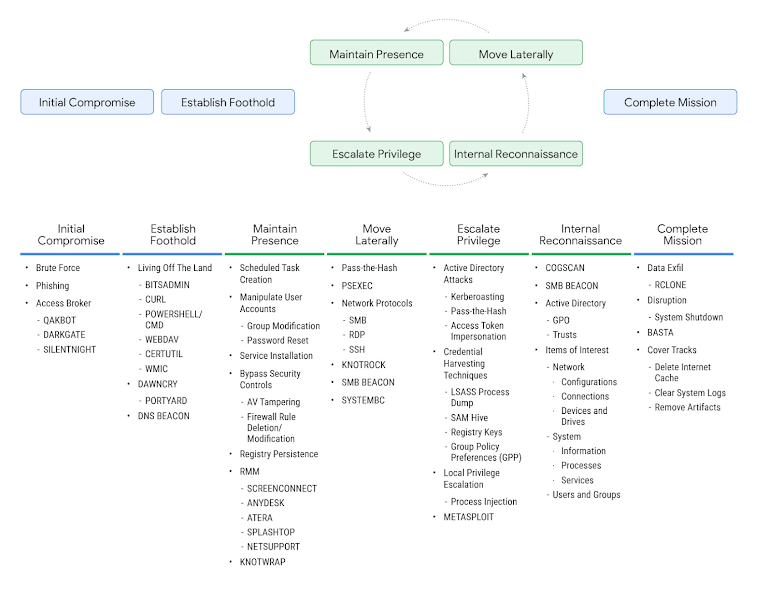

O desenvolvimento ocorre no momento em que a Mandiant, empresa de propriedade do Google, revelou que um grupo de ameaças com motivação financeira, conhecido como UNC4393, está utilizando o acesso inicial obtido através de um backdoor em C/C++ chamado ZLoader (também conhecido como DELoader, Terdot ou Silent Night) para distribuir o ransomware Black Basta, afastando-se do uso do QakBot e do DarkGate.

“UNC4393 demonstrou disposição em colaborar com múltiplos grupos de distribuição para alcançar seus objetivos”, informou a empresa de inteligência de ameaças. “Esse recente aumento na atividade do Silent Night, que começou no início deste ano, tem sido principalmente entregue através de malvertising, marcando uma mudança significativa em relação ao phishing como o único método conhecido de acesso inicial da UNC4393.”

A cadeia de ataque inclui o uso do acesso inicial para implantar o Cobalt Strike Beacon e uma combinação de ferramentas personalizadas e disponíveis para reconhecimento, além de utilizar o RDP e o Server Message Block (SMB) para movimentação lateral. A persistência é mantida com o uso do SystemBC.

O ZLoader, que ressurgiu após um longo hiato no final do ano passado, está em desenvolvimento ativo, com novas variantes sendo propagadas através de um backdoor em PowerShell chamado PowerDash, conforme descoberto recentemente pela equipe de inteligência cibernética do Walmart.

Nos últimos anos, os agentes de ransomware têm buscado novas técnicas para maximizar o impacto e evitar a detecção, concentrando-se cada vez mais em hipervisores ESXi e explorando vulnerabilidades recentemente divulgadas em servidores expostos à Internet para comprometer alvos de interesse.

Qilin (também conhecido como Agenda), por exemplo, foi originalmente desenvolvido na linguagem de programação Go, mas desde então foi redesenvolvido usando Rust, indicando uma tendência em direção ao uso de linguagens de programação de memória segura. Ataques recentes envolvendo ransomware têm explorado falhas conhecidas em softwares como Fortinet e Veeam Backup & Replication para obter acesso inicial.

“O ransomware Qilin é capaz de se espalhar automaticamente em uma rede local”, disse o Group-IB em uma análise recente, acrescentando que o malware também pode “realizar autodistribuição usando o VMware vCenter”.

Outra ferramenta notável utilizada em ataques de ransomware Qilin é o Killer Ultra, projetada para desativar softwares populares de detecção e resposta de endpoint (EDR) no host infectado e limpar todos os logs de eventos do Windows para remover indicadores de comprometimento.

Recomenda-se que as organizações instalem as atualizações de software mais recentes, mantenham uma higiene rigorosa de credenciais, utilizem autenticação de dois fatores e adotem medidas para proteger ativos críticos, utilizando procedimentos de monitoramento adequados e planos de backup e recuperação.

+Mais

Falha de segurança no ChatGPT se torna alvo de ataques

Grave falha no Apache Camel (CVE-2025-29891) exposta

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões