Uma falha de segurança corrigida no Microsoft Defender SmartScreen foi explorada em uma nova campanha projetada para entregar ladrões de informações como ACR Stealer, Lumma e Meduza.

A Fortinet FortiGuard Labs relatou ter detectado uma campanha de roubo de dados direcionada à Espanha, Tailândia e EUA, utilizando arquivos armadilhas que exploram a vulnerabilidade CVE-2024-21412 (pontuação CVSS: 8,1).

Essa vulnerabilidade de alta gravidade permite que um invasor contorne a proteção do SmartScreen e lance payloads maliciosos. A Microsoft abordou esse problema nas suas atualizações mensais de segurança lançadas em fevereiro de 2024.

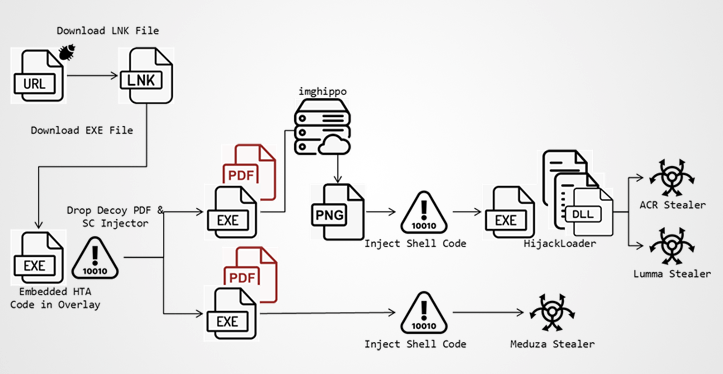

“Inicialmente, os invasores atraem as vítimas a clicarem em um link criado para um arquivo URL projetado para baixar um arquivo LNK”, disse a pesquisadora de segurança Cara Lin. “O arquivo LNK então baixa um arquivo executável contendo um script de Aplicação HTML (HTML Application).”

Lumma

O arquivo HTA serve como um canal para decodificar e descriptografar o código do PowerShell, responsável por buscar um arquivo PDF falso e um injetor de shellcode. Esse injetor, por sua vez, leva à implantação do Meduza Stealer ou Hijack Loader, que posteriormente inicia o ACR Stealer ou o Lumma.

ACR Stealer

O ACR Stealer, considerado uma versão evoluída do GrMsk Stealer, foi anunciado no final de março de 2024 por um agente de ameaças chamado SheldIO no fórum underground de língua russa RAMP.

“Este ladrão de ACR esconde seu comando e controle (C2) usando uma técnica de dead drop resolver (DDR) no site da comunidade Steam”, disse Lin, destacando sua capacidade de desviar informações de navegadores da web, carteiras de criptomoedas, aplicativos de mensagens, clientes FTP, clientes de e-mail, serviços VPN e gerenciadores de senhas.

Vale ressaltar que ataques recentes do Lumma Stealer também foram observados utilizando a mesma técnica, facilitando para os adversários a alteração dos domínios C2 a qualquer momento e tornando a infraestrutura mais resiliente, conforme relatado pelo AhnLab Security Intelligence Center (ASEC).

A divulgação coincide com a revelação da CrowdStrike de que agentes de ameaças estão aproveitando a interrupção da semana passada para distribuir um ladrão de informações não documentado chamado Daolpu, exemplificando as consequências contínuas decorrentes da atualização defeituosa que paralisou milhões de dispositivos Windows.

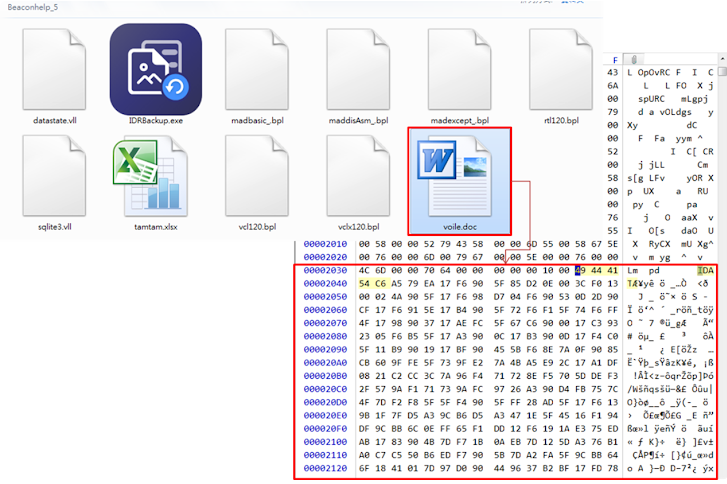

O ataque envolve o uso de um documento do Microsoft Word com macros, disfarçado como um manual de recuperação da Microsoft, contendo instruções legítimas emitidas pelo fabricante do Windows para resolver o problema. Este documento é usado como isca para ativar o processo de infecção.

O arquivo DOCM, quando aberto, executa a macro para recuperar um arquivo DLL de segundo estágio de um controle remoto, que é decodificado para iniciar o Daolpu, um malware ladrão projetado para coletar credenciais e cookies de navegadores como Google Chrome, Microsoft Edge, Mozilla Firefox e outros baseados no Chromium.

Isso também acompanha o surgimento de novas famílias de malware stealer, como Braodo e DeerStealer, enquanto cibercriminosos exploram técnicas de malvertising promovendo softwares legítimos, como o Microsoft Teams, para implantar o Atomic Stealer.

“À medida que os criminosos cibernéticos intensificam suas campanhas de distribuição, fica mais perigoso baixar aplicativos por meio de mecanismos de busca”, disse o pesquisador da Malwarebytes, Jérôme Segura. “Os usuários precisam navegar entre malvertising (resultados patrocinados) e envenenamento de SEO (sites comprometidos).”

+Mais

Falha de segurança no ChatGPT se torna alvo de ataques

Grave falha no Apache Camel (CVE-2025-29891) exposta

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões