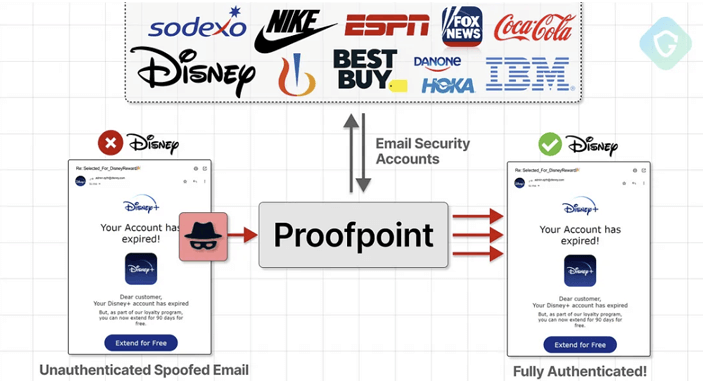

Um agente de ameaça desconhecido foi associado a uma grande campanha de golpes que explorou uma configuração incorreta de roteamento de e-mail nas defesas da Proofpoint, um fornecedor de segurança de e-mail. Essa campanha permitiu o envio de milhões de mensagens falsificadas, aparentando ser de várias empresas populares, como Best Buy, IBM, Nike e Walt Disney, entre outras.

Proofpoint

“Esses e-mails passaram pelos retransmissores oficiais de e-mail da Proofpoint com assinaturas SPF e DKIM autenticadas, burlando assim as principais proteções de segurança — tudo para enganar os destinatários e roubar fundos e informações de cartão de crédito”, disse Nati Tal, pesquisadora do Guardio Labs, em um relatório detalhado compartilhado com o The Hacker News.

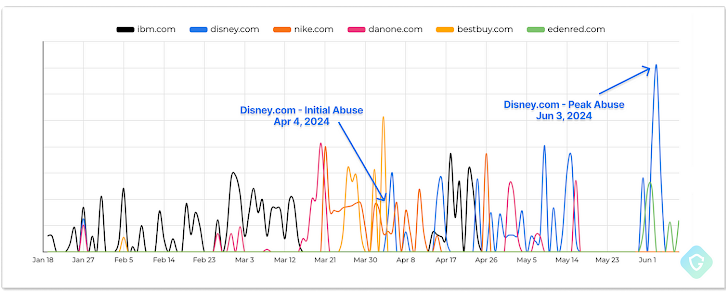

A empresa de segurança cibernética chamou a campanha de EchoSpoofing. Acredita-se que a atividade tenha começado em janeiro de 2024, com o agente da ameaça aproveitando a brecha para enviar até três milhões de e-mails por dia, um número que atingiu o pico de 14 milhões no início de junho, quando a Proofpoint começou a implementar contramedidas.

“A parte mais única e poderosa dessa técnica é o método de falsificação, que praticamente não deixa chance de perceber que o e-mail não é genuíno e não foi enviado por essas empresas”, disse Tal à publicação.

“Este conceito de EchoSpoofing é realmente poderoso. É intrigante que esteja sendo usado em phishing em larga escala em vez de uma campanha de spear-phishing mais especializada, onde um invasor poderia facilmente se passar por um membro da equipe da empresa e enviar e-mails para outros colegas de trabalho. Dessa forma, através de engenharia social sofisticada, poderiam obter acesso a dados internos, credenciais e até comprometer toda a empresa.”

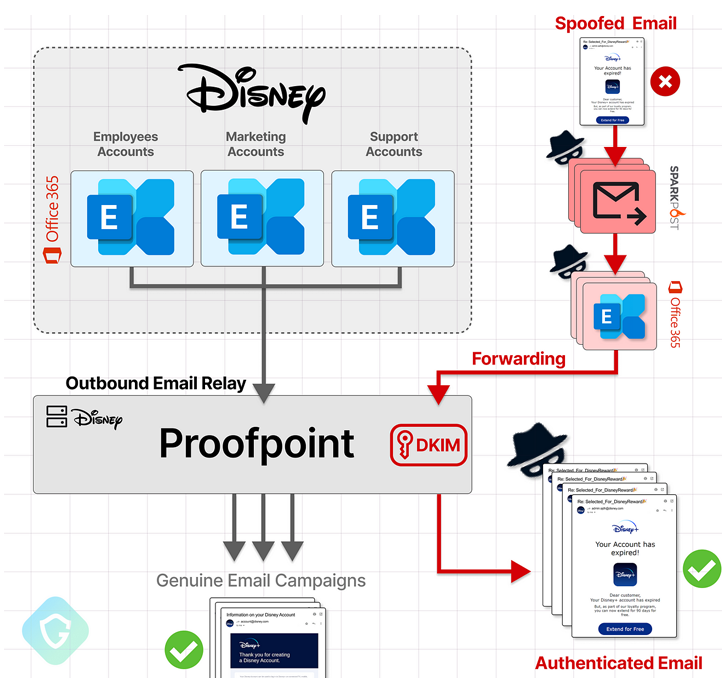

A técnica, que envolve o agente de ameaça enviando mensagens de um servidor SMTP para um servidor virtual privado (VPS), é notável por estar em conformidade com medidas de autenticação e segurança como SPF e DKIM, que são abreviações de Sender Policy Framework e DomainKeys Identified Mail, respectivamente. Esses métodos de autenticação são projetados para impedir que invasores imitem um domínio legítimo.

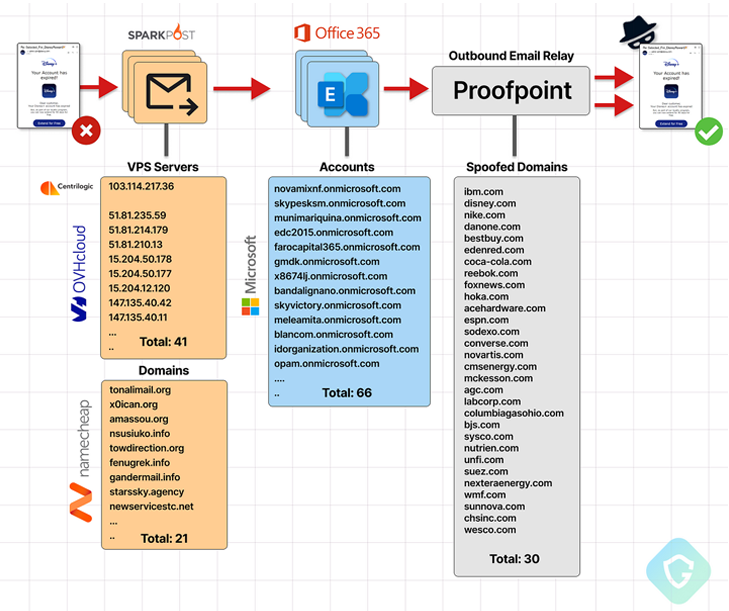

O problema central é que essas mensagens são enviadas a partir de vários locatários do Microsoft 365 controlados por adversários e, em seguida, retransmitidas pelas infraestruturas de e-mail dos clientes empresariais da Proofpoint, alcançando usuários de provedores de e-mail gratuitos como Yahoo!, Gmail e GMX.

Isso é resultado do que a Guardio descreveu como uma “falha de configuração extremamente permissiva” nos servidores Proofpoint (“pphosted.com”), que permitiu que spammers explorassem a infraestrutura de e-mail para enviar mensagens.

“A causa raiz é uma configuração de roteamento de e-mail nos servidores Proofpoint que permite a retransmissão de mensagens de saída das organizações de locatários do Microsoft 365, mas sem especificar quais locatários do M365 são permitidos”, explicou a Proofpoint em um relatório de divulgação coordenada compartilhado com o The Hacker News.

“Qualquer infraestrutura de e-mail que ofereça esse tipo de configuração de roteamento de e-mail pode ser abusada por spammers.”

Em outras palavras, um invasor pode explorar essa falha para criar locatários falsos do Microsoft 365 e enviar e-mails fraudulentos através dos servidores de retransmissão da Proofpoint. Essas mensagens são então “refletidas” de volta como se fossem legítimas, simulando os domínios dos clientes.

Isso é feito configurando o conector de e-mail de saída do Exchange Server diretamente para o endpoint vulnerável “pphosted.com”, associado ao cliente. Além disso, uma versão crackeada de um software legítimo de entrega de e-mail chamado PowerMTA é utilizada para enviar as mensagens.

“O spammer utilizou uma série rotativa de servidores virtuais privados (VPS) alugados de vários provedores, empregando muitos endereços IP diferentes para enviar rapidamente milhares de mensagens de uma vez de seus servidores SMTP para o Microsoft 365, que então as retransmitia para os servidores dos clientes hospedados pela Proofpoint”, explicou a Proofpoint.

“O Microsoft 365 aceitou essas mensagens falsificadas e as encaminhou para as infraestruturas de e-mail dos clientes, onde foram retransmitidas. Quando os domínios dos clientes foram falsificados durante a retransmissão pela infraestrutura de e-mail correspondente, a assinatura DKIM foi aplicada às mensagens enquanto transitavam pela infraestrutura da Proofpoint, tornando o spam mais provável de ser entregue.”

Suspeita-se que o EchoSpoofing tenha sido escolhido deliberadamente pelos operadores como uma forma de gerar receita ilegal e evitar o risco de exposição prolongada, já que atacar diretamente as empresas por meio desse método poderia aumentar significativamente as chances de detecção, colocando em risco todo o esquema.

Atualmente, não está claro quem está por trás da campanha, e a Proofpoint informou que a atividade não está associada a nenhum ator ou grupo de ameaça conhecido.

“Em março, nossos pesquisadores identificaram campanhas de spam retransmitidas através de uma pequena infraestrutura de e-mail de clientes da Proofpoint, enviando spam a partir de locatários do Microsoft 365”, afirmou a empresa em uma declaração. “Nossa análise sugere que essa atividade foi conduzida por um agente de spam não associado a nenhuma entidade conhecida.”

“Desde a descoberta da campanha, temos trabalhado arduamente para fornecer orientações corretivas, incluindo a implementação de uma interface administrativa simplificada para que os clientes possam especificar quais locatários do M365 têm permissão para retransmitir, com todos os outros locatários sendo negados por padrão.”

A Proofpoint garantiu que nenhum dado de cliente foi exposto e que não houve perda de dados como resultado das campanhas. A empresa também informou que contatou alguns clientes diretamente para ajustar suas configurações e interromper a eficácia da atividade de spam.

“À medida que começamos a bloquear a atividade do spammer, ele intensificou seus testes e rapidamente direcionou suas ações para outros clientes”, observou a empresa. “Implementamos um processo contínuo para identificar os clientes afetados diariamente, priorizando a correção das configurações.”

Para combater o spam, a Proofpoint está recomendando que os provedores de VPS limitem a capacidade de seus usuários de enviar grandes volumes de mensagens de servidores SMTP hospedados em sua infraestrutura. Também está sugerindo que os provedores de serviços de e-mail restrinjam o uso de testes gratuitos e de locatários não verificados recém-criados para envio de e-mails em massa, além de impedir o envio de mensagens que falsifiquem um domínio do qual não tenham propriedade comprovada.

“Para os CISOs, a principal lição é prestar atenção extra à postura de nuvem de sua organização – especialmente no uso de serviços de terceiros que compõem a base de comunicação e rede da empresa”, disse Tal. “No contexto dos e-mails, é essencial manter um ciclo de feedback e controle próprio, mesmo que haja total confiança no provedor de e-mail.”

“Quanto às empresas que fornecem serviços de infraestrutura, assim como a Proofpoint, elas devem ser vigilantes e proativas, considerando todos os possíveis tipos de ameaças. Não apenas as que afetam diretamente seus clientes, mas também o público em geral.”

“Isso é crucial para a segurança de todos nós, e as empresas que criam e operam a espinha dorsal da internet, mesmo que privadas, têm a maior responsabilidade. Como foi dito em um contexto diferente, mas relevante aqui: ‘Com grandes poderes, vêm grandes responsabilidades.'”

Fontes: The Hacker News

+Mais

Falha de segurança no ChatGPT se torna alvo de ataques

Grave falha no Apache Camel (CVE-2025-29891) exposta

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões