Agências de inteligência e segurança cibernética dos EUA denunciaram um grupo de hackers iraniano por violar diversas organizações no país e coordenar com afiliados para distribuir ransomware.

Pioneer Kitten

A atividade foi vinculada a um agente de ameaça chamado Pioneer Kitten, também conhecido como Fox Kitten, Lemon Sandstorm (anteriormente Rubidium), Parisite e UNC757, que foi descrito como conectado ao governo do Irã e usa uma empresa iraniana de tecnologia da informação (TI), Danesh Novin Sahand, provavelmente como disfarce.

Ransomware

“Suas operações cibernéticas maliciosas visam implantar ataques de ransomware para obter e desenvolver acesso à rede”, disseram a Cybersecurity and Infrastructure Security Agency (CISA), o Federal Bureau of Investigation (FBI) e o Department of Defense Cyber Crime Center (DC3) . “Essas operações auxiliam os ciberatores mal-intencionados a colaborar ainda mais com os afiliados para continuar implantando o ransomware.”

Os alvos dos ataques incluem os setores de educação, finanças, saúde e defesa, bem como entidades governamentais locais nos EUA, com intrusões também relatadas em Israel, Azerbaijão e Emirados Árabes Unidos (EAU) para roubar dados confidenciais.

O objetivo, avaliaram as agências, é ganhar uma posição inicial nas redes de vítimas e, posteriormente, colaborar com agentes afiliados de ransomware associados a NoEscape , RansomHouse e BlackCat (também conhecido como ALPHV) para implantar malware de criptografia de arquivos em troca de uma parte dos lucros ilícitos, mantendo sua nacionalidade e origem “intencionalmente vagas”.

Acredita-se que as tentativas de ataque tenham começado em 2017 e estejam em andamento até este mês. Os agentes da ameaça, que também atendem pelos apelidos online Br0k3r e xplfinder, foram descobertos monetizando seu acesso a organizações de vítimas em mercados clandestinos, ressaltando tentativas de diversificar seus fluxos de receita.

“Uma porcentagem significativa da atividade cibernética do grupo focada nos EUA é para promover a obtenção e manutenção de acesso técnico às redes das vítimas para permitir futuros ataques de ransomware”, observaram as agências. “Os atores oferecem privilégios de controle de domínio completo, bem como credenciais de administrador de domínio, para várias redes em todo o mundo.”

“O envolvimento dos cibercriminosos iranianos nesses ataques de ransomware vai além de fornecer acesso; eles trabalham em estreita colaboração com afiliados de ransomware para bloquear redes de vítimas e elaborar estratégias para extorquir vítimas.”

O acesso inicial é obtido aproveitando serviços externos remotos em ativos voltados para a Internet que são vulneráveis a falhas divulgadas anteriormente (CVE-2019-19781, CVE-2022-1388, CVE-2023-3519, CVE-2024-3400 e CVE-2024-24919), seguido por uma série de etapas para persistir, escalar privilégios e configurar o acesso remoto por meio de ferramentas como AnyDesk ou a ferramenta de tunelamento Ligolo de código aberto.

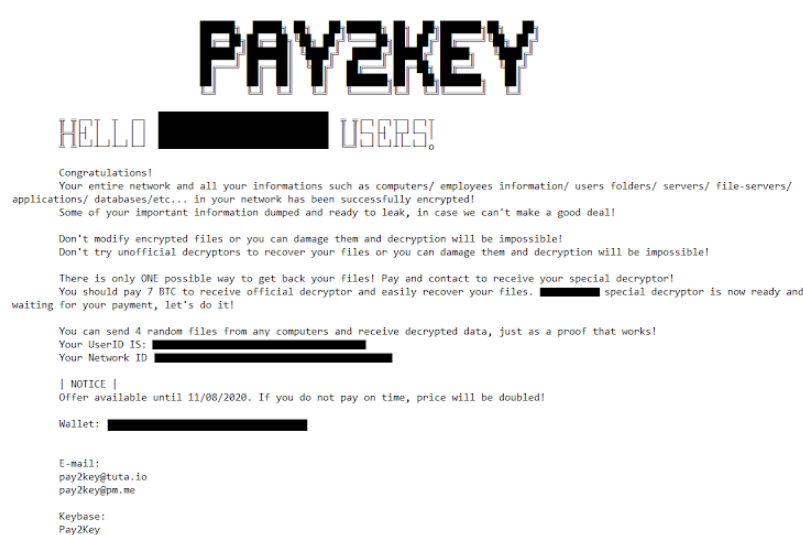

As operações de ransomware patrocinadas pelo estado iraniano não são um fenômeno novo . Em dezembro de 2020, as empresas de segurança cibernética Check Point e ClearSky detalharam uma campanha de hack-and-leak do Pioneer Kitten chamada Pay2Key que destacou especificamente dezenas de empresas israelenses explorando vulnerabilidades de segurança conhecidas.

“O resgate em si variou entre sete e nove Bitcoins (com alguns casos em que o invasor foi negociado para três Bitcoins)”, observou a empresa na época. “Para pressionar as vítimas a pagar, o site de vazamento da Pay2Key exibe informações confidenciais roubadas das organizações-alvo e faz ameaças de novos vazamentos se as vítimas continuarem a atrasar os pagamentos.”

Alguns dos ataques de ransomware também teriam sido conduzidos por uma empresa contratada iraniana chamada Emennet Pasargad, de acordo com documentos vazados pelo Lab Dookhtegan no início de 2021.

A divulgação retrata o cenário de um grupo flexível que opera com motivos de ransomware e espionagem cibernética, juntando-se a outros grupos de hackers de dupla finalidade, como ChamelGang e Moonstone Sleet .

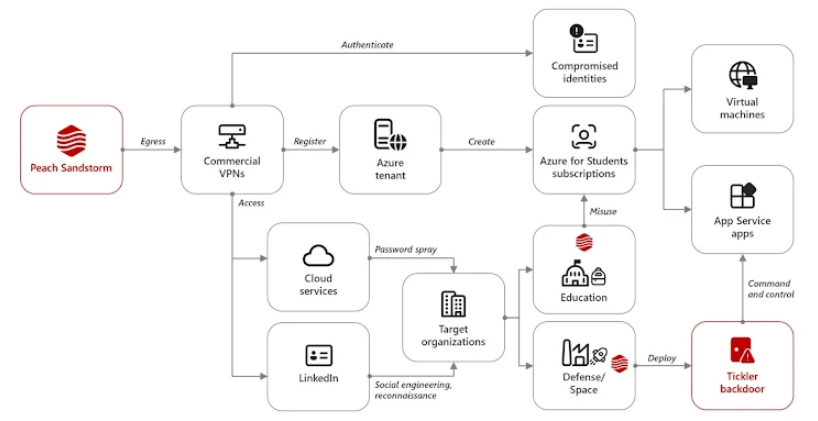

Peach Sandstorm entrega malware Tickler em campanha de longa duração#

O desenvolvimento ocorre no momento em que a Microsoft disse ter observado o agente de ameaças patrocinado pelo estado iraniano Peach Sandstorm (também conhecido como APT33, Curious Serpens, Elfin e Refined Kitten) implantando um novo backdoor personalizado de vários estágios, conhecido como Tickler, em ataques contra alvos nos setores de satélite, equipamentos de comunicação, petróleo e gás, bem como nos setores do governo federal e estadual nos EUA e Emirados Árabes Unidos entre abril e julho de 2024.

“O Peach Sandstorm também continuou conduzindo ataques de pulverização de senhas contra o setor educacional para aquisição de infraestrutura e contra os setores de satélite, governo e defesa como alvos principais para coleta de inteligência”, disse a gigante da tecnologia , acrescentando que detectou coleta de inteligência e possível engenharia social visando setores de ensino superior, satélite e defesa via LinkedIn.

Esses esforços na plataforma de networking profissional, que datam de pelo menos novembro de 2021 e continuaram até meados de 2024, se materializaram na forma de perfis falsos disfarçados de estudantes, desenvolvedores e gerentes de aquisição de talentos supostamente baseados nos EUA e na Europa Ocidental.

Os ataques de pulverização de senhas servem como um canal para o backdoor multiestágio personalizado do Tickler, que vem com recursos para baixar cargas úteis adicionais de uma infraestrutura do Microsoft Azure controlada pelo adversário, executar operações de arquivo e coletar informações do sistema.

Alguns dos ataques são notáveis por aproveitar instantâneos do Active Directory (AD) para ações administrativas maliciosas, Server Message Block (SMB) para movimentação lateral e o software de monitoramento e gerenciamento remoto (RMM) AnyDesk para acesso remoto persistente.

“A conveniência e a utilidade de uma ferramenta como o AnyDesk são amplificadas pelo fato de que ela pode ser permitida por controles de aplicativos em ambientes onde é usada legitimamente por pessoal de suporte de TI ou administradores de sistema”, disse a Microsoft.

Peach Sandstorm é avaliado como operando em nome do Corpo da Guarda Revolucionária Islâmica Iraniana (IRGC). Sabe-se que ele está ativo há mais de uma década, realizando ataques de espionagem contra uma gama diversificada de alvos dos setores público e privado globalmente. Intrusões recentes visando o setor de defesa também implantaram outro backdoor chamado FalseFont .

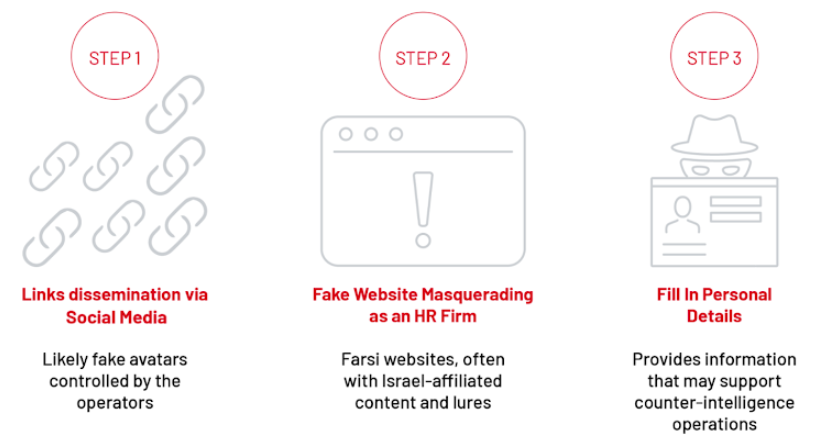

Operação de contra-inteligência iraniana usa iscas de RH para coletar informações

Em evidência das operações iranianas em constante expansão no ciberespaço, a Mandiant, de propriedade do Google, disse ter descoberto uma suposta operação de contrainteligência com vínculo com o Irã, cujo objetivo é coletar dados sobre iranianos e ameaças domésticas que podem estar colaborando com seus supostos adversários, incluindo Israel.

“Os dados coletados podem ser alavancados para descobrir operações de inteligência humana (HUMINT) conduzidas contra o Irã e para perseguir quaisquer iranianos suspeitos de estarem envolvidos nessas operações”, disseram os pesquisadores da Mandiant Ofir Rozmann, Asli Koksal e Sarah Bock . “Isso pode incluir dissidentes iranianos, ativistas, defensores dos direitos humanos e falantes de farsi que vivem dentro e fora do Irã.”

A atividade, disse a empresa, compartilha “sobreposição fraca” com o APT42 e se alinha com o histórico do IRGC de conduzir operações de vigilância contra ameaças domésticas e indivíduos de interesse do governo iraniano. A campanha está ativa desde 2022.

A espinha dorsal do ciclo de vida do ataque é uma rede de mais de 40 sites falsos de recrutamento que se passam por empresas israelenses de recursos humanos e são então disseminados por meio de canais de mídia social como X e Virasty para enganar possíveis vítimas e fazê-las compartilhar suas informações pessoais (por exemplo, nome, data de nascimento, e-mail, endereço residencial, educação e experiência profissional).

Esses sites falsos, que se passam por Optima HR e Kandovan HR, declaram que seu suposto propósito é “recrutar funcionários e oficiais das organizações de inteligência e segurança do Irã” e têm nomes de usuário do Telegram que fazem referência a Israel (IL) em seus nomes (por exemplo, Phantom IL 13 e getDm IL ).

Mandian disse ainda que uma análise mais aprofundada dos sites de RH da Optima levou à descoberta de um grupo anterior de sites de recrutamento falsos que tinham como alvo falantes de farsi e árabe afiliados à Síria e ao Líbano (Hezbollah) sob uma empresa de RH diferente chamada VIP Human Solutions entre 2018 e 2022.

“A campanha lança uma rede ampla ao operar em várias plataformas de mídia social para disseminar sua rede de sites falsos de RH em uma tentativa de expor indivíduos que falam farsi e que podem estar trabalhando com agências de inteligência e segurança e, portanto, são vistos como uma ameaça ao regime do Irã”, disse a Mandiant.

Fontes: The Hacker News

+Mais

Falha de segurança no ChatGPT se torna alvo de ataques

Grave falha no Apache Camel (CVE-2025-29891) exposta

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões