“A campanha, que utiliza as mídias sociais para distribuir malware, está ligada ao clima geopolítico atual da região”, disse os pesquisadores da positiva Klimentiy Galkin e Stanislav Pyzhov em uma análise publicada na semana passada. “Os atacantes hospedam malware em contas legítimas de compartilhamento de arquivos on-line ou canais do Telegram configurados especialmente para esse fim”.

Estima -se que a campanha tenha reivindicado aproximadamente 900 vítimas desde o outono de 2024, acrescentou a empresa russa de segurança cibernética, indicando sua natureza generalizada. A maioria das vítimas está localizada na Líbia, Arábia Saudita, Egito, Turquia, Emirados Árabes Unidos, Catar e Tunísia.

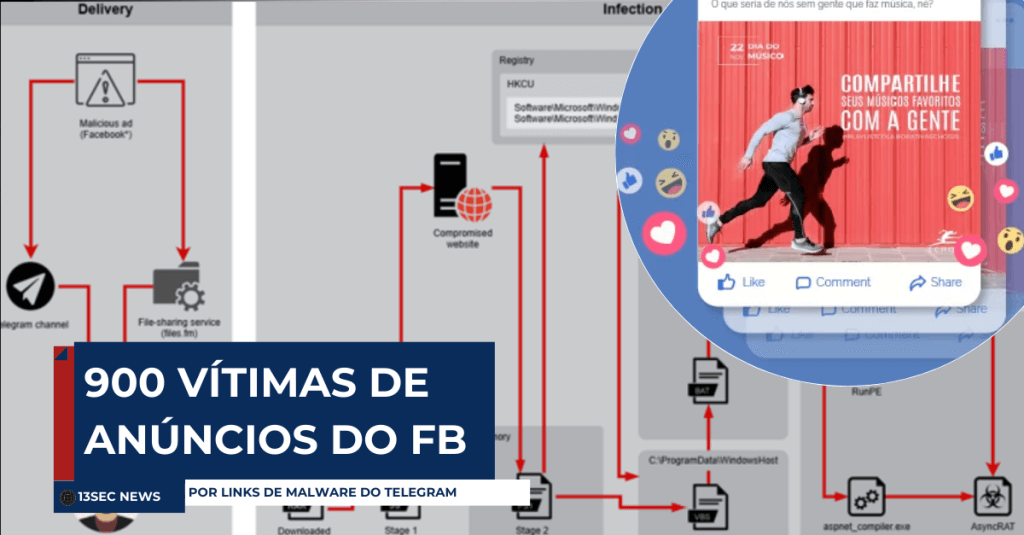

A atividade, atribuída a um ator de ameaças apelidado de Desert Dexter , foi descoberto em fevereiro de 2025. Ele envolve principalmente a criação de contas temporárias e canais de notícias no Facebook. Essas contas são usadas para publicar anúncios contendo links para um serviço de compartilhamento de arquivos ou canal de telegrama.

Os links, por sua vez, redirecionam os usuários para uma versão do malware assíncrono que foi alterado para incluir um keylogger offline; procurar 16 extensões e aplicações de carteira de criptomoeda diferentes; e se comunique com um bot de Telegram.

A cadeia de mortes começa com um arquivo rar que inclui um script em lote ou um arquivo JavaScript, que é programado para executar um script do PowerShell responsável por desencadear o segundo estágio do ataque.

Especificamente, encerra os processos associados a vários serviços .NET que podem impedir que o malware inicie, exclui arquivos com as extensões BAT, PS1 e VBS das pastas “C: \ ProgramData \ Windowshost” e “C: \ Users \ Public” pastas, e cria um novo arquivo de VBS em C: \ Programdata \

O script estabelece persistência no sistema, reúne e exfiltrava as informações do sistema a um bot de telegrama, pega uma captura de tela e, finalmente, inicia a carga útil do Asyncrat, injetando -a no “aspnet_compiler.exe”.

Atualmente, não se sabe quem está por trás da campanha, embora os comentários do idioma árabe no arquivo JavaScript aludem à sua possível origem.

Uma análise mais aprofundada das mensagens enviadas ao The Telegram Bot revelou capturas de tela do próprio desktop do atacante chamado “Dextermsi”, com o script do PowerShell, bem como uma ferramenta chamada Luminosity Link Rat. Também presente no The Telegram Bot está um link para um canal de telegrama chamado “Dexterly”, sugerindo que o ator de ameaças poderia ser da Líbia. O canal foi criado em 5 de outubro de 2024.

“A maioria das vítimas são usuários comuns, incluindo funcionários nos seguintes setores: produção de petróleo, construção, tecnologia da informação, [e] agricultura”, disseram os pesquisadores.

“As ferramentas usadas pelo Desert Dexter não são particularmente sofisticadas. No entanto, a combinação de anúncios do Facebook com serviços legítimos e referências à situação geopolítica levou à infecção de numerosos dispositivos”.

O desenvolvimento ocorre quando a Qianxin revelou detalhes de uma campanha de phishing de lança apelidada de Operação Sea Elefante, que foi encontrada visando instituições de pesquisa científica na China com o objetivo de fornecer um backdoor capaz de colher informações sensíveis relacionadas às ciências e tecnologias oceânicas.

A atividade foi atribuída a um cluster chamado UTG-Q-011, que, segundo ele, é um subconjunto de outro coletivo adversário chamado Grupo CNC que compartilha sobreposições táticas à colcha de retalhos , um ator de ameaça suspeito de ser da Índia.

+Mais

ChatGPT ajudou spammers a contornar filtros de segurança de mensagem para mais de 80 mil sites

Falha de segurança no ChatGPT se torna alvo de ataques

Grave falha no Apache Camel (CVE-2025-29891) exposta