Organizações japonesas estão sendo alvo de um agente de ameaça estatal chinês, que usa famílias de malware como LODEINFO e NOOPDOOR para coletar informações confidenciais de sistemas comprometidos, permanecendo dissimuladamente fora do radar por períodos de até dois a três anos.

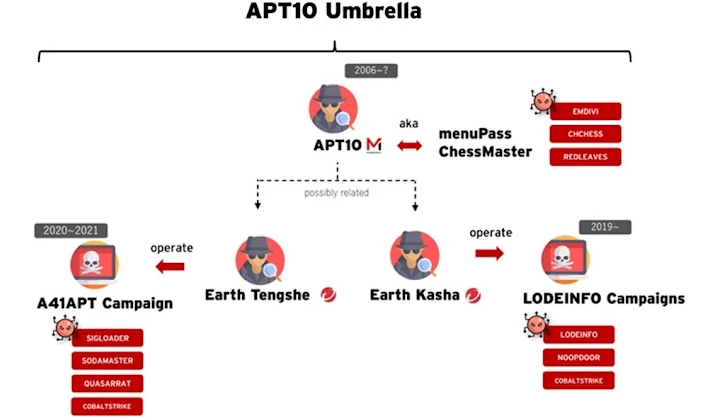

A empresa israelense de segurança cibernética Cybereason está monitorando a campanha, chamada Cuckoo Spear, e a atribui a um grupo de intrusão conhecido como APT10, também chamado de Bronze Riverside, ChessMaster, Cicada, Cloudhopper, MenuPass, MirrorFace, Purple Typhoon (anteriormente Potassium) e Stone Panda.

LODEINFO & NOOPDOOR

“Os agentes por trás do NOOPDOOR não apenas utilizaram o LODEINFO durante a campanha, mas também empregaram o novo backdoor para exfiltrar dados de redes corporativas comprometidas”, afirmou a empresa.

As descobertas foram divulgadas semanas após o JPCERT/CC alertar sobre ataques cibernéticos realizados por esse agente de ameaça contra entidades japonesas, utilizando essas duas cepas de malware.

No início de janeiro, a ITOCHU Cyber & Intelligence revelou uma versão atualizada do backdoor LODEINFO, que incorporava técnicas antianálise e destacava o uso de e-mails de spear-phishing para disseminar o malware.

A Trend Micro, que originalmente cunhou o termo MenuPass para descrever o ator da ameaça, caracterizou

o APT10 como um grupo guarda-chuva que compreende dois clusters que chama de Earth Tengshe e Earth Kasha. Sabe-se que a equipe de hackers está operacional desde pelo menos 2006.

Enquanto Earth Tengshe está ligado a campanhas distribuindo SigLoader e SodaMaster, Earth Kasha é atribuído ao uso exclusivo de LODEINFO e NOOPDOOR. Ambos os subgrupos foram observados mirando aplicativos voltados ao público com o objetivo de exfiltrar dados e informações na rede.

Dizem também que o Earth Tengshe está relacionado a outro cluster de codinome Bronze Starlight (também conhecido como Emperor Dragonfly ou Storm-0401), que tem um histórico de operar famílias de ransomware de curta duração, como LockFile, Atom Silo, Rook, Night Sky, Pandora e Cheerscrypt.

Por outro lado, descobriu-se que o Earth Kasha alterou seus métodos de acesso iniciais explorando aplicativos públicos desde abril de 2023, aproveitando falhas não corrigidas em instâncias do Array AG ( CVE-2023-28461 ), Fortinet ( CVE-2023-27997 ) e Proself ( CVE-2023-45727 ) para distribuir LODEINFO e NOOPDOOR (também conhecido como HiddenFace ).

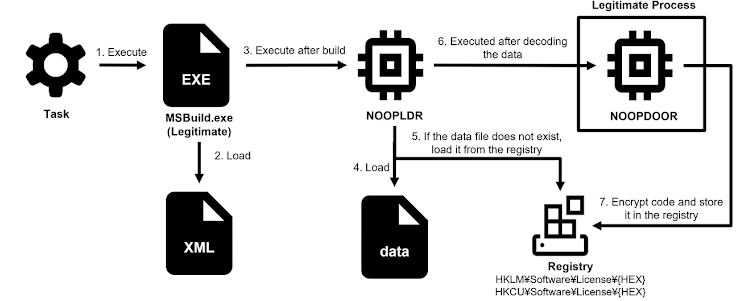

O LODEINFO vem com vários comandos para executar shellcode arbitrário, registrar pressionamentos de tecla, tirar capturas de tela, encerrar processos e exfiltrar arquivos de volta para um servidor controlado por ator. O NOOPDOOR, que compartilha similaridades de código com outro backdoor APT10 conhecido como ANEL Loader, apresenta funcionalidade para carregar e baixar arquivos, executar shellcode e executar mais programas.

“LODEINFO parece ser usado como backdoor primário e NOOPDOOR atua como backdoor secundário, mantendo persistência dentro da rede corporativa comprometida por mais de dois anos”, disse a Cybereason. “Atores de ameaças mantêm persistência dentro do ambiente abusando de tarefas agendadas.”

Fontes: The Hacker News

+Mais

Falha de segurança no ChatGPT se torna alvo de ataques

Grave falha no Apache Camel (CVE-2025-29891) exposta

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões