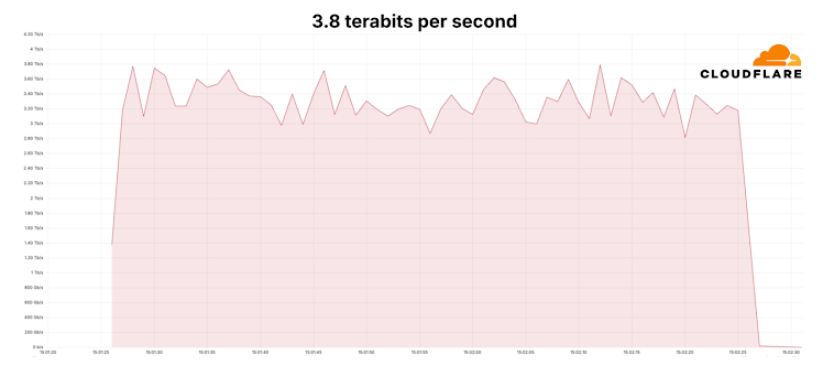

A Cloudflare divulgou que mitigou um ataque recorde de negação de serviço distribuído (DDoS) que atingiu o pico de 3,8 terabits por segundo (Tbps) e durou 65 segundos.

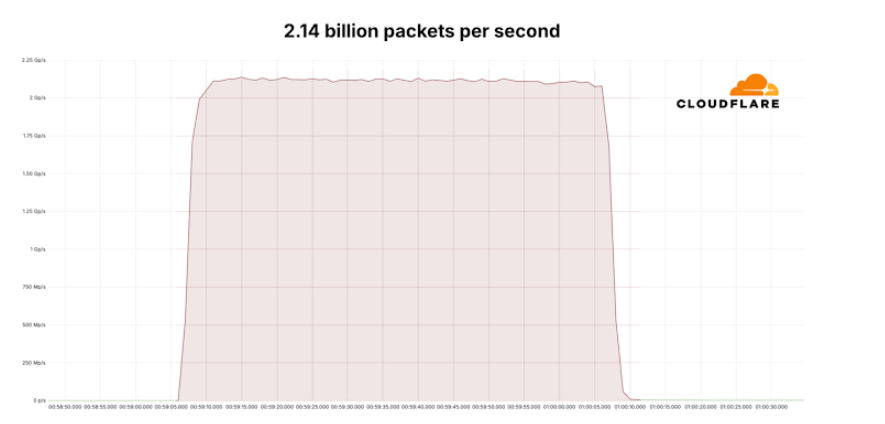

A empresa de infraestrutura e segurança da web disse que evitou “mais de cem ataques DDoS L3/4 hipervolumétricos ao longo do mês, com muitos excedendo 2 bilhões de pacotes por segundo (Bpps) e 3 terabits por segundo (Tbps)”.

DDos

Os ataques DDoS L3/4 hipervolumétricos estão em andamento desde o início de setembro de 2024, observou, acrescentando que eles tinham como alvo vários clientes nos setores de serviços financeiros, Internet e telecomunicações. A atividade não foi atribuída a nenhum ator de ameaça específico.

O recorde anterior para o maior ataque DDoS volumétrico atingiu um pico de transferência de 3,47 Tbps em novembro de 2021 , tendo como alvo um cliente não identificado do Microsoft Azure na Ásia.

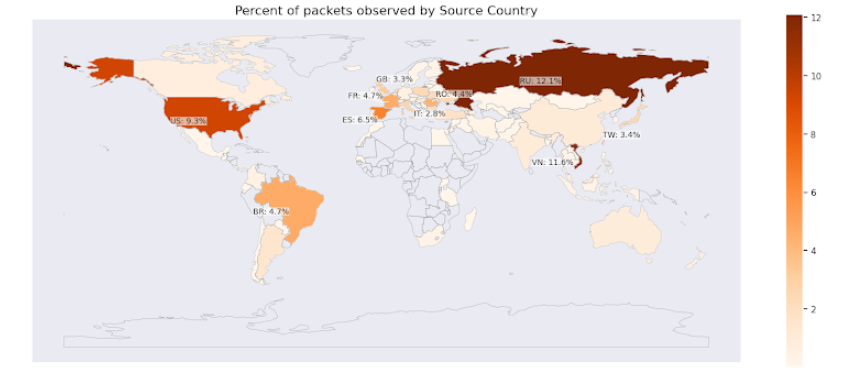

Os ataques aproveitam o protocolo UDP (User Datagram Protocol) em uma porta fixa, com o fluxo de pacotes originários do Vietnã, Rússia, Brasil, Espanha e EUA. Isso inclui dispositivos MikroTik comprometidos, DVRs e servidores web.

A Cloudflare disse que os ataques de alta taxa de bits provavelmente emanam de uma grande botnet composta por roteadores domésticos ASUS infectados que são explorados usando uma falha crítica recentemente divulgada ( CVE-2024-3080 , pontuação CVSS: 9,8).

De acordo com estatísticas compartilhadas pela empresa de gerenciamento de superfície de ataque Censys, pouco mais de 157.000 modelos de roteadores ASUS foram potencialmente afetados pela vulnerabilidade em 21 de junho de 2024. A maioria desses dispositivos está localizada nos EUA, Hong Kong e China.

O objetivo final da campanha, segundo a Cloudflare, é esgotar a largura de banda da rede do alvo, bem como os ciclos da CPU, impedindo assim que usuários legítimos acessem o serviço.

“Para se defender contra ataques de alta taxa de pacotes, você precisa ser capaz de inspecionar e descartar os pacotes ruins usando o mínimo possível de ciclos de CPU, deixando CPU suficiente para processar os pacotes bons”, disse a empresa.

“Muitos serviços de nuvem com capacidade insuficiente, bem como o uso de equipamentos locais, não são suficientes para se defender contra ataques DDoS desse porte, devido à alta utilização de largura de banda que pode obstruir links de Internet e devido à alta taxa de pacotes que pode travar dispositivos in-line.”

Bancos, serviços financeiros e serviços públicos são alvos quentes para ataques DDoS, tendo experimentado um pico de 55% nos últimos quatro anos, de acordo com a empresa de monitoramento de desempenho de rede NETSCOUT. Somente no primeiro semestre de 2024, houve um aumento de 30% em ataques volumétricos.

O aumento na frequência de ataques DDoS, principalmente devido a atividades hacktivistas visando organizações e indústrias globais, também foi acompanhado pelo uso de DNS sobre HTTPS (DoH) para comando e controle (C2), em um esforço para tornar a detecção desafiadora.

“A tendência de implementar uma infraestrutura de botnet C2 distribuída, aproveitando bots como nós de controle, complica ainda mais os esforços de defesa porque não é apenas a atividade DDoS de entrada, mas também a atividade de saída de sistemas infectados por bots que precisa ser triada e bloqueada”, disse a NETSCOUT .

O desenvolvimento ocorre no momento em que a Akamai revelou que as vulnerabilidades recentemente divulgadas do Common UNIX Printing System (CUPS) no Linux podem ser um vetor viável para a montagem de ataques DDoS com um fator de amplificação de 600x em meros segundos.

A análise da empresa descobriu que mais de 58.000 (34%) dos cerca de 198.000 dispositivos acessíveis na internet pública podem ser recrutados para conduzir ataques DDoS.

“O problema surge quando um invasor envia um pacote criado especificando o endereço de um alvo como uma impressora a ser adicionada”, disseram os pesquisadores Larry Cashdollar, Kyle Lefton e Chad Seaman .

“Para cada pacote enviado, o servidor CUPS vulnerável gerará uma solicitação IPP/HTTP maior e parcialmente controlada pelo invasor, direcionada ao alvo especificado. Como resultado, não apenas o alvo é afetado, mas o host do servidor CUPS também se torna uma vítima, pois o ataque consome sua largura de banda de rede e recursos de CPU.”

Estima-se que haja cerca de 7.171 hosts com serviços CUPS expostos por TCP e vulneráveis ao CVE-2024-47176, disse a Censys , chamando-o de subestimação devido ao fato de que “mais serviços CUPS parecem estar acessíveis por UDP do que por TCP”.

As organizações são aconselhadas a considerar a remoção do CUPS se a funcionalidade de impressão não for necessária e a proteger as portas de serviço (UDP/631) nos casos em que elas são acessíveis pela Internet.

+Mais

ChatGPT ajudou spammers a contornar filtros de segurança de mensagem para mais de 80 mil sites

Falha de segurança no ChatGPT se torna alvo de ataques

Grave falha no Apache Camel (CVE-2025-29891) exposta