Desde pelo menos fevereiro de 2022, uma nova campanha maliciosa tem usado aplicativos Android maliciosos para roubar mensagens SMS de usuários como parte de uma operação de grande escala.

Aplicativos Android

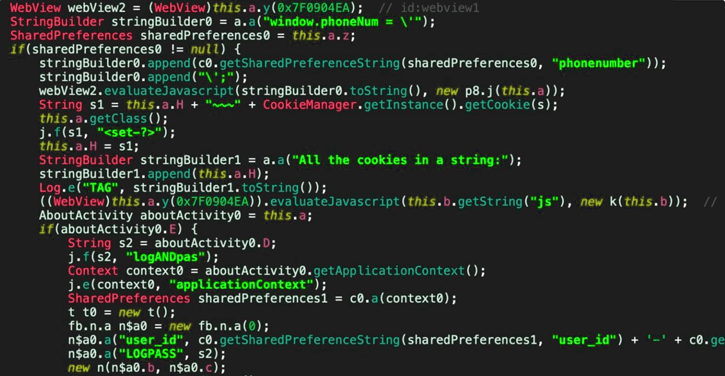

Esses aplicativos maliciosos, que abrangem mais de 107.000 amostras únicas, são projetados para interceptar senhas de uso único (OTPs) utilizadas na verificação de contas online, facilitando fraudes de identidade.

“Das 107.000 amostras de malware, mais de 99.000 desses aplicativos eram desconhecidos e não estavam disponíveis em repositórios comuns”, afirmou a empresa de segurança móvel Zimperium em um relatório compartilhado. Este malware estava monitorando mensagens de senha única de mais de 600 marcas globais, algumas delas com centenas de milhões de usuários.

As vítimas da campanha foram identificadas em 113 países, com destaque para Índia e Rússia, seguidos por Brasil, México, EUA, Ucrânia, Espanha e Turquia.

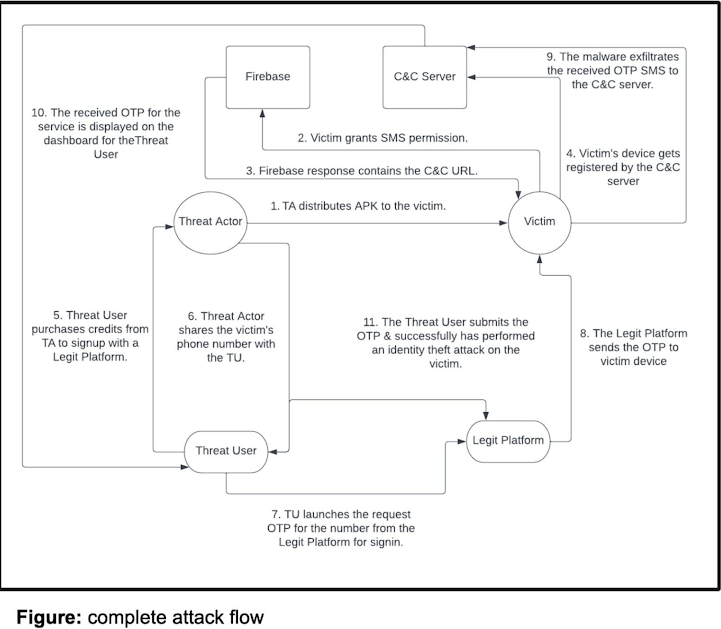

O ataque começa com a instalação de um aplicativo malicioso que a vítima é induzida a baixar em seu dispositivo, através de anúncios enganosos que imitam listagens da Google Play Store ou por meio de um dos 2.600 bots do Telegram que se passam por serviços legítimos, como o Microsoft Word.

Depois de instalado, o aplicativo solicita permissão para acessar mensagens SMS recebidas e, em seguida, se conecta a um dos 13 servidores de comando e controle (C2) para enviar as mensagens roubadas.

“O malware permanece oculto, monitorando constantemente novas mensagens SMS recebidas”, explicaram os pesquisadores. “Seu principal alvo são os OTPs usados para verificação de contas online.”

Ainda não está claro quem está por trás da operação, embora os criminosos tenham sido vistos aceitando diversos métodos de pagamento, incluindo criptomoedas, para alimentar um serviço chamado Fast SMS (fastsms[.]su), que permite aos clientes comprar acesso a números de telefone virtuais.

É provável que os números de telefone associados aos dispositivos infectados estejam sendo usados sem o conhecimento dos proprietários para registrar várias contas online, coletando as OTPs necessárias para autenticação de dois fatores (2FA).

No início de 2022, a Trend Micro revelou um serviço semelhante, com fins financeiros, que recrutava dispositivos Android para uma botnet, usada para “registrar contas descartáveis em massa ou criar contas verificadas por telefone para realizar fraudes e outras atividades criminosas”.

“Essas credenciais roubadas servem como um ponto de partida para outras atividades fraudulentas, como a criação de contas falsas em serviços populares para lançar campanhas de phishing ou realizar ataques de engenharia social”, afirmou a Zimperium.

As descobertas destacam o uso contínuo do Telegram, um aplicativo de mensagens instantâneas com mais de 950 milhões de usuários ativos mensais, por agentes mal-intencionados para diferentes finalidades, incluindo propagação de malware e comunicação com servidores de comando e controle (C2).

No início deste mês, a Positive Technologies relatou duas famílias de ladrões de SMS, chamadas SMS Webpro e NotifySmsStealer, que têm como alvo usuários de dispositivos Android em Bangladesh, Índia e Indonésia, desviando mensagens para um bot do Telegram operado pelos criminosos.

A empresa russa de segurança cibernética também identificou variantes de malware que se passam por aplicativos como TrueCaller e ICICI Bank, capazes de exfiltrar fotos, informações do dispositivo e notificações dos usuários por meio da plataforma de mensagens.

“A cadeia de infecção começa com um ataque típico de phishing no WhatsApp”, explicou a pesquisadora de segurança Varvara Akhapkina. “Com poucas exceções, o invasor usa sites de phishing que se fazem passar por bancos para enganar os usuários a baixarem aplicativos falsos.”

Outro malware que utiliza o Telegram como servidor C2 é o TgRAT, um trojan de acesso remoto para Windows que recentemente ganhou uma variante para Linux. Ele é capaz de baixar arquivos, capturar telas e executar comandos remotamente.

“O Telegram é amplamente utilizado como um mensageiro corporativo em muitas empresas”, comentou a Doctor Web. “Portanto, não é surpreendente que agentes de ameaças possam usá-lo como um vetor para distribuir malware e roubar informações confidenciais: a popularidade do programa e o tráfego rotineiro para os servidores do Telegram facilitam o disfarce de malware em uma rede comprometida.”

Fontes: The Hacker News

+Mais

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões

Por que o Google comprou Wiz por US$32 bilhões

Ação comprometida no GitHub expõe segredos de CI/CD em milhares de repositórios