Uma empresa sediada em Moscou, sancionada pelos EUA no início deste ano, foi associada a mais uma operação de influência projetada para virar a opinião pública contra a Ucrânia e minar o apoio ocidental desde pelo menos dezembro de 2023.

Campanha Secreta

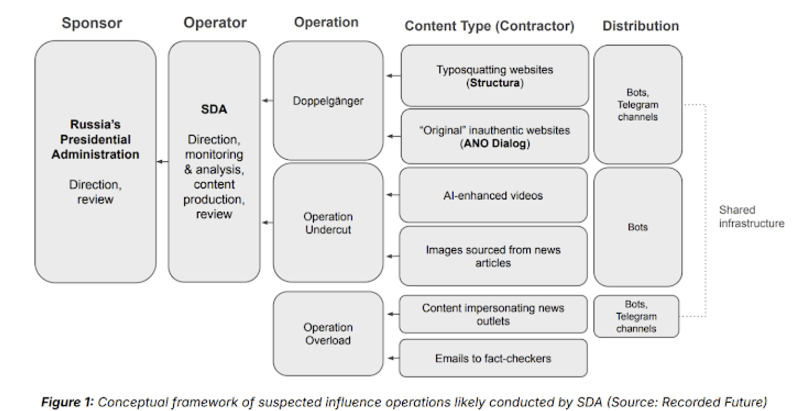

A campanha secreta realizada pela Social Design Agency (SDA) utiliza vídeos aprimorados usando inteligência artificial (IA) e sites falsos que se passam por fontes de notícias confiáveis para atingir públicos na Ucrânia, Europa e EUA. Ela foi apelidada de Operação Undercut pelo Insikt Group da Recorded Future.

“Esta operação, realizada em conjunto com outras campanhas como a Doppelganger , foi criada para desacreditar a liderança da Ucrânia, questionar a eficácia da ajuda ocidental e agitar tensões sociopolíticas”, disse a empresa de segurança cibernética .

“A campanha também busca moldar narrativas em torno das eleições de 2024 nos EUA e conflitos geopolíticos, como a situação entre Israel e Gaza, para aprofundar as divisões.”

A Social Design Agency foi anteriormente atribuída à Doppelganger, que também emprega contas de mídia social e uma rede de sites de notícias inautênticos para influenciar a opinião pública. A empresa e seus fundadores foram sancionados pelos EUA no início de março, juntamente com outra empresa russa conhecida como Structura.

A Operação Undercut compartilha infraestrutura com a Doppelganger e a Operação Overload (também conhecida como Matryoshka e Storm-1679), uma campanha de influência alinhada à Rússia que tentou minar as eleições francesas de 2024, as Olimpíadas de Paris e a eleição presidencial dos EUA usando uma combinação de sites de notícias falsas, recursos falsos de verificação de fatos e áudio gerado por IA.

A campanha mais recente não é diferente, pois abusa da confiança que os usuários depositam em marcas de mídia confiáveis e alavanca vídeos e imagens com tecnologia de IA imitando fontes de mídia para dar mais credibilidade. Nada menos que 500 contas abrangendo várias plataformas de mídia social, como 9gag e America’s best pics and videos, foram usadas para amplificar o conteúdo.

Além disso, descobriu-se que a operação usa hashtags de tendência em países e idiomas específicos para atingir um público maior, além de promover conteúdo do CopyCop (também conhecido como Storm-1516).

“A Operação Undercut é parte da estratégia mais ampla da Rússia para desestabilizar alianças ocidentais e retratar a liderança da Ucrânia como ineficaz e corrupta”, disse a Recorded Future. “Ao mirar públicos na Europa e nos EUA, a SDA busca amplificar o sentimento anti-Ucrânia, esperando reduzir o fluxo de ajuda militar ocidental para a Ucrânia.”

APT28 realiza ataque ao vizinho mais próximo#

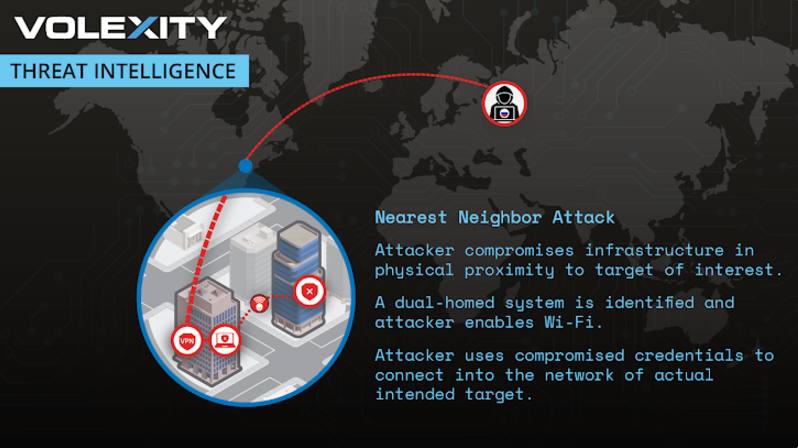

A divulgação ocorre no momento em que o agente de ameaça APT28 (também conhecido como GruesomeLarch) , vinculado à Rússia, foi observado invadindo uma empresa dos EUA no início de fevereiro de 2022 por meio de uma técnica incomum chamada ataque de vizinho mais próximo, que envolvia primeiro comprometer uma entidade diferente localizada em um prédio adjacente dentro do alcance do Wi-Fi do alvo.

O objetivo final do ataque direcionado à organização não identificada, que ocorreu pouco antes da invasão da Ucrânia pela Rússia, era coletar dados de indivíduos com experiência e projetos que envolviam ativamente o país.

“GruesomeLarch conseguiu, finalmente, violar a rede [da organização] conectando-se à rede Wi-Fi corporativa deles”, disse a Volexity . “O agente da ameaça conseguiu isso encadeando sua abordagem para comprometer várias organizações próximas ao alvo pretendido.”

Diz-se que o ataque foi realizado por meio de ataques de pulverização de senhas contra um serviço público na rede da empresa para obter credenciais sem fio válidas e aproveitando o fato de que a conexão à rede Wi-Fi corporativa não exigia autenticação multifator.

A estratégia, disse a Volexity, era invadir a segunda organização localizada do outro lado da rua do alvo e usá-la como um canal para se mover lateralmente pela rede e, finalmente, se conectar à rede Wi-Fi da empresa pretendida, fornecendo as credenciais obtidas anteriormente, estando a milhares de quilômetros de distância.

“O comprometimento dessas credenciais por si só não rendeu acesso ao ambiente do cliente, pois todos os recursos voltados para a internet exigiam o uso de autenticação multifator”, disseram Sean Koessel, Steven Adair e Tom Lancaster. “No entanto, a rede Wi-Fi não era protegida por MFA, o que significa que a proximidade com a rede alvo e credenciais válidas eram os únicos requisitos para conectar.”

+Mais

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões

Por que o Google comprou Wiz por US$32 bilhões

Ação comprometida no GitHub expõe segredos de CI/CD em milhares de repositórios