Os agentes de ameaças por trás do grupo de ransomware BlackByte provavelmente exploraram uma falha de segurança corrigida recentemente que afetava os hipervisores VMware ESXi, ao mesmo tempo em que aproveitavam vários drivers vulneráveis para desarmar as proteções de segurança.

BlackByte Ransomware

“O grupo de ransomware BlackByte continua a alavancar táticas, técnicas e procedimentos (TTPs) que formaram a base de sua habilidade desde sua criação, iterando continuamente seu uso de drivers vulneráveis para contornar proteções de segurança e implantando um criptografador de ransomware autopropagante e wormável”, disse a Cisco Talos em um relatório técnico compartilhado com o The Hacker News.

A exploração do CVE-2024-37085 , uma vulnerabilidade de bypass de autenticação no VMware ESXi que também foi usada como arma por outros grupos de ransomware, é um sinal de que o grupo de crimes eletrônicos está se afastando de abordagens estabelecidas.

O BlackByte fez sua estreia no segundo semestre de 2021 e supostamente é uma das variantes de ransomware que surgiram nos meses que antecederam o fechamento da infame equipe de ransomware Conti.

O grupo de ransomware como serviço (RaaS) tem um histórico de exploração de vulnerabilidades do ProxyShell no Microsoft Exchange Server para obter acesso inicial, evitando sistemas que usam russo e vários idiomas do Leste Europeu.

Assim como os grupos RaaS, ele também alavanca a extorsão dupla como parte dos ataques, adotando uma abordagem de nome e vergonha por meio de um site de vazamento de dados operado na dark web para pressionar as vítimas a pagar. Várias variantes do ransomware, escritas em C, .NET e Go , foram observadas na natureza até o momento.

Embora um decodificador para o BlackByte tenha sido lançado pela Trustwave em outubro de 2021, o grupo continuou a refinar seu modus operandi, chegando ao ponto de empregar uma ferramenta personalizada chamada ExByte para exfiltração de dados antes de iniciar a criptografia.

Um comunicado divulgado pelo governo dos EUA no início de 2022 atribuiu ao grupo RaaS ataques motivados financeiramente, visando setores de infraestrutura crítica, incluindo finanças, alimentos e agricultura, e instalações governamentais.

Um dos aspectos importantes de seus ataques é o uso de drivers vulneráveis para encerrar processos de segurança e ignorar controles, uma técnica conhecida como traga seu próprio driver vulnerável ( BYOVD ).

A Cisco Talos, que investigou um recente ataque de ransomware BlackByte, disse que a intrusão provavelmente foi facilitada usando credenciais válidas para acessar a VPN da organização vítima. Acredita-se que o acesso inicial foi obtido por meio de um ataque de força bruta.

“Dado o histórico da BlackByte de explorar vulnerabilidades públicas para acesso inicial, o uso de VPN para acesso remoto pode representar uma ligeira mudança na técnica ou pode representar oportunismo”, disseram os pesquisadores de segurança James Nutland, Craig Jackson, Terryn Valikodath e Brennan Evans. “O uso da VPN da vítima para acesso remoto também oferece ao adversário outras vantagens, incluindo visibilidade reduzida do EDR da organização.”

O agente da ameaça posteriormente conseguiu escalar seus privilégios, usando as permissões para acessar o servidor VMware vCenter da organização para criar e adicionar novas contas a um grupo do Active Directory chamado ESX Admins. Isso, disse Talos, foi feito explorando CVE-2024-37085 , que permite que um invasor obtenha privilégios de administrador no hipervisor criando um grupo com esse nome e adicionando qualquer usuário a ele.

Esse privilégio pode ser usado indevidamente para controlar máquinas virtuais (VMs), modificar a configuração do servidor host e obter acesso não autorizado a logs do sistema, diagnósticos e ferramentas de monitoramento de desempenho.

Talos destacou que a exploração da falha ocorreu poucos dias após a divulgação pública, destacando a velocidade com que os agentes de ameaças refinam suas táticas para incorporar vulnerabilidades recém-divulgadas em seu arsenal e avançar seus ataques.

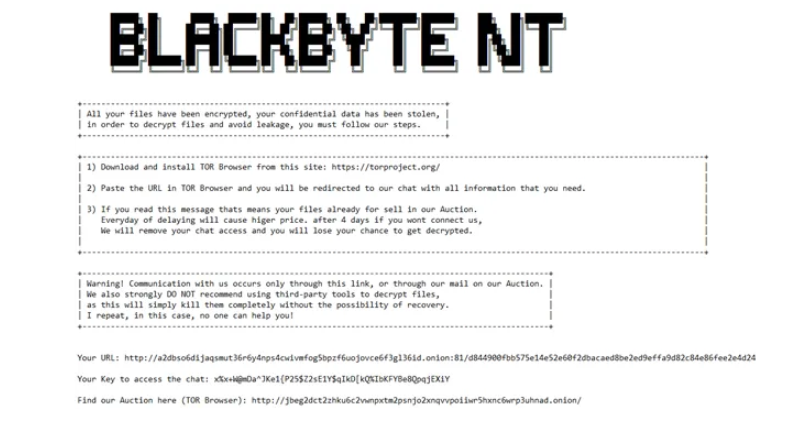

Além disso, os recentes ataques BlackByte culminam com os arquivos criptografados sendo reescritos com a extensão de arquivo “blackbytent_h”, com o criptografador também derrubando quatro drivers vulneráveis como parte do ataque BYOVD . Todos os quatro drivers seguem uma convenção de nomenclatura semelhante: Oito caracteres alfanuméricos aleatórios seguidos por um sublinhado e um valor numérico incremental –

- AM35W2PH (RtCore64.sys)

- AM35W2PH_1 (DBUtil_2_3.sys)

- AM35W2PH_2 (zamguard64.sys também conhecido como Terminator)

- AM35W2PH_3 (gdrv.sys)

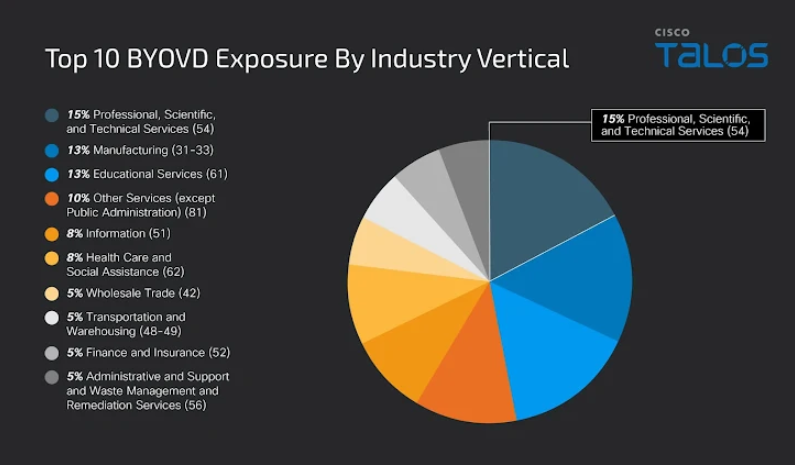

Os setores de serviços profissionais, científicos e técnicos têm a maior exposição aos drivers vulneráveis observados, respondendo por 15% do total, seguidos por manufatura (13%) e serviços educacionais (13%). A Talos também avaliou que o agente da ameaça é provavelmente mais ativo do que parece ser, e que apenas cerca de 20-30% das vítimas são postadas publicamente, embora a razão exata para essa disparidade permaneça obscura.

“A progressão do BlackByte em linguagens de programação de C# para Go e posteriormente para C/C++ na versão mais recente do seu criptografador – BlackByteNT – representa um esforço deliberado para aumentar a resiliência do malware contra detecção e análise”, disseram os pesquisadores.

“Linguagens complexas como C/C++ permitem a incorporação de técnicas avançadas de antianálise e antidepuração, que foram observadas nas ferramentas do BlackByte durante análises detalhadas feitas por outros pesquisadores de segurança.”

A divulgação ocorre no momento em que o Group-IB desvendou as táticas associadas a outras duas cepas de ransomware rastreadas como Brain Cipher e RansomHub , destacando as possíveis conexões da primeira com grupos de ransomware como EstateRansomware, SenSayQ e RebornRansomware.

“Há similaridades em termos de estilo e conteúdo da nota de resgate do Brain Cipher com aquelas do ransomware SenSayQ”, disse a empresa de segurança cibernética de Cingapura . “Os sites TOR do grupo de ransomware Brain Cipher e do grupo de ransomware SenSayQ usam tecnologias e scripts semelhantes.”

O RansomHub, por outro lado, foi observado recrutando ex-afiliados do Scattered Spider, um detalhe que veio à tona pela primeira vez no mês passado. A maioria dos ataques teve como alvo os setores de saúde, finanças e governo nos EUA, Brasil, Itália, Espanha e Reino Unido.

“Para acesso inicial, os afiliados geralmente compram contas de domínio válidas comprometidas de corretores de acesso inicial (IABs) e serviços remotos externos”, disse o Group-IB , acrescentando que “as contas foram adquiridas por meio do ladrão LummaC2”.

“As táticas da RansomHub incluem alavancar contas de domínio comprometidas e VPNs públicas para acesso inicial, seguido por exfiltração de dados e processos extensivos de criptografia. Sua recente introdução de um programa de afiliados RaaS e o uso de pagamentos de resgate de alta demanda ilustram sua abordagem agressiva e em evolução.”

+Mais

Falha de segurança no ChatGPT se torna alvo de ataques

Grave falha no Apache Camel (CVE-2025-29891) exposta

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões