As autoridades judiciais francesas, em colaboração com a Europol, lançaram a chamada “operação de desinfecção” para livrar hosts comprometidos de um malware conhecido chamado PlugX.

O Ministério Público de Paris, Parquet de Paris, disse que a iniciativa foi lançada em 18 de julho e que deve continuar por “vários meses”.

Ele disse ainda que cerca de cem vítimas localizadas na França, Malta, Portugal, Croácia, Eslováquia e Áustria já se beneficiaram dos esforços de limpeza.

Autoridades Francesa

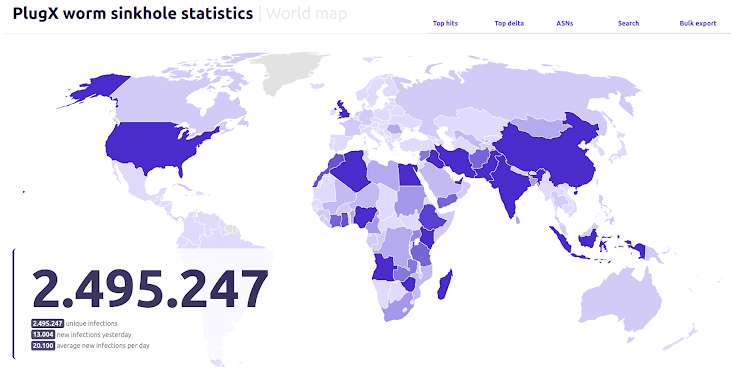

O desenvolvimento ocorre quase três meses após a empresa francesa de segurança cibernética Sekoia ter divulgado que havia feito sinkhole em um servidor de comando e controle (C2) vinculado ao trojan PlugX em setembro de 2023, gastando US$ 7 para adquirir o endereço IP. Ela também observou que quase 100.000 endereços IP públicos exclusivos têm enviado solicitações PlugX diariamente para o domínio apreendido.

O PlugX (também conhecido como Korplug) é um trojan de acesso remoto (RAT) amplamente utilizado por agentes de ameaças da China desde pelo menos 2008, juntamente com outras famílias de malware, como Gh0st RAT e ShadowPad .

O malware normalmente é iniciado em hosts comprometidos usando técnicas de carregamento lateral de DLL, permitindo que agentes de ameaças executem comandos arbitrários, carreguem/baixem arquivos, enumerem arquivos e coletem dados confidenciais.

“Este backdoor, inicialmente desenvolvido por Zhao Jibin (também conhecido como WHG), evoluiu ao longo do tempo em diferentes variantes”, disse Sekoia no início de abril. “O construtor PlugX foi compartilhado entre vários conjuntos de intrusão, a maioria deles atribuídos a empresas de fachada ligadas ao Ministério da Segurança do Estado Chinês.”

Ao longo dos anos, ele também incorporou um componente wormável que permite que ele seja propagado por meio de unidades USB infectadas , contornando efetivamente redes isoladas.

A Sekoia, que criou uma solução para excluir o PlugX, disse que variantes do malware com o mecanismo de distribuição USB vêm com um comando de autoexclusão (“0x1005”) para se remover das estações de trabalho comprometidas, embora atualmente não haja como removê-lo dos dispositivos USB.

“Primeiramente, o worm tem a capacidade de existir em redes com air-gapped, o que torna essas infecções fora do nosso alcance”, disse. “Em segundo lugar, e talvez mais notável, o worm PlugX pode residir em dispositivos USB infectados por um longo período sem estar conectado a uma estação de trabalho.”

Dadas as complicações legais envolvidas na limpeza remota do malware dos sistemas, a empresa observou ainda que está adiando a decisão para as Equipes Nacionais de Resposta a Emergências de Computadores (CERTs), agências de segurança pública (LEAs) e autoridades de segurança cibernética.

“Após um relatório da Sekoia.io, uma operação de desinfecção foi lançada pelas autoridades judiciais francesas para desmantelar a botnet controlada pelo worm PlugX. O PlugX afetou vários milhões de vítimas em todo o mundo”, disse Sekoia ao The Hacker News. “Uma solução de desinfecção desenvolvida pela equipe TDR da Sekoia.io foi proposta via Europol para países parceiros e está sendo implantada neste momento.”

“Estamos satisfeitos com a cooperação frutífera com os atores envolvidos na França (seção J3 do Ministério Público de Paris, Polícia, Gendarmaria e ANSSI) e internacionalmente (Europol e forças policiais de países terceiros) para tomar medidas contra atividades cibernéticas maliciosas de longa duração.”

Fontes: The Hacker News

+Mais

Falha de segurança no ChatGPT se torna alvo de ataques

Grave falha no Apache Camel (CVE-2025-29891) exposta

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões