Trojan bancário Grandoreiro

Os atores de ameaças por trás do trojan bancário Grandoreiro, baseado em Windows, retornaram em uma campanha global desde março de 2024, após uma ação de repressão pelas forças da lei em janeiro.

Os ataques de phishing em larga escala, provavelmente facilitados por outros cibercriminosos através de um modelo de malware como serviço (MaaS), visam mais de 1.500 bancos em mais de 60 países na América Central e do Sul, África, Europa e Indo-Pacífico, segundo o IBM X-Force.

Embora o malware seja conhecido principalmente por seu foco na América Latina, Espanha e Portugal, a expansão sugere uma mudança de estratégia após tentativas de desmantelar sua infraestrutura pelas autoridades brasileiras.

Além da ampliação dos alvos, o malware também apresenta significativas melhorias, indicando desenvolvimento ativo.

“A análise do malware revelou atualizações importantes no algoritmo de decifração de strings e geração de domínio (DGA), bem como a capacidade de usar clientes Microsoft Outlook em hosts infectados para espalhar mais e-mails de phishing”, disseram os pesquisadores de segurança Golo Mühr e Melissa Frydrych.

Ataques de Phishing

Os ataques começam com e-mails de phishing que instruem os destinatários a clicar em um link para visualizar uma fatura ou realizar um pagamento, dependendo da isca e da entidade governamental falsificada nas mensagens.

Usuários que clicam no link são redirecionados para uma imagem de ícone de PDF, que eventualmente leva ao download de um arquivo ZIP contendo o executável do carregador Grandoreiro. O carregador personalizado é inflado artificialmente para mais de 100 MB, a fim de evitar a detecção por software antimalware.

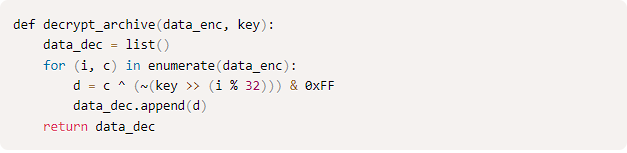

O payload final é um arquivo ZIP que geralmente está criptografado pelo algoritmo mostrado na Figura e, muitas vezes, também vimos que ele é protegido por senha.

A distribuição do payload final em um arquivo ZIP é muito comum entre os trojans bancários, mas no caso do Grandoreiro, ela tem uma importância adicional, como você verá logo a seguir.

Ele também verifica se o host comprometido não está em um ambiente isolado, coletando dados básicos da vítima para um servidor de comando e controle (C2), e baixando e executando o trojan bancário principal.

Vale destacar que essa verificação exclui sistemas geolocalizados na Rússia, Tchéquia, Polônia e Holanda, bem como máquinas Windows 7 baseadas nos EUA sem antivírus instalado.

O componente trojan começa sua execução estabelecendo persistência via Registro do Windows, utilizando um DGA refeito para se conectar a um servidor C2 e receber mais instruções.

O Grandoreiro suporta uma variedade de comandos que permitem aos atores de ameaças controlar remotamente o sistema, realizar operações de arquivos e habilitar modos especiais, incluindo um novo módulo que coleta dados do Microsoft Outlook e usa a conta de e-mail da vítima para enviar spam a outros alvos.

Ferramenta de spam

Durante a pesquisa, também descobrimos que o Grandoreiro usa uma ferramenta para criar e enviar mensagens de spam, como o SDK da EASendMail. Mas, além de seu objetivo principal, a ferramenta estabelece persistência no computador da vítima, provavelmente para que os atacantes possam distribuí-la a algumas vítimas por meio do Grandoreiro. Os criminosos incluíram um pequeno componente de backdoor na ferramenta que usam para receber arquivos de configuração para esses e-mails de spam. Estes arquivos determinam como os e-mails serão exibidos, para onde apontarão ou para onde enviá-los.

“Para interagir com o cliente Outlook local, o Grandoreiro usa a ferramenta Outlook Security Manager, um software utilizado para desenvolver complementos do Outlook,” explicaram os pesquisadores.

A principal razão para isso é que o Guarda Modelos de Objetos do Outlook dispara alertas de segurança se detectar acesso a objetos protegidos.

Ao utilizar o cliente Outlook local para enviar spam, o trojan pode se espalhar através das caixas de entrada das vítimas infectadas, contribuindo para o grande volume de spam observado a partir do Grandoreiro.

Como vimos, o Grandoreiro é um trojan bancário que tem como alvo usuários em países como o Brasil, o México, a Espanha e o Peru, com recursos semelhantes às de outros trojans bancários na América Latina descritos anteriormente em nossa série, como o fato de estar escrito em Delphi, contar com recursos de backdoor e usar falsos pop-ups para enganar e atacar suas vítimas.

No entanto, um recurso que torna o Grandoreiro particular é o esforço para evitar a detecção, recorrendo a várias técnicas, incluindo o uso de uma aplicação da técnica de preenchimento binário que nunca vimos antes, o que dificulta a eliminação do preenchimento enquanto se mantém um arquivo válido.

Por último, o método preferido de distribuição para esse malware é o spam, com links que redirecionam as vítimas para sites falsos de atualização do Flash ou Java criados pelos operadores e, recentemente, também sites relacionados com a Covid-19.

+Mais

PF agiu contra fraudadores em contas Gov.br

ChatGPT ajudou spammers a contornar filtros de segurança de mensagem para mais de 80 mil sites

Falha de segurança no ChatGPT se torna alvo de ataques