O grupo de cibercriminosos conhecido como Arid Viper foi identificado em uma campanha de espionagem móvel que utiliza aplicativos Android infectados com trojans para distribuir um tipo de spyware chamado AridSpy.

“O malware é distribuído por meio de sites que se passam por diversos aplicativos de mensagens, um aplicativo de oportunidades de emprego e um aplicativo do Registro Civil Palestino”, explicou Lukáš Štefanko, pesquisador da ESET, em um relatório publicado hoje. “Frequentemente, esses são aplicativos legítimos que foram adulterados com o código malicioso do AridSpy.”

Arid Viper

A atividade do Arid Viper teria abrangido até cinco campanhas desde 2022, com variantes anteriores do AridSpy sendo documentadas pela Zimperium e 360 Beacon Labs. Três dessas cinco campanhas ainda estão em andamento.

Arid Viper, também conhecido como APT-C-23, Desert Falcon, Gray Karkadann, Mantis e Two-tailed Scorpion, é um suposto grupo afiliado ao Hamas, com um histórico de uso de malware móvel desde 2017.

“O Arid Viper historicamente tem como alvo militares no Oriente Médio, além de jornalistas e dissidentes”, observou a SentinelOne no final do ano passado, acrescentando que o grupo “continua a prosperar no espaço de malware móvel”.

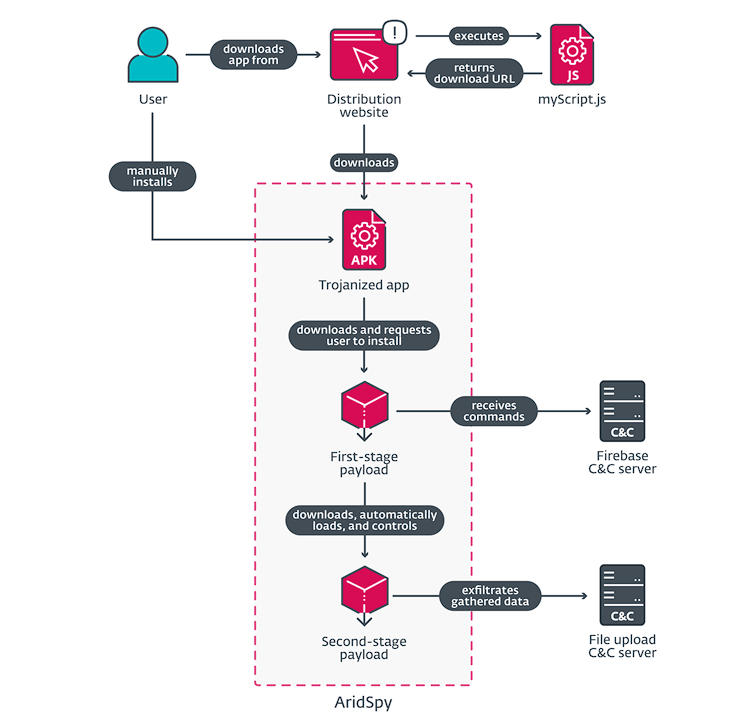

A análise da ESET sobre a versão mais recente do AridSpy revela que ele evoluiu para um trojan de múltiplos estágios capaz de baixar cargas adicionais de um servidor de comando e controle (C2) através do aplicativo trojanizado inicial.

As cadeias de ataque focam principalmente em usuários na Palestina e no Egito, utilizando sites falsos que servem como pontos de distribuição para aplicativos armadilhas.

Alguns dos aplicativos falsos, mas funcionais, afirmam ser serviços de mensagens seguros, como LapizaChat, NortirChat e ReblyChat, todos baseados em aplicativos legítimos como StealthChat, Session e Voxer Walkie Talkie Messenger. Outro aplicativo finge ser do Registro Civil Palestino.

O site do Registro Civil Palestino (“palcivilreg[.]com”), registrado em 30 de maio de 2023, foi promovido por meio de uma página dedicada no Facebook com 179 seguidores. O aplicativo oferecido no site é inspirado em um aplicativo de mesmo nome disponível na Google Play Store.

“O aplicativo malicioso disponível no palcivilreg[.]com não é uma versão trojanizada do aplicativo do Google Play; entretanto, ele usa o servidor legítimo desse aplicativo para recuperar informações”, explicou Štefanko. “Isso significa que o Arid Viper se inspirou na funcionalidade desse aplicativo, mas criou sua própria camada de cliente que se comunica com o servidor legítimo.”

A ESET também descobriu que o AridSpy estava sendo distribuído disfarçado como um aplicativo de oportunidades de emprego por meio de um site (“almoshell[.]website”) registrado em agosto de 2023. Um aspecto notável desse aplicativo é que ele não se baseia em nenhum aplicativo legítimo existente.

Após a instalação, o aplicativo malicioso verifica a presença de software de segurança em uma lista codificada e só baixa uma carga de primeiro estágio se nenhum desses softwares estiver instalado no dispositivo. Essa carga se apresenta como uma atualização do Google Play Services.

“Essa carga funciona de forma independente, sem a necessidade de o aplicativo trojanizado permanecer instalado no mesmo dispositivo”, explicou Štefanko. “Isso significa que, se a vítima desinstalar o aplicativo trojanizado inicial, como o LapizaChat, o AridSpy não será afetado de forma alguma.”

A principal função do primeiro estágio é baixar o próximo componente, que contém a funcionalidade maliciosa e utiliza um domínio Firebase para comunicação com o servidor de comando e controle (C2).

O malware suporta uma ampla gama de comandos para coletar dados dos dispositivos e pode até se desativar ou realizar exfiltração quando estiver em um plano de dados móveis. A exfiltração de dados é iniciada por meio de um comando ou quando um evento específico é acionado.

“Se a vítima bloquear ou desbloquear o telefone, o AridSpy tirará uma foto usando a câmera frontal e a enviará ao servidor C&C de exfiltração”, disse Štefanko. “As fotos só serão tiradas se já tiverem passado mais de 40 minutos desde a última foto tirada e o nível da bateria estiver acima de 15%.”

Fontes: The Hacker News

+Mais

Falha de segurança no ChatGPT se torna alvo de ataques

Grave falha no Apache Camel (CVE-2025-29891) exposta

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões