A equipe de pesquisa da Mcafee analisou recentemente um novo malware direcionado usuários de pagamentos móveis no Japão. O malware que foi distribuído na Google Play Store finge ser um legítimo aplicativo de segurança móvel , mas é um na verdade malware de pagamento de fraude que rouba senhas e abusa do proxy reverso visando os serviços de pagamento móvel . da McAfee Os pesquisadores notificaram o Google sobre os aplicativos maliciosos , スマホ安心セキュリティ , ou ‘Smartphone Anshin Security ‘ , nome do pacote ‘ com.z.cloud.px.app ‘ e ‘ com.z.px.ap px ‘ . Os aplicativos não estão mais disponíveis no Google Play. O Google Play Protect também tomou medidas para proteger os usuários desativando os aplicativos e fornecendo um aviso. Os produtos McAfee Mobile Security detectam essa ameaça como Android/ ProxySpy .

Como as vítimas instalam esse malware?

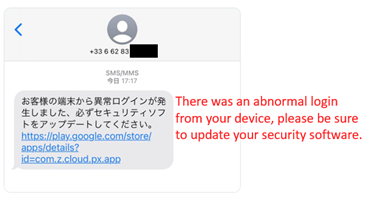

O agente do malware publicar maliciosos aplicativos na continua a Google Play Store com várias de desenvolvedor contas . De acordo com as informações postadas no Twitter por Yus u ke Osumi , pesquisador de segurança do Yahoo! Japão, o invasor envia SMS mensagens do exterior com um link do Google Play para induzir os usuários a instalar o malware. Para atrair mais usuários , a mensagem incentiva os usuários a atualizar o software de segurança.

Uma mensagem SMS da Yusuke França (da Twitter de postagem no )

Malware no Google Play

A equipe de Mobile Research também descobriu que o agente do malware usa o Google Drive para distribuir o malware. Em contraste com a instalação de um aplicativo após o download de um arquivo APK, o Google Drive permite que os usuários instalem arquivos APK sem deixar vestígios e simplificam o processo de instalação. Depois que o usuário clica no link, são necessários apenas mais alguns toques para executar o aplicativo. Apenas três cliques são suficientes se os usuários tiverem permitido anteriormente a instalação de aplicativos desconhecidos no Google Drive.

Após a notificação dos pesquisadores da McAfee, o Google removeu os arquivos conhecidos do Google Drive associados aos hashes de malware listados nesta postagem do blog.

Qual é a aparência desse malware?

Quando um usuário instala e inicia esse malware , ele solicita a do senha serviço . Inteligentemente, incorretas as para coletar mais senhas precisas senha . o malware mostra mensagens de Claro, se a não importa senha está correta ou não . É uma forma de obter a senha do Serviço . A senha do serviço usada para o serviço de pagamento que fornece pagamentos on-line fáceis é . O usuário pode iniciar este serviço de pagamento definindo uma senha de serviço . A cobrança será paga junto com a conta do celular. Após a atividade da senha, o malware mostra uma tela de segurança móvel falsa. Curiosamente, o layout da atividade é semelhante ao nosso antigo McAfee Mobile Security . Todos os botões parecem genuínos, mas são todos falsos.

Como esse malware funciona?

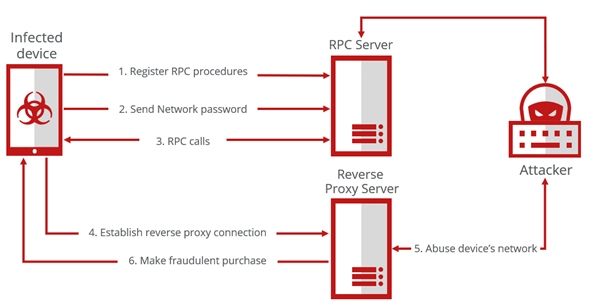

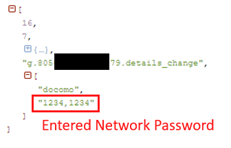

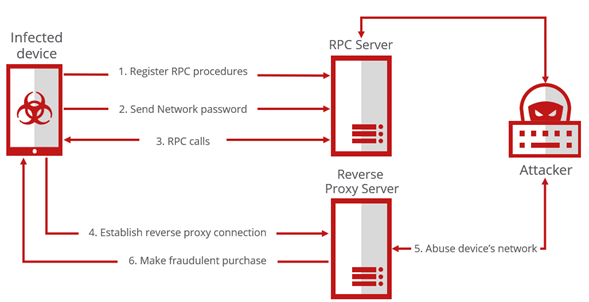

Há uma biblioteca nativa chamada ‘libmyapp.so’ carregada durante a execução do aplicativo escrita em Golang . A biblioteca , quando carregada, tenta se conectar ao servidor C2 usando um Web Socket. Web Application Messaging Protocol ( WAMP) é usado para comunicar e processar chamadas de procedimento remoto (RPC) . Quando a conexão é feita, o malware envia informações de rede junto com o número de telefone. Em seguida, ele registra os comandos do procedimento do cliente descritos na tabela abaixo . A conexão do soquete web é mantida ativa e executa a o ação correspondente quando recebido do comando é servidor como um Agente . E o soquete é usado para enviar a senha do serviço para o invasor quando o usuário insere a senha do serviço na atividade .

| Nome da Função RPC | Descrição |

| conectar a | Crie um proxy reverso e conecte-se ao servidor remoto |

| desconectar | Desconectar o proxy reverso |

| get_status | Envie o status do proxy reverso |

| obter informação | Enviar número de linha, tipo de conexão, operador e assim por diante |

| alternar_wifi | Defina o Wi-Fi ON/OFF |

| show_battery_opt | Mostrar caixa de diálogo para excluir a otimização da bateria para trabalho em segundo plano |

Descrição das funções RPC registradas

Para fazer uma compra fraudulenta usando informações vazadas, o invasor precisa usar a rede do usuário . O comando RPC ‘ toggle_wifi ‘ pode mudar o estado da conexão para Wi-Fi ou rede celular , e ‘ connect_to ‘ fornecerá um proxy reverso ao invasor. reverso Um proxy o pode permitir conectar host atrás de um NAT (Network Address Translation) ou um firewall . Por meio do proxy , o invasor pode enviar solicitações de compra pela rede do usuário .

Conclusão

É um ponto interessante que o malware usa um proxy reverso para roubar a rede do usuário e implementar um serviço de Agente com WAMP. A equipe de pesquisa móvel da McAfee continuará a encontrar esse tipo de ameaça e a proteger nossos clientes contra ameaças móveis. Recomenda-se ter mais cuidado ao inserir uma senha ou informações confidenciais em aplicativos não confiáveis.

18 thoughts on "Aplicativo de segurança falso encontrado abusa do sistema de pagamento japonês"

Comments are closed.