Um ator de ameaça previamente não identificado, conhecido como Boolka, foi observado comprometendo sites através de scripts maliciosos para distribuir um trojan modular conhecido como BMANAGER.

De acordo com os pesquisadores Rustam Mirkasymov e Martijn van den Berk do Grupo-IB, em um relatório recente, o ator por trás dessa campanha tem conduzido ataques de injeção de SQL oportunísticos contra sites em vários países desde pelo menos 2022.

“Nos últimos três anos, os agentes da ameaça têm infectado sites vulneráveis com scripts JavaScript maliciosos, que são capazes de interceptar todos os dados inseridos em um site comprometido”, afirmaram os pesquisadores.

Boolka

Boolka é o nome dado ao código JavaScript inserido em sites comprometidos, que direciona os visitantes para um servidor de comando e controle chamado “boolka[.]tk”. Esse código JavaScript também tem a função de coletar e enviar entradas e interações do usuário em formato codificado em Base64, revelando o uso malicioso do malware para capturar informações confidenciais, como credenciais e outros dados pessoais.

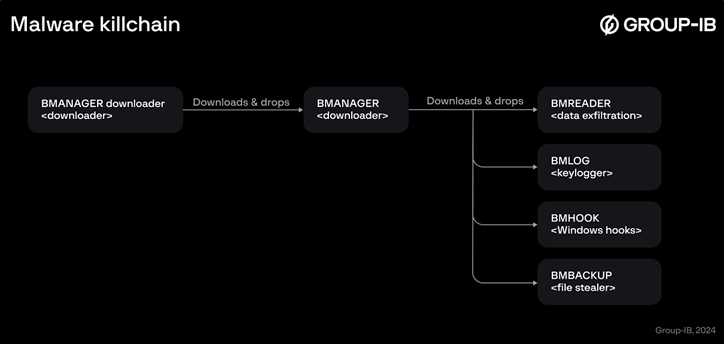

Além disso, o JavaScript redireciona os usuários para uma página de carregamento falsa que solicita a instalação de uma extensão de navegador. No entanto, em vez disso, ele instala um downloader para o trojan BMANAGER, que tenta obter o malware a partir de um URL codificado. Essa estratégia de entrega de malware é baseada na estrutura BeEF.

O trojan, por sua vez, funciona como um meio para implantar quatro módulos adicionais: BMBACKUP (para coletar arquivos de caminhos específicos), BMHOOK (para registrar quais aplicativos estão em execução e têm foco no teclado), BMLOG (para registrar pressionamentos de tecla) e BMREADER (para exportar dados roubados). Além disso, estabelece persistência no sistema hospedeiro usando tarefas agendadas.

“Na maioria das amostras, é utilizado um banco de dados SQL local”, observaram os pesquisadores. “O caminho e o nome deste banco de dados são codificados nas amostras para serem encontrados em: C:\Users{user}\AppData\Local\Temp\coollog.db, onde ‘user’ representa o nome de usuário do usuário conectado.”

Boolka representa o terceiro ator, sucedendo GambleForce e ResumeLooters, a explorar ataques de injeção de SQL para roubar dados confidenciais nos últimos meses.

“Desde ataques iniciais de injeção de SQL em 2022 até o desenvolvimento de plataformas próprias para distribuição de malware e trojans como BMANAGER, as operações de Boolka demonstram uma evolução nas táticas do grupo ao longo do tempo”, afirmaram os pesquisadores.

“A injeção de scripts JavaScript maliciosos em sites vulneráveis para exfiltrar dados, seguida pelo uso da estrutura BeEF para distribuição de malware, reflete um progresso gradual nas habilidades do invasor.”

+Mais

Falha de segurança no ChatGPT se torna alvo de ataques

Grave falha no Apache Camel (CVE-2025-29891) exposta

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões