Instituições financeiras na América Latina enfrentam uma ameaça significativa de um trojan bancário conhecido como Mekotio (também referido como Melcoz), conforme revelado pela Trend Micro. Recentemente, houve um aumento nos ataques cibernéticos direcionados ao Windows, distribuindo este malware.

Mekotio

O Mekotio está ativo desde 2015 e tem como alvo países latino-americanos como Brasil, Chile, México, Espanha, Peru e Portugal, visando o roubo de credenciais bancárias. Este trojan foi inicialmente documentado pela ESET em agosto de 2020 e faz parte de uma série de trojans bancários, incluindo Guildma, Javali e Grandoreiro. Vale destacar que Grandoreiro foi desmantelado pelas autoridades no início deste ano.

“A empresa de segurança cibernética eslovaca destacou que o Mekotio compartilha características típicas de malware, como ser desenvolvido em Delphi, utilizar pop-ups falsos, incluir funcionalidades de backdoor e visar países de língua espanhola e portuguesa”, afirmou na ocasião.

Em julho de 2021, a operação contra o malware teve um avanço significativo, com a detenção de 16 indivíduos pela polícia espanhola, ligados a uma rede criminosa que planejava campanhas de engenharia social direcionadas a usuários europeus, distribuindo Grandoreiro e Mekotio.

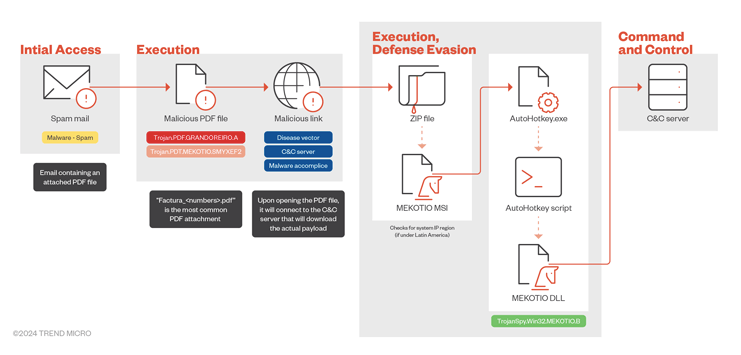

As cadeias de ataque envolvem o uso de e-mails de phishing com temas fiscais, projetados para induzir os destinatários a abrir anexos maliciosos ou clicar em links falsos. Isso resulta na instalação de um arquivo instalador MSI, que por sua vez utiliza um script AutoHotKey (AHK) para iniciar o malware.

É importante observar que o método de infecção atual representa uma leve variação em relação ao descrito anteriormente pela Check Point em novembro de 2021. Naquela ocasião, foi utilizado um script em lote obscurecido que acionava um script do PowerShell para baixar um arquivo ZIP de segundo estágio contendo o script AHK.

Após a instalação, o Mekotio realiza a coleta de informações do sistema e estabelece comunicação com um servidor de comando e controle (C2) para receber novas diretrizes.

Seu principal propósito é capturar credenciais bancárias por meio de pop-ups falsos que imitam sites bancários legítimos. Além disso, pode realizar capturas de tela, registrar pressionamentos de tecla, roubar dados da área de transferência e manter persistência no sistema hospedeiro usando tarefas agendadas.

As informações obtidas podem ser utilizadas pelos criminosos para acessar ilegalmente contas bancárias dos usuários e realizar transações fraudulentas.

“A ameaça persistente e em constante evolução do trojan bancário Mekotio aos sistemas financeiros, especialmente em países da América Latina, foi destacada pela Trend Micro. Segundo a empresa, o Mekotio utiliza e-mails de phishing para se infiltrar nos sistemas, visando roubar informações confidenciais enquanto mantém uma presença robusta em máquinas comprometidas.”

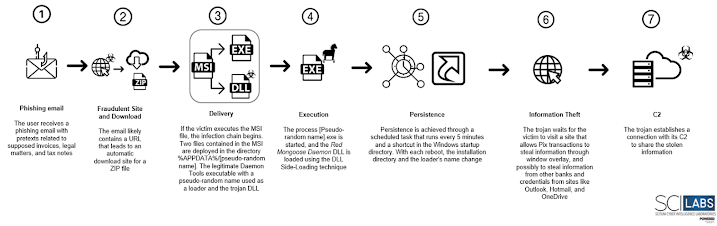

Este desenvolvimento ocorre paralelamente à divulgação pela empresa mexicana de segurança cibernética Scitum de detalhes sobre um novo trojan bancário latino-americano chamado Red Mongoose Daemon. Similar ao Mekotio, o Red Mongoose Daemon emprega droppers MSI distribuídos através de e-mails de phishing disfarçados como faturas e notas fiscais.

“O principal objetivo do Red Mongoose Daemon é roubar informações bancárias através da falsificação de transações PIX por meio de janelas sobrepostas”, explicou a empresa. “Este trojan visa especificamente usuários finais brasileiros e funcionários de organizações com dados bancários.”

“O Red Mongoose Daemon possui capacidades para manipular e criar janelas, executar comandos, controlar remotamente o computador, manipular navegadores da web, capturar dados da área de transferência e falsificar carteiras de Bitcoin, substituindo carteiras copiadas por aquelas utilizadas por criminosos cibernéticos.”

Fonte: The Hackers News

+Mais

Falha de segurança no ChatGPT se torna alvo de ataques

Grave falha no Apache Camel (CVE-2025-29891) exposta

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões