A National Security Agency (NSA), a Cybersecurity and Infrastructure Security Agency (CISA) e o Office of the Director of National Intelligence (ODNI) publicaram um relatório conjunto que destaca os riscos mais prováveis e as ameaças potenciais nas implementações de fatiamento de rede 5G .

O relatório também fornece conselhos de mitigação e uma estrutura para o desenvolvimento de estratégias de defesa e prevenção implementadas por operadoras, integradores e provedores de rede 5G.

O relatório de fatiamento de rede 5G baseia-se em Potential Threat Vectors to 5G Infrastructure , um documento publicado no ano passado pelo grupo de trabalho intersetorial Enduring Security Framework (ESF) focado em abordar riscos e ameaças à segurança e estabilidade dos sistemas de segurança nacional dos EUA.

fatiamento de rede 5G

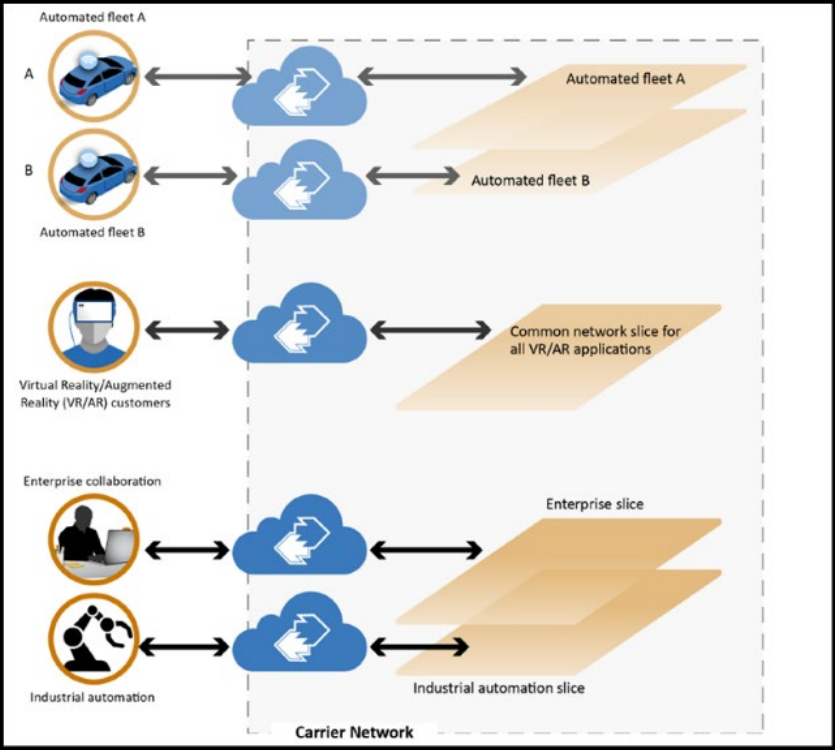

O fatiamento de rede 5G é uma arquitetura de configuração que permite criar várias redes virtualizadas e independentes sobre uma infraestrutura física comum.

Cada fatia de rede é uma rede ponta a ponta isolada dedicada ao atendimento de requisitos específicos para cada aplicativo.

Aplicações potenciais para fatias de rede incluem frotas de veículos autônomos, soluções de realidade virtual e aumentada, sistemas de automação industrial, etc.

Os usuários de fatias de rede de cada um desses aplicativos são autenticados para essa área de rede específica, obtendo isolamento de dados e segurança para a infraestrutura 5G mais ampla e outras fatias.

O fatiamento da rede é possível por meio da Network Function Virtualization (NFV), uma das principais vantagens de uma rede 5G, oferecendo a diferentes usuários eficiência operacional, resiliência e maior qualidade de serviço e suporte.

O NFV elimina essencialmente a necessidade de hardware como roteadores e firewalls e os virtualiza em servidores baseados em nuvem. Ele também transfere todas as funções de rede para a interface de rádio ou para a nuvem e aloca largura de banda dinamicamente para corresponder aos requisitos de desempenho de cada usuário.

Além disso, o NFV oferece melhores opções de monitoramento e registro, permitindo que os engenheiros de rede detectem anomalias e evitem violações de segurança com mais eficiência.

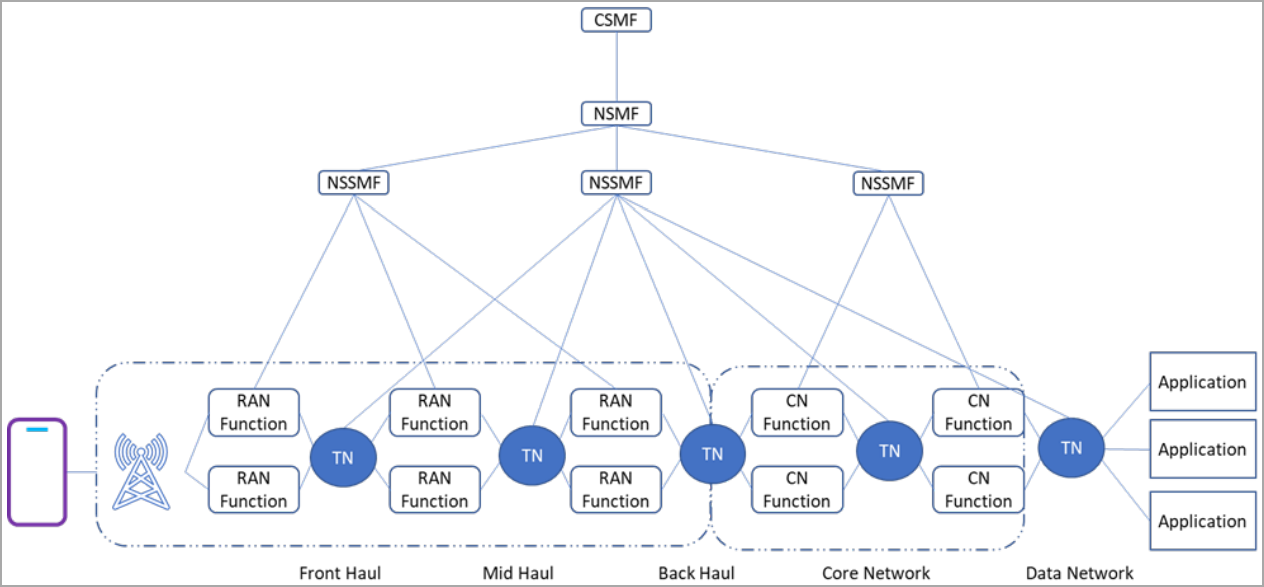

As operadoras de rede móvel implementam o fatiamento de rede 5G por meio de sistemas especializados de gerenciamento de rede e orquestração de rede (MANO).

“O sistema MANO [mostrado abaixo] oferece suporte ao design e criação, ativação, desativação e terminação de fatias na rede de acesso por rádio (RAN), rede central e domínios de rede de transporte”, explica a orientação.

Ameaças mais proeminentes

A orientação da CISA destaca a complexidade de gerenciar as fatias de rede, resultando em lacunas de segurança críticas.

“Embora existam padrões definindo especificações de como as operadoras de rede constroem sua rede 5G, não há especificações claras de como as operadoras de rede devem desenvolver e implementar segurança para fatiamento de rede”, menciona o documento .

“O gerenciamento inadequado de fatias de rede pode permitir que agentes mal-intencionados acessem dados de diferentes fatias de rede ou neguem acesso a usuários priorizados.”

Os três vetores de ameaça mais relevantes para o fatiamento da rede 5G são ataques de negação de serviço (DoS) em elementos de controle centralizados, ataques que utilizam controles de sistema mal configurados e ataques man-in-the-middle (MitM) em canais de rede não criptografados.

No caso de ataques DoS, os agentes de ameaças interrompem o serviço, tornando a fatia de rede indisponível para usuários legítimos.

Os ataques MitM não apenas ameaçariam divulgar informações confidenciais e expor dados do usuário, mas também permitiriam que um intermediário modificasse as mensagens transmitidas, resultando em desinformação.

Os ataques que se aproveitam de configurações incorretas podem ter uma ampla gama de implicações, pois o adversário pode explorá-los para desativar os monitores do sistema e os recursos de segurança.

O encadeamento de vários tipos de ataque também é possível, fornecendo ataques potencialmente devastadores que podem se estender além de uma única fatia de rede.

A CISA fornece um exemplo desse tipo de ataque em que um agente de ameaça conduz um ataque de cache de identidade de assinante móvel internacional (IMSI) em um serviço de veículo autônomo, degradando seu desempenho e confiabilidade.

O invasor usa cache IMSI para obter a localização precisa do veículo, informações de carga e rotas.

Em seguida, o agente da ameaça implanta um ataque DoS no local de sinalização da rede para interromper o link entre o veículo autônomo e seu controlador e, em seguida, lança um ataque de configuração para desativar os recursos de segurança ou alterar as políticas VNF.

Se o operador não implementou medidas de segurança robustas para impedir alterações não autorizadas de política, o invasor pode expandir seu acesso a outras fatias de rede na mesma infraestrutura.

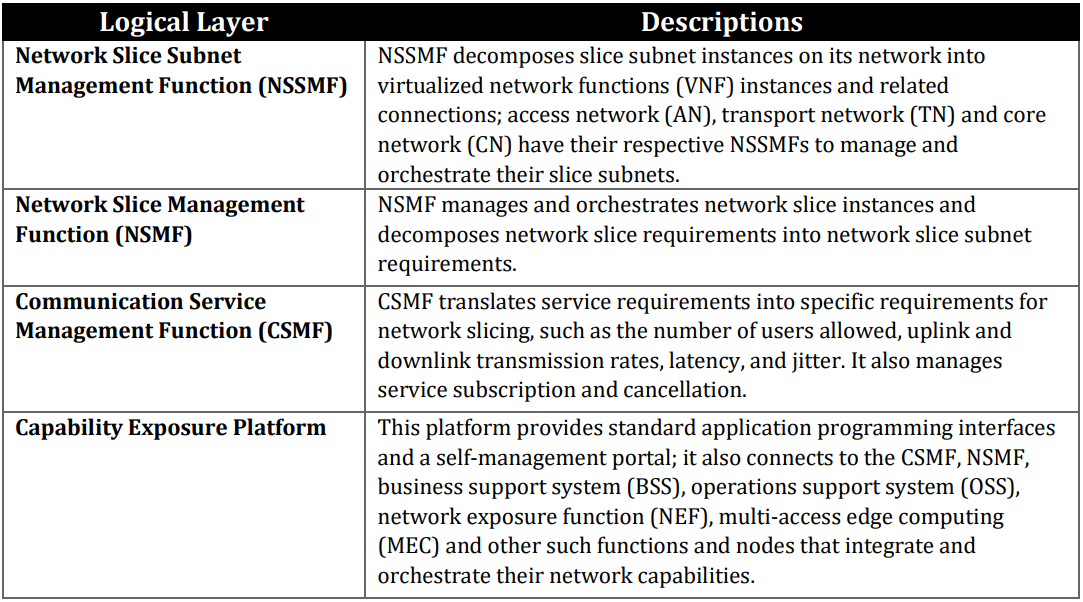

A CISA sugere que as operadoras apliquem gerenciamento e monitoramento de rede em quatro camadas lógicas (mostradas abaixo) para identificar e resolver quaisquer interrupções potencialmente maliciosas o mais rápido possível.

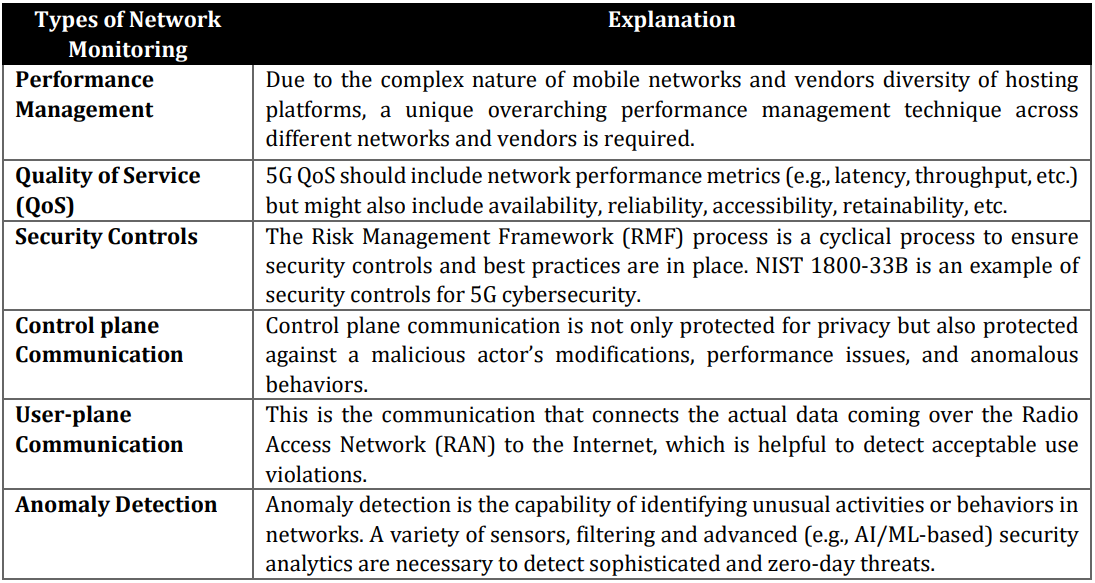

Além disso, a orientação sugere que as operadoras usem várias soluções de monitoramento de rede, pois elas geram dados diferentes que podem ser usados para obter informações sobre atividades de rede não autorizadas.

O documento promove os princípios da arquitetura Zero Trust, onde todos os usuários conectados são constantemente verificados e todas as solicitações de rede são validadas.

Isso torna as atividades intrusivas menos propensas a passar despercebidas ou ter qualquer impacto prejudicial, já que nenhum usuário é inerentemente confiável, portanto, eles provavelmente serão interrompidos em um dos vários pontos de inspeção de dados.

Os componentes comuns da estratégia Zero Trust incluem autenticação multifator, criptografia de dados, segurança multicamada para controle de acesso, limites entre domínios e isolamento de instância.

7 thoughts on “NSA compartilha dicas sobre como mitigar ameaças de fatiamento de rede 5G”

Comments are closed.