XSS-LOADER é uma ferramenta desenvolvida em Python, com a qual você pode criar payloads muito interessantes para atacar vulnerabilidades XSS.

Descrição do repositório GitHub:

- Esta ferramenta cria carga útil para uso na injeção xss

- Selecione tags de carga útil padrão do parâmetro ou escreva sua carga útil

- Faz xss inj. com o parâmetro Xss Scanner

- Ele encontra url de sites vulneráveis com o parâmetro Xss Dork Finder

O link deste repositório github:

O que é vulnerabilidade XSS?

Informação de:

Os ataques Cross-Site Scripting (XSS) são um tipo de injeção, na qual scripts maliciosos são injetados em sites benignos e confiáveis. Os ataques XSS ocorrem quando um invasor usa um aplicativo da Web para enviar um código malicioso, geralmente na forma de um script do lado do navegador, para um usuário final diferente. As falhas que permitem que esses ataques sejam bem-sucedidos são bastante difundidas e ocorrem em qualquer lugar em que um aplicativo da Web use a entrada de um usuário na saída que ele gera sem validá-lo ou codificá-lo.

Um invasor pode usar XSS para enviar um script malicioso a um usuário desavisado. O navegador do usuário final não tem como saber que o script não é confiável e executará o script. Como acredita que o script veio de uma fonte confiável, o script malicioso pode acessar quaisquer cookies, tokens de sessão ou outras informações confidenciais retidas pelo navegador e usadas com esse site. Esses scripts podem até reescrever o conteúdo da página HTML. Para obter mais detalhes sobre os diferentes tipos de falhas XSS, consulte: Types of Cross-Site Scripting .

Exemplos de ataques de script entre sites refletidos incluem quando um invasor armazena scripts maliciosos nos dados enviados de uma pesquisa ou formulário de contato de um site . Um exemplo típico de cross-site scripting refletido é um formulário de pesquisa, no qual os visitantes enviam sua consulta de pesquisa ao servidor e somente eles veem o resultado.

Laboratório

O laboratório que usei para fazer essa POC foi o seguinte:

- Metasploitable2

- Kali LinuxGenericName

- Carregador XSS

POC

Perfeito, é hora de começar a ensinar como usar esta ferramenta.

Primeiro de tudo você precisa clonar o repositório, você pode clonar o repositório com git clone:

git clone https://github.com/capture0x/XSS-LOADER

Agora instale os requisitos:

pip3 install -r requisitos.txt

E a última etapa, execute o script de carga útil:

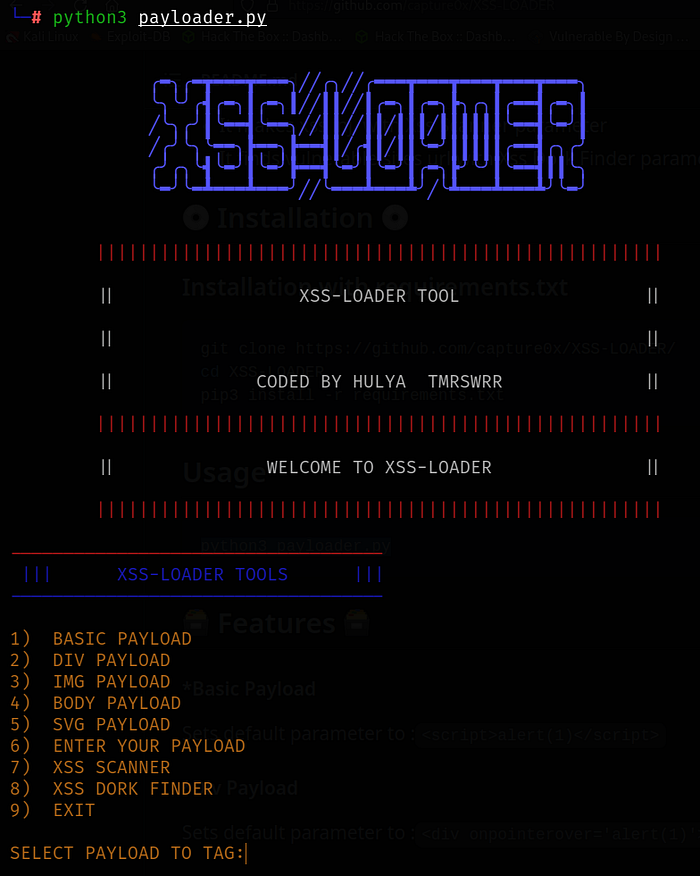

python3 payloader.py

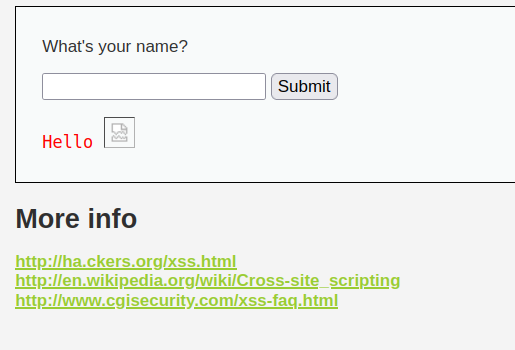

Abro o DVWA (Damn Vulnerable Web App) da máquina Metasploitable. E eu coloquei baixa segurança, em seguida, vá para XSS refletido.

Estas são as opções de carga útil:

eu tento a opção 2

Toda vez que passo o mouse na caixa de texto, recebo isso !!!

Opção 3:

De payloads estes são os melhores, agora é o meu momento favorito XSS Scanner…

Eu escolho a opção 2:

Eu tento um URL aleatório:

Está funcionando!!!

Conclusões

Chegou a hora de terminar o artigo de hoje, espero que tenham gostado e gostado de lê-lo, assim como eu de escrevê-lo.

É uma ferramenta muito interessante e você pode ver que ela permite muitas coisas com vulnerabilidades XSS.

Obrigado por ler isso 🙂

+Mais

Por que o Google comprou Wiz por US$32 bilhões

Zoho corrige falha de segurança no ADSelfService Plus

Extensões do VSCode com 9 milhões de downloads são removidas por riscos de segurança