A campanha foi detectada por Crowdstrike, que diz que os ataques começaram em junho de 2022 e ainda estão em andamento, com os pesquisadores de segurança capazes de identificar cinco invasões distintas.

Os ataques foram atribuídos com baixa confiança a hackers rastreados como ‘Scattered Spider’, que demonstram persistência em manter o acesso, revertendo mitigações, evitando a detecção e girando para outros alvos válidos se frustrados.

O objetivo final da campanha é violar sistemas de rede de telecomunicações, acessar informações de assinantes e realizar operações como troca de SIM.

.png)

Detalhes da campanha

Os agentes de ameaças obtêm acesso inicial a redes corporativas usando uma variedade de táticas de engenharia social.

Essas táticas incluem ligar para os funcionários e se passar pela equipe de TI para coletar credenciais ou usar o Telegram e mensagens SMS para redirecionar os alvos para sites de phishing personalizados que apresentam o logotipo da empresa.

Se o MFA protegia as contas-alvo, os invasores empregavam táticas de fadiga MFA de notificação por push ou se envolviam em engenharia social para obter os códigos das vítimas.

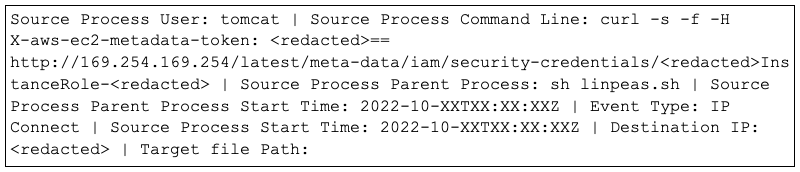

Em um caso, os adversários exploraram o CVE-2021-35464 , uma falha no servidor ForgeRock AM corrigida em outubro de 2021 , para executar código e elevar seus privilégios em uma instância da AWS.

“Aproveitando as funções de instância da AWS para assumir ou elevar privilégios do usuário do Apache Tomcat, o adversário solicitaria e assumiria permissões de uma função de instância usando um token da AWS comprometido”, explica Crowdstrike .

Depois que os hackers obtêm acesso a um sistema, eles tentam adicionar seus próprios dispositivos à lista de dispositivos MFA (autenticação multifator) confiáveis usando a conta de usuário comprometida.

A Crowdstrike notou que os hackers usavam os seguintes utilitários e ferramentas de monitoramento e gerenciamento remoto (RMM) em suas campanhas:

- AnyDesk

- BeAnywhere

- Domotz

- DWservice

- Fixme.it

- Fleetdeck.io

- Itarian Endpoint Manager

- Level.io

- Logmein

- ManageEngine

- N-Able

- Pulseway

- Rport

- Rsocx

- ScreenConnect

- SSH RevShell and RDP Tunnelling via SSH

- Teamviewer

- TrendMicro Basecamp

- Sorillus

- ZeroTier

Muitos dos itens acima são softwares legítimos comumente encontrados em redes corporativas e, portanto, improváveis de gerar alertas em ferramentas de segurança.

Nas invasões observadas pela Crowdstrike, os adversários foram implacáveis em suas tentativas de manter o acesso a uma rede violada, mesmo após serem detectados.

“Em várias investigações, a CrowdStrike observou que o adversário se tornou ainda mais ativo, estabelecendo mecanismos de persistência adicionais, ou seja, acesso VPN e/ou várias ferramentas RMM, se as medidas de mitigação forem implementadas lentamente”, alertou a CrowdStrike.

“E em vários casos, o adversário reverteu algumas das medidas de mitigação reativando contas anteriormente desativadas pela organização vítima”.

Em todas as invasões observadas pela Crowdstrike, os adversários usaram várias VPNs e ISPs para acessar o ambiente do Google Workspace da organização vitimada.

Para mover lateralmente, os agentes de ameaças extraíram vários tipos de informações de reconhecimento, baixaram listas de usuários de inquilinos violados, abusaram do WMI e executaram tunelamento SSH e replicação de domínio.

A Crowdstrike compartilhou uma extensa lista de indicadores de comprometimento (IoCs) para esta atividade na parte inferior do relatório, o que é vital para os defensores observarem, pois o agente da ameaça usa as mesmas ferramentas e endereços IP em diferentes invasões.

3 thoughts on “Hackers especiais bypassam mitigações de defesa quando detectados”

Comments are closed.