Aplicativos falsos

Pesquisadores de segurança cibernética alertaram sobre uma nova campanha fraudulenta que utiliza aplicativos falsos de videoconferência para entregar um ladrão de informações chamado Realst, visando pessoas que trabalham na Web3 sob o pretexto de falsas reuniões de negócios.

“Os agentes de ameaças por trás do malware criaram empresas falsas usando IA para fazê-las aumentar a legitimidade”, disse a pesquisadora da Cado Security, Tara Gould . “A empresa alcança os alvos para configurar uma videochamada, solicitando que o usuário baixe o aplicativo de reunião do site, que é o Realst infostealer.”

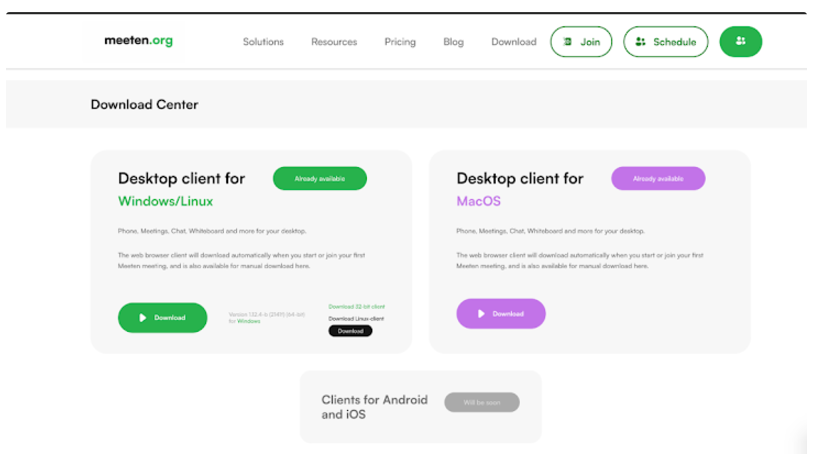

A atividade recebeu o codinome Meeten pela empresa de segurança, devido ao uso de nomes como Clusee, Cuesee, Meeten, Meetone e Meetio para os sites falsos.

Os ataques envolvem abordar alvos em potencial no Telegram para discutir uma oportunidade de investimento em potencial, incitando-os a participar de uma videochamada hospedada em uma das plataformas duvidosas. Os usuários que acabam no site são solicitados a baixar uma versão para Windows ou macOS, dependendo do sistema operacional usado.

Depois de instalado e iniciado no macOS, os usuários são recebidos com uma mensagem que diz “A versão atual do aplicativo não é totalmente compatível com sua versão do macOS” e que eles precisam inserir a senha do sistema para que o aplicativo funcione conforme o esperado.

Isso é realizado por meio de uma técnica osascript que foi adotada por várias famílias de macOS stealer, como Atomic macOS Stealer, Cuckoo, MacStealer, Banshee Stealer e Cthulhu Stealer. O objetivo final do ataque é roubar vários tipos de dados sensíveis, incluindo de carteiras de criptomoedas, e exportá-los para um servidor remoto.

O malware também está equipado para roubar credenciais do Telegram, informações bancárias, dados do iCloud Keychain e cookies do navegador Google Chrome, Microsoft Edge, Opera, Brave, Arc, Cốc Cốc e Vivaldi.

A versão para Windows do arquivo do aplicativo Nullsoft Scriptable Installer System (NSIS) que é assinado com uma assinatura legítima provavelmente roubada da Brys Software Ltd. Incorporado ao instalador está um aplicativo Electron configurado para recuperar o executável do ladrão, um binário baseado em Rust, de um domínio controlado pelo invasor.

“Os agentes de ameaças estão usando cada vez mais IA para gerar conteúdo para suas campanhas”, disse Gould. “Usar IA permite que agentes de ameaças criem rapidamente conteúdo realista para sites que adiciona legitimidade aos seus golpes e torna mais difícil detectar sites suspeitos.”

Esta não é a primeira vez que marcas falsas de software de reunião foram alavancadas para entregar malware. No início de março, o Jamf Threat Labs revelou que detectou um site falsificado chamado meethub[.]gg que foi usado para propagar um malware ladrão que compartilha sobreposições com o Realst.

Então, em junho, a Recorded Future detalhou uma campanha chamada markopolo que tinha como alvo usuários de criptomoedas com software falso de reunião virtual para esvaziar suas carteiras usando ladrões como Rhadamanthys, Stealc e Atomic.

O desenvolvimento ocorre quando os agentes de ameaças por trás do malware Banshee Stealer macOS encerraram suas operações após o vazamento de seu código-fonte . Não está claro o que motivou o vazamento. O malware foi anunciado em fóruns de crimes cibernéticos por uma assinatura mensal de US$ 3.000.

Ele também acompanha o surgimento de novas famílias de malware stealer, como Fickle Stealer , Wish Stealer , Hexon Stealer e Celestial Stealer , enquanto usuários e empresas que buscam software pirateado e ferramentas de IA estão sendo alvos do RedLine Stealer e do Poseidon Stealer , respectivamente.

“Os invasores por trás desta campanha estão claramente interessados em obter acesso a organizações de empreendedores de língua russa que usam software para automatizar processos de negócios”, disse Kaspersky sobre a campanha RedLine Stealer.

+Mais

Google: Mais de 57 grupos de ameaças de estados-nação aproveitam IA para ações cibernéticas

Taiwan bloqueia IA Deepseek devido preocupações de Segurança Nacional, por riscos de vazamento de dados

Botnet Socks5Systemz alimenta serviço de proxy ilegal com mais de 85.000 dispositivos hackeados