Socks5Systemz

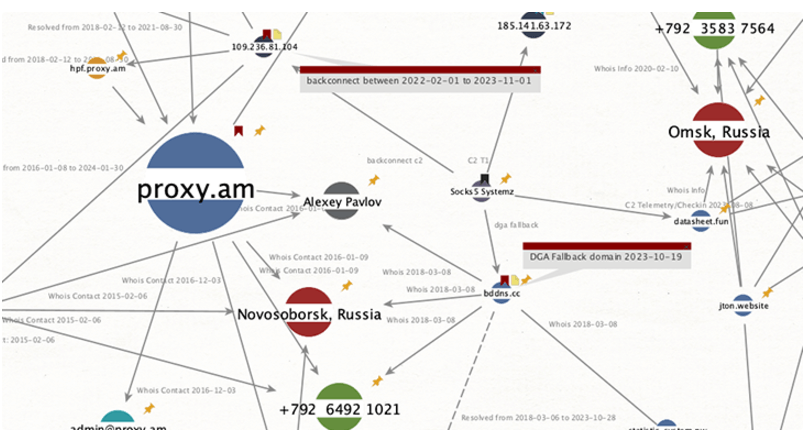

Um botnet malicioso chamado Socks5Systemz está alimentando um serviço de proxy chamado PROXY.AM, de acordo com novas descobertas da Bitsight.

“Malware e serviços de proxy permitem outros tipos de atividades criminosas, adicionando camadas descontroladas de anonimato aos agentes de ameaças, para que eles possam realizar todos os tipos de atividades maliciosas usando cadeias de sistemas de vítimas”, disse a equipe de pesquisa de segurança da empresa em uma análise publicada na semana passada.

A divulgação ocorre apenas algumas semanas após a equipe do Black Lotus Labs da Lumen Technologies revelar que sistemas comprometidos por outro malware conhecido como Ngioweb estão sendo usados como servidores proxy residenciais para NSOCKS.

O Socks5Systemz, originalmente anunciado no submundo do crime cibernético em março de 2013, foi documentado anteriormente pela BitSight como sendo implantado como parte de ataques cibernéticos direcionados à distribuição de PrivateLoader, SmokeLoader e Amadey.

O objetivo principal do malware é transformar sistemas comprometidos em nós de saída de proxy, que são então anunciados para outros atores, normalmente criminosos cibernéticos que estão procurando obscurecer a fonte de seus ataques. O serviço de proxy ilegal existe desde 2016.

Os principais países com o maior número de hospedeiros infectados são Índia, Indonésia, Ucrânia, Argélia, Vietnã, Rússia, Turquia, Brasil, México, Paquistão, Tailândia, Filipinas, Colômbia, Egito, Estados Unidos, Argentina, Bangladesh, Marrocos e Nigéria.

Em janeiro de 2024, o tamanho da botnet teria crescido rapidamente para uma média diária de cerca de 250.000 máquinas, embora estimativas atuais a coloquem em qualquer lugar entre 85.000 e 100.000. No momento em que este artigo foi escrito, o PROXY.AM afirma ter 80.888 nós proxy disponíveis de 31 países diferentes.

“Em dezembro de 2023, o agente da ameaça perdeu o controle do Socks5Systemz V1 e teve que reconstruir a botnet do zero com uma infraestrutura [de comando e controle] completamente diferente — que chamamos de botnet Socks5Systemz V2”, disse a Bitsight, explicando os motivos da redução.

“Como o Socks5Systemz é descartado por carregadores (como Privateloader, SmokeLoader ou Amadey) que persistem no sistema, novas campanhas de distribuição foram usadas para substituir infecções antigas por novas cargas.”

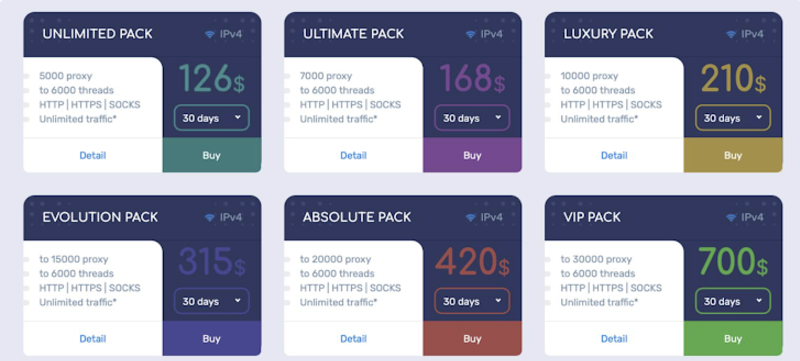

PROXY.AM (proxy[.]am e proxyam[.]one) se anuncia como um provedor de “servidores proxy de elite, privados e anônimos” por preços entre US$ 126/mês (Pacote Ilimitado) e US$ 700/mês (Pacote VIP).

A divulgação ocorre após um relatório da Trend Micro detalhar as tentativas contínuas de agentes de ameaças de atingir servidores Docker Remote API mal configurados com o malware botnet Gafgyt para ajudar a conduzir ataques distribuídos de negação de serviço (DDoS) contra alvos de interesse.

Embora o Gafgyt tenha um histórico de ataques a dispositivos IoT vulneráveis, a exploração de senhas SSH fracas e instâncias do Docker pelo malware indica uma ampliação de seu escopo.

“Observamos que os invasores tinham como alvo servidores de API remotos do Docker mal configurados e expostos publicamente para implantar o malware, criando um contêiner do Docker com base em uma imagem legítima do Docker ‘alpine'”, disse o pesquisador de segurança Sunil Bharti . “Junto com a implantação do malware Gafgyt, os invasores usaram o malware botnet Gafgyt para infectar a vítima.”

Configurações incorretas na nuvem provaram ser uma superfície de ataque atraente para agentes de ameaças que buscam implantar mineradores de criptomoedas , roubar dados e cooptá-los em botnets para ataques DDoS.

De acordo com uma nova análise empírica realizada por um grupo de pesquisadores da Universidade de Leiden e da TU Delft, foram encontradas 215 ocorrências expondo credenciais confidenciais que poderiam conceder aos invasores acesso não autorizado a serviços como bancos de dados, infraestrutura de nuvem e APIs de terceiros.

A maioria dos casos ocorreu nos Estados Unidos, Índia, Austrália, Grã-Bretanha, Brasil e Coreia do Sul, abrangendo diversos setores, como tecnologia da informação (TI), varejo, finanças, educação, mídia e saúde.

“As descobertas ressaltam a necessidade urgente de melhor administração do sistema e supervisão vigilante para evitar vazamentos de dados”, disse a Equipe Modat . “O impacto do vazamento desses segredos pode ser imenso, variando do controle total da infraestrutura de segurança das organizações à personificação e infiltração na infraestrutura de nuvem protegida.”

Fontes: The Hacker News

+Mais

Falha de segurança no ChatGPT se torna alvo de ataques

Grave falha no Apache Camel (CVE-2025-29891) exposta

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões