Uma vulnerabilidade crítica de desvio de autenticação foi divulgada no plugin Really Simple Security (antigo Really Simple SSL) para WordPress que, se explorada com sucesso, pode conceder a um invasor acesso administrativo total remotamente a um site suscetível.

WordPress

A vulnerabilidade, rastreada como CVE-2024-10924 (pontuação CVSS: 9,8), impacta versões gratuitas e premium do plugin. O software está instalado em mais de 4 milhões de sites WordPress.

“A vulnerabilidade é programável, o que significa que pode ser transformada em um ataque automatizado em larga escala, visando sites WordPress”, disse o pesquisador de segurança do Wordfence, István Márton .

Após a divulgação responsável em 6 de novembro de 2024, a deficiência foi corrigida na versão 9.1.2 lançada uma semana depois. Esse risco de possível abuso levou os mantenedores do plugin a trabalhar com o WordPress para forçar a atualização de todos os sites que executam este plugin antes da divulgação pública.

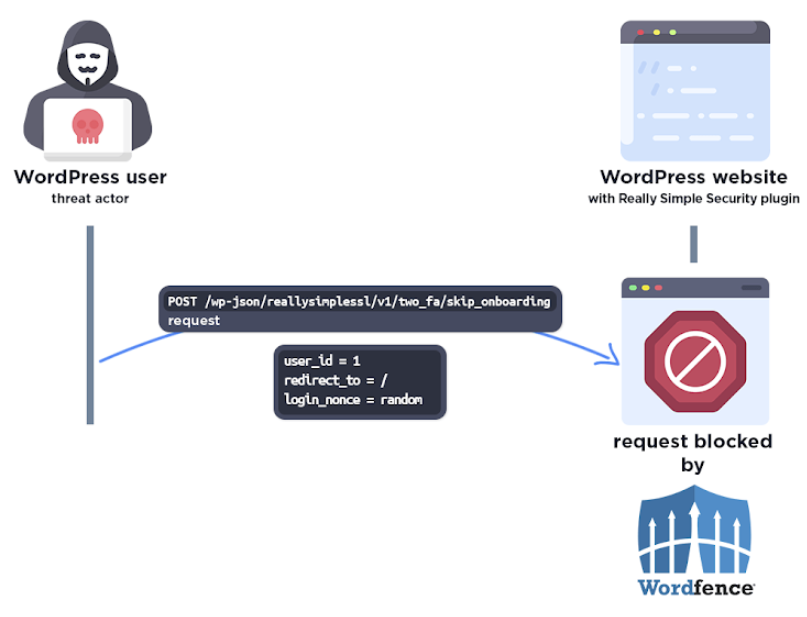

De acordo com o Wordfence, a vulnerabilidade de bypass de autenticação, encontrada nas versões 9.0.0 a 9.1.1.1, surge do tratamento inadequado de erros de verificação de usuário em uma função chamada “check_login_and_get_user”, permitindo que invasores não autenticados façam login como usuários arbitrários, incluindo administradores, quando a autenticação de dois fatores está habilitada.

“Infelizmente, um dos recursos que adiciona autenticação de dois fatores foi implementado de forma insegura, possibilitando que invasores não autenticados obtenham acesso a qualquer conta de usuário, incluindo uma conta de administrador, com uma simples solicitação quando a autenticação de dois fatores está habilitada”, disse Márton.

A exploração bem-sucedida da vulnerabilidade pode ter consequências sérias, pois pode permitir que agentes mal-intencionados sequestrem sites WordPress e os utilizem para fins criminosos.

A divulgação ocorre dias após o Wordfence revelar outra falha crítica no Sistema de Gerenciamento de Aprendizagem WPLMS para WordPress, WordPress LMS (CVE-2024-10470, pontuação CVSS: 9,8), que poderia permitir que agentes de ameaças não autenticados lessem e excluíssem arquivos arbitrários, resultando potencialmente na execução de código.

Especificamente, o tema, anterior à versão 4.963, é “vulnerável à leitura e exclusão arbitrárias de arquivos devido à validação insuficiente do caminho do arquivo e verificações de permissões”, permitindo que invasores não autenticados excluam arquivos arbitrários no servidor.

“Isso torna possível que invasores não autenticados leiam e excluam qualquer arquivo arbitrário no servidor, incluindo o arquivo wp-config.php do site”, disse . “Excluir wp-config.php força o site a um estado de configuração, permitindo que um invasor inicie uma aquisição do site conectando-o a um banco de dados sob seu controle.”

+Mais

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões

Por que o Google comprou Wiz por US$32 bilhões

Ação comprometida no GitHub expõe segredos de CI/CD em milhares de repositórios