O famoso grupo de ransomware conhecido como “Black Basta” intensificou suas táticas de engenharia social para obter acesso não autorizado aos sistemas e dados confidenciais das organizações.

A ReliaQuest, uma empresa líder em segurança cibernética, descobriu recentemente uma campanha sofisticada envolvendo o uso de mensagens de bate-papo do Microsoft Teams e códigos QR maliciosos para facilitar o acesso inicial.

Black Basta

O Black Basta , anteriormente conhecido por sobrecarregar usuários com spam de e-mail e se passar por uma equipe legítima de help desk, agora aprimorou suas técnicas.

Em incidentes recentes, os invasores têm usado mensagens de bate-papo do Microsoft Teams para se comunicar com usuários-alvo, adicionando-os a bate-papos com usuários externos operando a partir de inquilinos fraudulentos do Entra ID.

Esses usuários externos, se passando por funcionários de suporte, administração ou help-desk, usam nomes de exibição projetados para enganar os usuários-alvo, fazendo-os acreditar que estão se comunicando com contas genuínas de help-desk.

A investigação da ReliaQuest revelou que as ações dos invasores geralmente se originavam da Rússia, com dados de fuso horário registrados pelo Teams regularmente incluindo Moscou.

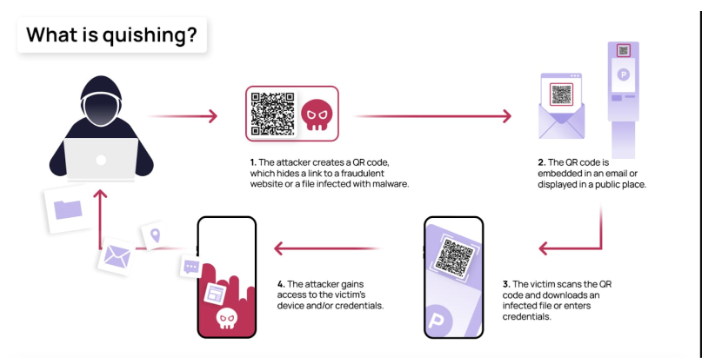

Além do uso do Microsoft Teams, a Black Basta introduziu códigos QR em seu arsenal de phishing. Usuários alvos recebem códigos QR dentro desses chats, disfarçados como imagens de códigos QR de empresas de marca legítima .

Os domínios usados para essa atividade de phishing de código QR são personalizados para corresponder à organização visada, com subdomínios seguindo uma convenção de nomenclatura específica.

Embora o propósito exato desses códigos QR ainda não esteja claro, suspeita-se que eles direcionem os usuários para outras infraestruturas maliciosas, estabelecendo as bases para técnicas de engenharia social de acompanhamento e a implantação de monitoramento e gerenciamento remotos de ferramentas RMM .

A campanha Black Basta representa uma ameaça significativa para organizações de diversos setores e regiões geográficas.

A ReliaQuest observou uma intensidade alarmante nas atividades do grupo, com um incidente envolvendo aproximadamente 1.000 e-mails bombardeando um único usuário em apenas 50 minutos.

A execução bem-sucedida de arquivos maliciosos baixados por meio de ferramentas RMM levou ao beacon Cobalt Strike e ao uso de módulos Impacket para movimentação lateral dentro de redes comprometidas.

O objetivo final desses ataques é quase certamente a implantação de ransomware.

Mitigações recomendadas

Para combater essa ameaça em evolução, a ReliaQuest recomenda diversas medidas:

- Bloqueio de domínios e subdomínios maliciosos identificados

- Desabilitando a comunicação de usuários externos no Microsoft Teams ou permitindo domínios confiáveis específicos

- Configurando políticas anti-spam agressivas em ferramentas de segurança de e-mail

- Habilitando o registro para o Microsoft Teams, particularmente o evento ChatCreated, para facilitar a detecção e a investigação

Além disso, as organizações devem garantir que os funcionários permaneçam vigilantes contra as táticas atuais de engenharia social, fornecendo treinamento contínuo e programas de conscientização.

Essa vigilância deve ser acompanhada de uma estratégia robusta de defesa em profundidade, incorporando múltiplas camadas de medidas de segurança, como firewalls, sistemas de detecção de intrusão e auditorias de segurança regulares.

À medida que a Black Basta continua a adaptar suas táticas, as organizações devem permanecer proativas em seus esforços de segurança cibernética. Ao se manterem informadas sobre as últimas ameaças, implementando protocolos de segurança abrangentes e fomentando uma cultura de conscientização sobre segurança cibernética, as organizações podem reduzir significativamente o risco de se tornarem vítimas desses ataques sofisticados de ransomware.

+Mais

Falha de segurança no ChatGPT se torna alvo de ataques

Grave falha no Apache Camel (CVE-2025-29891) exposta

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões