O Visual Studio é um poderoso ambiente de desenvolvimento integrado da Microsoft e é usado principalmente para desenvolver aplicativos no “.NET framework”.

Ele suporta várias linguagens de programação, incluindo “C#”, “VB.NET” e “C++”.

O Cyble Research and Intelligence Labs identificou recentemente que hackers transformaram o código do Visual Studio em uma ferramenta de acesso remoto .

Visual Studio Code como uma ferramenta de acesso remoto

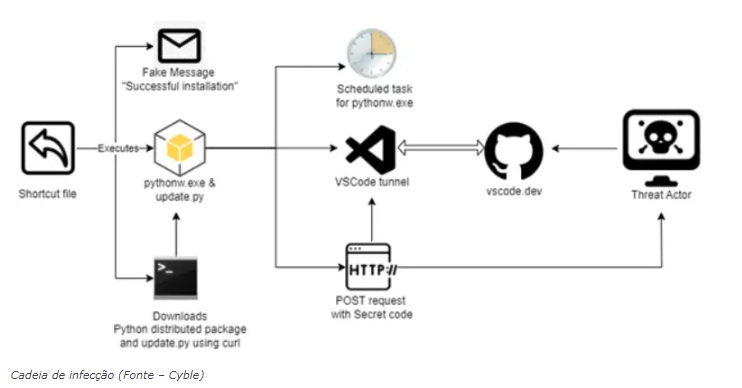

Pesquisadores descobriram recentemente uma sofisticada campanha de ataque cibernético que começa com um arquivo malicioso “.LNK”.

Este arquivo é possivelmente distribuído por meio de “e-mails de spam”, que mostram uma mensagem falsa de “Instalação bem-sucedida” em “chinês” ao baixar secretamente um “pacote Python” (‘python-3.12.5-embed-amd64.zip’).

Um diretório em “%LOCALAPPDATA%\Microsoft\Python” é criado por este arquivo e então ele executa um “script Python ofuscado” (‘update.py’) que é recuperado de ‘paste[.]ee’ que teve zero detecções em ‘VirusTotal’.

O malware estabelece persistência criando uma tarefa agendada chamada “MicrosoftHealthcareMonitorNode” que é executada a cada 4 horas ou no logon com “privilégios de SISTEMA”.

Se o Visual Studio Code (“VSCode”) não estiver presente, o malware baixa o “VSCode CLI” dos servidores da Microsoft (“az764295.vo.msecnd[.]net”) e o usa para criar um túnel remoto para gerar um código de ativação alfanumérico de “8 caracteres” que permite “acesso remoto não autorizado”.

O script então coleta informações abrangentes do sistema de ‘diretórios críticos’ (“C:\Arquivos de Programas, C:\Arquivos de Programas (x86),” “C:\ProgramData,” “C:\Usuários”), ‘processos em execução’, ‘configurações de idioma do sistema’, ‘localização geográfica’, ‘nome do computador’, ‘nome de usuário’, ‘domínio do usuário’ e ‘níveis de privilégio’.

Esses dados coletados são codificados em “Base64” e exfiltrados para um “servidor C&C” em “requestrepo[.]com/r/2yxp98b3”, empregando táticas semelhantes às usadas pelo grupo chinês APT “Stately Taurus”.

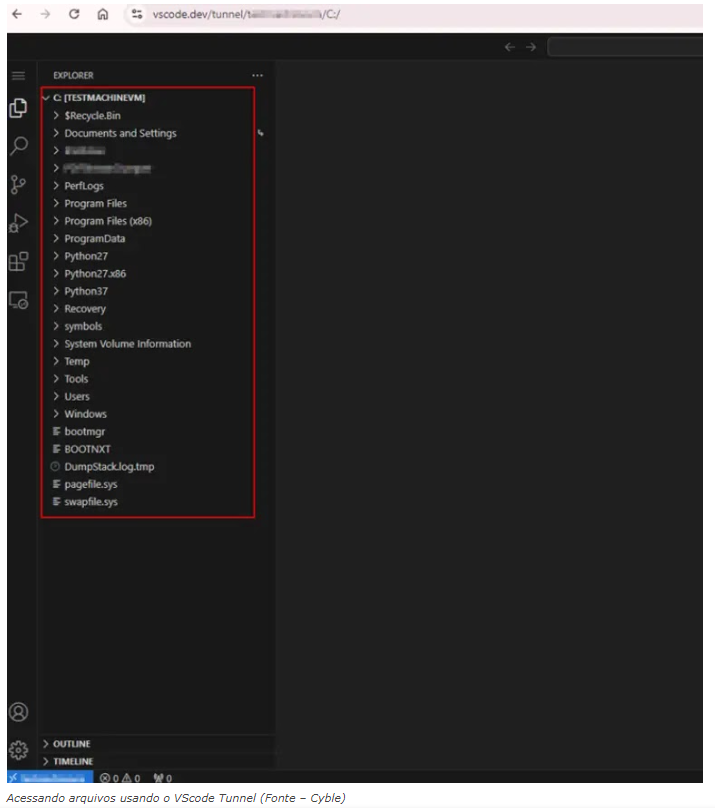

Após interceptar com sucesso os dados exfiltrados, os agentes da ameaça exploram o acesso não autorizado por meio do sistema de autenticação do GitHub , navegando até “hxxps://github[.]com/login/device” e utilizando códigos de ativação alfanuméricos roubados.

Isso permite que eles estabeleçam uma conexão de túnel VSCode com o sistema da vítima, o que garante controle abrangente sobre os “arquivos”, “diretórios” e “interface de linha de comando (terminal)” da máquina.

Por meio dessa conexão de túnel VSCode comprometida, os invasores podem executar ferramentas de hacking poderosas, incluindo Mimikatz (para coleta de credenciais), LaZagne (para recuperação de senha), In-Swor (para reconhecimento de sistema) e Tscan (para varredura de rede).

A cadeia de ataque começa com um arquivo .LNK malicioso (atalho do Windows) contendo um script Python ofuscado, ignorando as medidas de segurança tradicionais.

Uma vez estabelecido, esse acesso não autorizado permite que agentes de ameaças realizem diversas atividades maliciosas:

- Manipulando arquivos do sistema

- Extraindo dados sensíveis

- Modificando configurações do sistema

- Implantando cargas de malware adicionais

Essa sofisticada metodologia de ataque demonstra como ferramentas de desenvolvimento legítimas, como o VSCode, podem ser transformadas em armas por meio de engenharia social e exploração técnica.

Recomendações

Abaixo mencionamos todas as recomendações:

- Use proteção avançada de endpoint.

- Revise regularmente as tarefas agendadas.

- Treine os usuários sobre arquivos/links suspeitos.

- Limite a instalação de software e coloque aplicativos na lista de permissões.

- Monitore atividades incomuns e revise registros.

+Mais

ChatGPT ajudou spammers a contornar filtros de segurança de mensagem para mais de 80 mil sites

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões

Por que o Google comprou Wiz por US$32 bilhões