Pesquisadores de segurança cibernética descobriram uma nova versão de um trojan bancário para Android chamado Octo, que vem com recursos aprimorados para realizar aquisição de dispositivos ( DTO ) e realizar transações fraudulentas.

Octo2

A nova versão recebeu o codinome Octo2 pelo autor do malware, disse a empresa de segurança holandesa ThreatFabric em um relatório compartilhado, acrescentando que campanhas distribuindo o malware foram detectadas em países europeus como Itália, Polônia, Moldávia e Hungria.

“Os desenvolvedores de malware tomaram medidas para aumentar a estabilidade dos recursos de ações remotas necessárias para ataques de aquisição de dispositivos”, disse a empresa .

Alguns dos aplicativos maliciosos que contêm Octo2 estão listados abaixo –

- Europa Enterprise (com.xsusb_restore3)

- Google Chrome (com.havirtual06numberresources)

- NordVPN (com.handedfastee5)

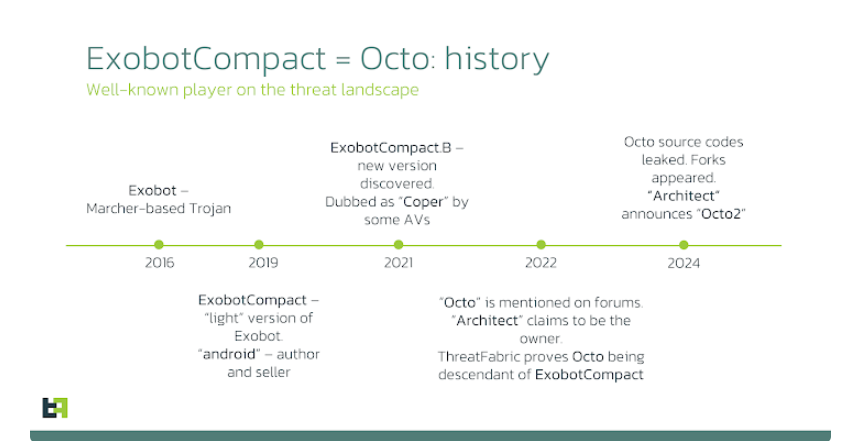

Octo foi sinalizado pela primeira vez pela empresa no início de 2022, descrevendo-o como o trabalho de um agente de ameaças que atende pelos pseudônimos online Architect e goodluck. Ele foi avaliado como um “descendente direto” do malware Exobot detectado originalmente em 2016, que também gerou outra variante chamada Coper em 2021.

“Com base no código-fonte do Trojan bancário Marcher, o Exobot foi mantido até 2018, visando instituições financeiras com uma variedade de campanhas focadas na Turquia, França e Alemanha, bem como Austrália, Tailândia e Japão”, observou o ThreatFabric na época.

“Posteriormente, uma versão ‘lite’ dele foi introduzida, chamada ExobotCompact por seu autor, o agente de ameaças conhecido como ‘android’ em fóruns da dark web.”

Acredita-se que o surgimento do Octo2 tenha sido motivado principalmente pelo vazamento do código-fonte do Octo no início deste ano, levando outros agentes de ameaças a gerar diversas variantes do malware.

Outro grande desenvolvimento é a transição da Octo para uma operação de malware como serviço (MaaS), segundo a Team Cymru, permitindo que o desenvolvedor monetize o malware oferecendo-o a criminosos cibernéticos que buscam realizar operações de roubo de informações.

“Ao promover a atualização, o proprietário do Octo anunciou que o Octo2 estará disponível para usuários do Octo1 pelo mesmo preço com acesso antecipado”, disse ThreatFabric. “Podemos esperar que os atores que estavam operando o Octo1 mudem para o Octo2, trazendo-o assim para o cenário de ameaças globais.”

Uma das melhorias significativas no Octo2 é a introdução de um Algoritmo de Geração de Domínio (DGA) para criar o nome do servidor de comando e controle (C2), além de melhorar sua estabilidade geral e técnicas antianálise.

Os aplicativos Android maliciosos que distribuem o malware são criados usando um serviço conhecido de vinculação de APK chamado Zombinder , que torna possível trojanizar aplicativos legítimos para que eles recuperem o malware real (nesse caso, Octo2) sob o pretexto de instalar um “plugin necessário”.

“Com o código-fonte do malware Octo original já vazado e facilmente acessível a vários agentes de ameaças, o Octo2 se baseia nessa base com recursos de acesso remoto ainda mais robustos e técnicas de ofuscação sofisticadas”, disse a ThreatFabric.

“A capacidade dessa variante de realizar fraudes invisíveis no dispositivo e interceptar dados confidenciais, juntamente com a facilidade com que pode ser personalizada por diferentes agentes de ameaças, aumenta as apostas para usuários de serviços bancários móveis em todo o mundo.”

+Mais

Hackers russos atacam militares da Ucrânia com malware para Windows e Android

Atores de ameaças afirmam vender dados na “Dark Web” supostamente roubados da Cisco

AgentTesla é o malware que mais rouba dados e senhas no Brasil.