GeoServer é um servidor de código aberto escrito em Java que permite aos usuários compartilhar, processar e editar dados geoespaciais.

Ele suporta vários formatos de dados e se integra a aplicativos de mapeamento populares como “Google Maps” e “OpenLayers”, o que o torna uma ferramenta poderosa para mapeamento da web e infraestrutura de dados espaciais.

Pesquisadores da Trend Micro descobriram recentemente que hackers chineses têm explorado ativamente vulnerabilidades para implantar o malware EAGLEDOOR.

Vulnerabilidade do GeoServer EAGLEDOOR Malware

O grupo APT ligado à China, “Earth Baxia”, teve como alvo agências governamentais, telecomunicações e setores de energia em “países da APAC”, incluindo ‘Taiwan’, ‘Filipinas’, ‘Coreia do Sul’, ‘Vietnã’ e ‘Tailândia’.

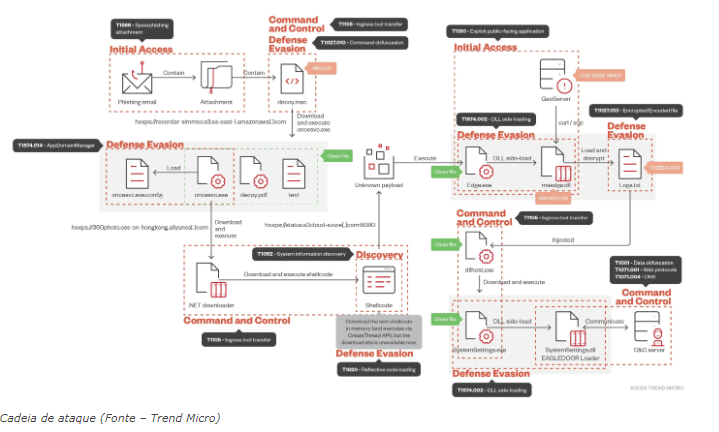

Seu vetor de ataque envolveu ‘e-mails de spear-phishing’ com “arquivos MSC (RIPCOY)” maliciosos e exploração de “CVE-2024-36401”, que é uma vulnerabilidade RCE no “ GeoServer ”.

A cadeia de infecção utilizou técnicas como “injeção de AppDomainManager” e “GrimResource”, baixando cargas de serviços em nuvem (AWS, Aliyun).

A Earth Baxia implantou “componentes personalizados do Cobalt Strike”, incluindo um carregador de shellcode chamado “SWORDLDR” e um novo backdoor chamado “EAGLEDOOR”.

O EAGLEDOOR suporta vários protocolos de comunicação ( DNS , HTTP, TCP e Telegram), com seu carregador usando carregamento lateral de DLL (“Systemsetting.dll” e “Systemsetting.exe”).

A funcionalidade do backdoor inclui o hooking de API que é feito via “Hook.dll” e operações principais que são feitas via “Eagle.dll”.

Além disso, ele aproveita a API Bot do Telegram para comando e controle usando os seguintes métodos:

- obterArquivo

- obter atualizações

- enviarDocumento

- enviarmensagem

Aqui, para evitar a detecção e manter a persistência em sistemas comprometidos, os agentes de ameaças usaram técnicas de ofuscação como “Base64” e “criptografia AES”.

Como parte do processo de exfiltração do grupo, as informações coletadas foram arquivadas e o “curl.exe” foi usado para carregar os dados roubados em seu servidor de arquivos (152.42.243.170).

Além disso, seus métodos de acesso iniciais variaram, usando arquivos “MSC” e “LNK” para entregar conjuntos de ferramentas maliciosos.

Aqui, o “Static.krislab.site” é um desses sites, que foi utilizado para espalhar ‘documentos chamariz’, bem como ‘componentes do Cobalt Strike’ que incluíam “Edge.exe”, “msedge.dll”, “Logs.txt” entre outros, usando comandos do PowerShell.

Os pesquisadores demonstraram adaptabilidade aproveitando serviços de nuvem pública para hospedar arquivos maliciosos e incorporando suporte “multiprotocolo” no EAGLEDOOR, o que aumentou sua complexidade operacional.

Recomendações

Abaixo mencionamos todas as recomendações:

- Implemente treinamento contínuo de conscientização sobre phishing .

- Implante soluções de proteção em várias camadas.

- Mantenha práticas de segurança cibernética vigilantes.

+Mais

Falha de segurança no ChatGPT se torna alvo de ataques

Grave falha no Apache Camel (CVE-2025-29891) exposta

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões