SambaSpy

Um malware não documentado anteriormente chamado SambaSpy está mirando exclusivamente usuários na Itália por meio de uma campanha de phishing orquestrada por um suposto agente de ameaças que fala português brasileiro.

“Atores de ameaças geralmente tentam lançar uma rede ampla para maximizar seus lucros, mas esses invasores estão focados em apenas um país”, disse Kaspersky em uma nova análise. “É provável que os invasores estejam testando as águas com usuários italianos antes de expandir sua operação para outros países.”

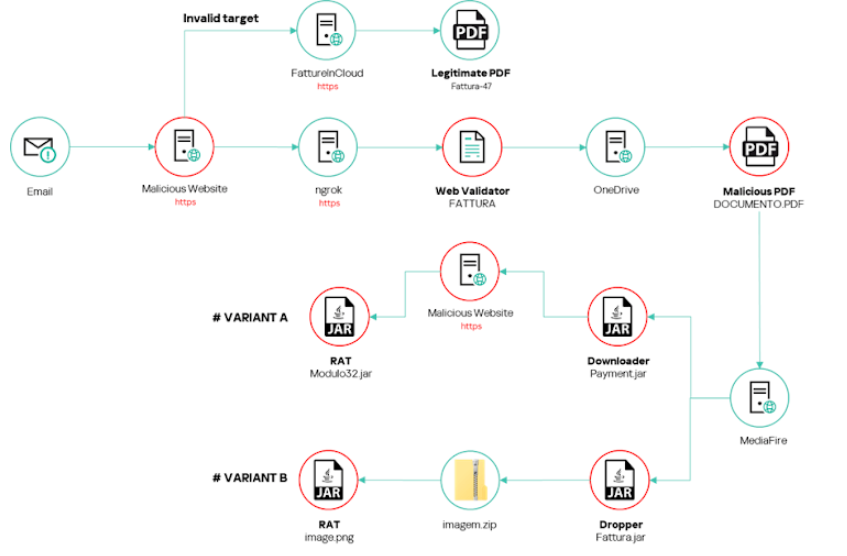

O ponto de partida do ataque é um e-mail de phishing que inclui um anexo HTML ou um link incorporado que inicia o processo de infecção. Caso o anexo HTML seja aberto, um arquivo ZIP contendo um downloader ou dropper provisório é usado para implantar e iniciar a carga útil RAT multifuncional.

O downloader, por sua vez, é responsável por buscar o malware de um servidor remoto. O dropper, por outro lado, faz a mesma coisa, mas extrai o payload do arquivo em vez de recuperá-lo de um local externo.

A segunda cadeia de infecção com o link com armadilha é muito mais elaborada, pois clicar nele redireciona o usuário para uma fatura legítima hospedada no FattureInCloud, caso ele não seja o alvo pretendido.

Em um cenário alternativo, clicar no mesmo URL leva a vítima a um servidor web malicioso que exibe uma página HTML com código JavaScript apresentando comentários escritos em português brasileiro.

“Ele redireciona os usuários para uma URL maliciosa do OneDrive, mas somente se eles estiverem executando o Edge, Firefox ou Chrome com o idioma definido como italiano”, disse o fornecedor russo de segurança cibernética. “Se os usuários não passarem nessas verificações, eles permanecerão na página.”

Os usuários que atendem a esses requisitos recebem um documento PDF hospedado no Microsoft OneDrive que os instrui a clicar em um hiperlink para visualizar o documento. Em seguida, eles são levados a um arquivo JAR malicioso hospedado no MediaFire contendo o downloader ou o dropper, como antes.

Um trojan de acesso remoto completo desenvolvido em Java, o SambaSpy é nada menos que um canivete suíço que pode lidar com gerenciamento de sistema de arquivos, gerenciamento de processos, gerenciamento de área de trabalho remota, upload/download de arquivos, controle de webcam, keylogging e rastreamento de área de transferência, captura de tela e shell remoto.

Ele também é equipado para carregar plugins adicionais em tempo de execução, iniciando um arquivo no disco previamente baixado pelo RAT, permitindo que ele aumente suas capacidades conforme necessário. Além disso, ele é projetado para roubar credenciais de navegadores da web como Chrome, Edge, Opera, Brave, Iridium e Vivaldi.

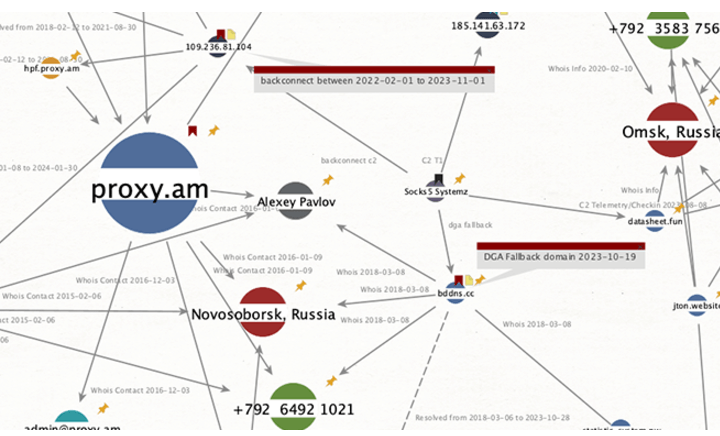

Evidências de infraestrutura sugerem que o agente de ameaças por trás da campanha também está de olho no Brasil e na Espanha, apontando para uma expansão operacional.

“Há várias conexões com o Brasil, como artefatos de idioma no código e domínios visando usuários brasileiros”, disse Kaspersky. “Isso se alinha ao fato de que invasores da América Latina frequentemente visam países europeus com idiomas intimamente relacionados, como Itália, Espanha e Portugal.”

Novas campanhas BBTok e Mekotio miram a América Latina#

O desenvolvimento ocorre semanas após a Trend Micro alertar sobre um aumento nas campanhas que distribuem trojans bancários como BBTok , Grandoreiro e Mekotio, visando a região da América Latina por meio de golpes de phishing que utilizam transações comerciais e judiciais como iscas.

O Mekotio “emprega uma nova técnica em que o script PowerShell do trojan agora é ofuscado, aumentando sua capacidade de evitar a detecção”, disse a empresa , destacando o uso de links de phishing pelo BBTok para baixar arquivos ZIP ou ISO contendo arquivos LNK que atuam como um ponto de gatilho para as infecções.

O arquivo LNK é usado para avançar para a próxima etapa, iniciando o binário legítimo MSBuild.exe, que está presente no arquivo ISO. Ele subsequentemente carrega um arquivo XML malicioso também oculto no arquivo ISO, que então aproveita o rundll32.exe para iniciar o payload do BBTok DLL.

“Ao usar o utilitário legítimo do Windows MSBuild.exe, os invasores podem executar seu código malicioso enquanto evitam a detecção”, observou a Trend Micro.

As cadeias de ataque associadas ao Mekotio começam com uma URL maliciosa no e-mail de phishing que, quando clicada, direciona o usuário para um site falso que entrega um arquivo ZIP, que contém um arquivo em lote projetado para executar um script do PowerShell.

O script do PowerShell atua como um downloader de segundo estágio para iniciar o trojan por meio de um script AutoHotKey, mas não antes de conduzir um reconhecimento do ambiente da vítima para confirmar se ele está realmente localizado em um dos países visados.

“Golpes de phishing mais sofisticados direcionados a usuários latino-americanos para roubar credenciais bancárias confidenciais e realizar transações bancárias não autorizadas ressaltam a necessidade urgente de medidas de segurança cibernética aprimoradas contra métodos cada vez mais avançados empregados por criminosos cibernéticos”, disseram pesquisadores da Trend Micro.

“Esses trojans [têm] se tornado cada vez mais hábeis em escapar da detecção e roubar informações confidenciais, enquanto as gangues por trás deles se tornam mais ousadas em atacar grupos maiores para obter mais lucro.”

Fontes: The Hacker News

4 thoughts on “Novo malware SambaSpy vinculado ao Brasil tem como alvo usuários italianos por meio de e-mails de phishing”

Comments are closed.