Um estudo recente revelou que mais de 1.000 instâncias corporativas do ServiceNow expuseram involuntariamente dados corporativos confidenciais por meio de suas Bases de Conhecimento (KBs), representando riscos de segurança significativos para as organizações afetadas.

A pesquisa da AppOmni no ano passado descobriu que quase 45% do total de instâncias corporativas testadas tinham controles de acesso de KB configurados incorretamente, levando à exposição de dados confidenciais, como informações de identificação pessoal (PII), detalhes internos do sistema e credenciais ou tokens ativos para sistemas de produção ativos.

ServiceNow

Organizações com várias instâncias do ServiceNow configuravam incorretamente os controles de acesso ao KB em cada instância, sugerindo um mal-entendido sistemático ou replicação acidental de controles deficientes.

A causa raiz dessa vulnerabilidade está na natureza complexa dos Critérios do Usuário, que são usados para proteger KBs em vez de Listas de Controle de Acesso (ACLs).

Ao contrário das ACLs, que foram aprimoradas recentemente com um atributo de segurança ‘UserIsAuthenticated’, os critérios de usuário não se beneficiam dessa camada adicional de segurança.

“A causa raiz (ACLs mal configuradas) foi atenuada pela adição padrão de um atributo de segurança às ACLs prontas para uso (OOB), enquanto as vias para exposição de dados (widgets públicos) foram atenuadas pela adição de propriedades do sistema que restringiam quais dados os widgets poderiam consultar”, disse Aaron Costello, da AppOmni .

Além disso, muitos administradores desconhecem que certos Critérios de Usuário, como “Qualquer Usuário” e “Qualquer usuário para KB”, concedem acesso a usuários não autenticados, levando à exposição não intencional de dados.

O estudo também destacou que muitas instâncias corporativas criadas antes do lançamento de Orlando ainda mantêm o valor inseguro de “permitir acesso público por padrão” para KBs.

Isso, combinado com o relacionamento complicado entre diversas propriedades do sistema e como elas afetam o acesso, criou uma tempestade perfeita para violações de dados.

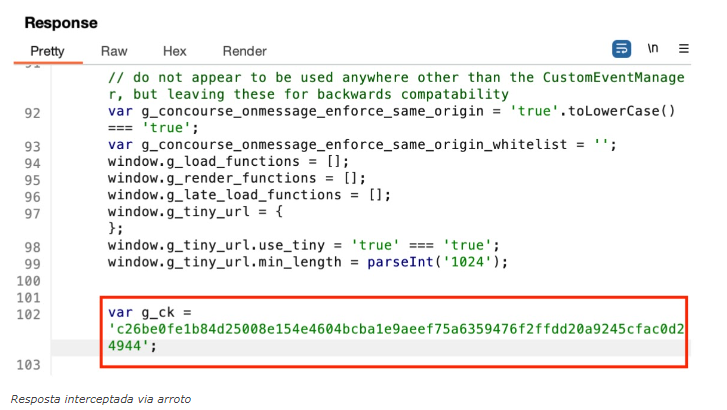

Para demonstrar a facilidade com que um agente malicioso não autenticado poderia acessar um artigo inseguro da KB, o pesquisador forneceu uma prova de conceito usando um proxy HTTP como

o Burp Suite .

Este método permite a força bruta de IDs de artigos, possibilitando identificar e acessar artigos expostos rapidamente.

À luz dessas descobertas, as organizações são instadas a tomar medidas imediatas para proteger seus KBs. Isso inclui estar ciente das propriedades de segurança relevantes, ativar Business Rules prontas para uso para evitar acesso não autenticado por padrão e executar rotineiramente diagnósticos em controles de acesso de KB usando as ferramentas integradas do ServiceNow.

Ao abordar essas vulnerabilidades , as organizações podem reduzir significativamente o risco de violações de dados e proteger seus ativos críticos.

+Mais

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões

Por que o Google comprou Wiz por US$32 bilhões

Ação comprometida no GitHub expõe segredos de CI/CD em milhares de repositórios