A evolução do cenário de ameaças é marcada por ameaças cibernéticas como o StealC e outras cada vez mais sofisticadas, impulsionadas por avanços na tecnologia e pelas mudanças nas motivações dos agentes de ameaças.

Ransomware

Enquanto as principais tendências incluem o aumento de ransomware, ataques à cadeia de suprimentos e a exploração de vulnerabilidades em dispositivos de IoT.

Recentemente, pesquisadores de segurança cibernética do OALABS descobriram que os cibercriminosos têm forçado as vítimas a inserir credenciais de login para roubo.

Atores de ameaças forçam vítimas

Recentemente, uma técnica sofisticada de roubo de credenciais combina manipulação do navegador com malware ladrão tradicional .

StealC

Desde 22 de agosto de 2024, esse método tem sido observado e envolve a implantação de um “credential flusher” junto com malware como o “ StealC ”.

O flusher, normalmente um script “AutoIt” que é compilado em um executável (78f4bcd5439f72e13af6e96ac3722fee9e5373dae844da088226158c9e81a078), identifica os navegadores instalados e inicia o preferido, como “Chrome”, “Edge”, “Brave”, no modo quiosque.

- quiosque

- desabilitar-recursos=TranslateUI

- desabilitar-bloqueio-de-pop-ups

O script reinicia o navegador persistentemente se ele for fechado e usa configurações de teclas de atalho para evitar escapes.

O malware ladrão que o acompanha, como o StealC (99e3eaac03d77c6b24ebd5a17326ba051788d58f1f1d4aa6871310419a85d8af), então exfiltra essas credenciais salvas.

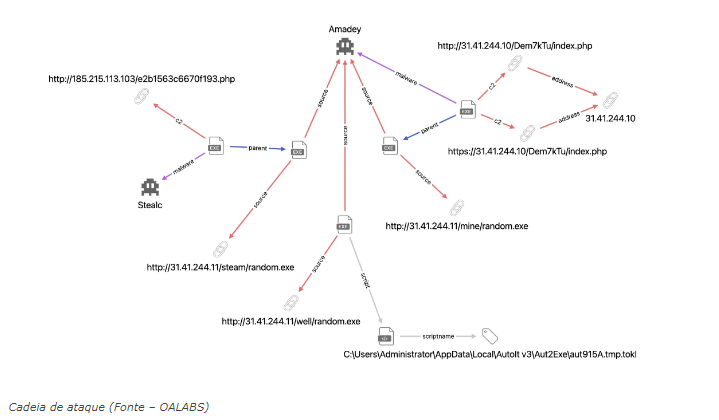

Ao distribuir o “StealC”, o “Amadey loader” (0ec952da5d48ceb59202823d7549139eb024b55d93c2eaf98ca6fa99210b4608) implementa esta técnica.

De um servidor remoto (“http://31.41.244[.]11/steam/random. exe”), o StealC e o credential flusher foram implantados, e não apenas isso, mesmo sob essa cadeia de ataque completa, a infecção Amadey também está envolvida.

Ao manipular o comportamento do usuário em vez de interceptar diretamente a entrada, essa tática furtiva escapa das proteções tradicionais contra roubo de credenciais, tornando-se uma ameaça significativa no cenário em evolução da segurança cibernética.

+Mais

Falha de segurança no ChatGPT se torna alvo de ataques

Grave falha no Apache Camel (CVE-2025-29891) exposta

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões