Pesquisadores de segurança revelaram esta semana que uma vulnerabilidade crítica de execução remota de código (RCE) no Google Cloud Platform (GCP) pode ter permitido que invasores executassem códigos maliciosos em milhões de servidores do Google.

A falha, apelidada de “CloudImposer” pela Tenable Research, já foi corrigida pelo Google.

Cloud Composer

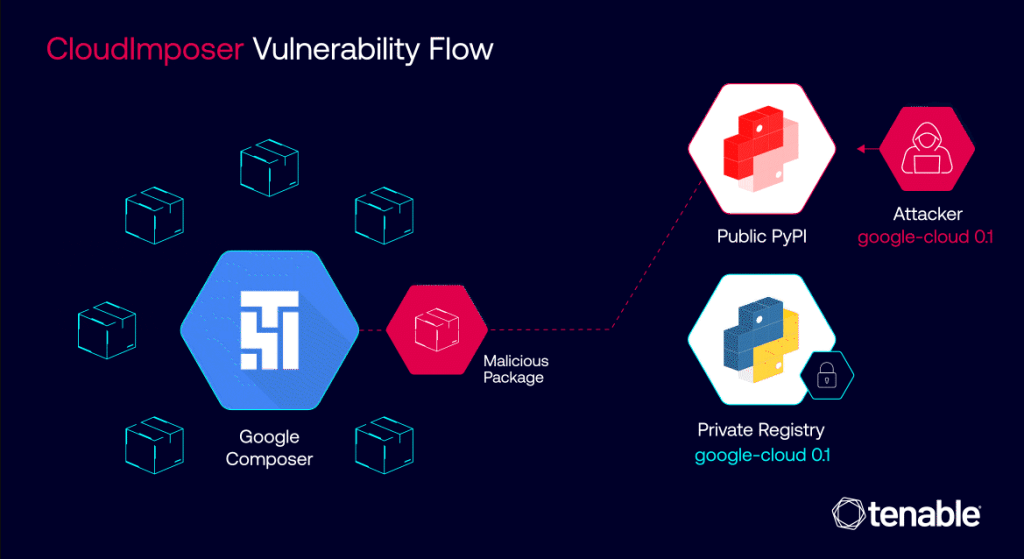

A vulnerabilidade foi descoberta no serviço Cloud Composer do GCP, uma ferramenta de orquestração de fluxo de trabalho gerenciada com base no Apache Airflow. Ela surgiu de um processo de instalação de pacote arriscado que deixou o serviço aberto a ataques de confusão de dependência .

Pesquisadores da Tenable descobriram que o Google estava usando o argumento “ –extra-index-url ” ao instalar pacotes Python privados no Cloud Composer. Esse argumento instrui o gerenciador de pacotes a verificar repositórios públicos e privados, potencialmente permitindo que invasores o enganem para instalar pacotes maliciosos de fontes públicas.

“O CloudImposer poderia ter permitido que invasores conduzissem um ataque massivo à cadeia de suprimentos ao comprometer o serviço Cloud Composer da Google Cloud Platform para orquestrar pipelines de software”, disse Liv Matan, pesquisadora de segurança da Tenable.

A falha afetou vários serviços do GCP, incluindo App Engine, Cloud Functions e Cloud Composer. Ao explorá-la, um invasor poderia ter carregado um pacote malicioso no repositório público do PyPI que seria então instalado automaticamente em instâncias do Cloud Composer com permissões elevadas.

Isso poderia ter dado aos invasores a capacidade de executar código arbitrário, roubar credenciais de contas de serviço e potencialmente se mover lateralmente para comprometer outros serviços do GCP.

A natureza generalizada da vulnerabilidade significava que um único pacote comprometido poderia ter impactado milhões de servidores na infraestrutura do Google e nos ambientes de seus clientes.

“Ataques à cadeia de suprimentos na nuvem são exponencialmente mais prejudiciais do que nas instalações”, observou a Tenable . “Um pacote malicioso em um serviço de nuvem pode ser implantado para – e prejudicar – milhões de usuários.”

Desde então, o Google corrigiu a vulnerabilidade garantindo que o pacote Python afetado seja instalado somente de um repositório privado. A empresa também implementou salvaguardas adicionais, incluindo verificação de soma de verificação, para validar a integridade do pacote.

Em resposta às descobertas, o Google atualizou sua documentação para recomendar o uso do argumento mais seguro “ –index-url ” em vez de “ –extra-index-url ” ao instalar pacotes. A empresa também aconselha os clientes a usar o repositório virtual Artifact Registry do GCP para gerenciar várias fontes de pacotes.

A descoberta destaca os desafios contínuos na proteção de ambientes de nuvem e cadeias de suprimentos de software. Ela também ressalta a necessidade de provedores de nuvem e clientes implementarem práticas de segurança robustas em torno do gerenciamento de pacotes e resolução de dependências.

As organizações que usam serviços do GCP são aconselhadas a revisar seus processos de instalação de pacotes e garantir que tenham salvaguardas apropriadas para evitar ataques de confusão de dependência. Isso inclui usar fixação de versão, somas de verificação e repositórios privados sempre que possível.

A vulnerabilidade CloudImposer serve como um lembrete da natureza complexa e interconectada dos ambientes de nuvem modernos e do potencial de pequenas configurações incorretas aparentemente terem implicações de segurança de longo alcance. À medida que a adoção da nuvem continua a crescer, abordar esses tipos de riscos da cadeia de suprimentos continuará sendo uma prioridade crítica para o setor.

1 thought on “Falha do Google Cloud Platform RCE permite que invasores executem código em milhões de servidores do Google”

Comments are closed.