Os hackers têm como alvo principalmente as PMEs (pequenas e médias empresas), pois geralmente são mais fáceis de comprometer devido às medidas de segurança mais fracas e à falta de conscientização sobre segurança cibernética.

CosmicBeetle

Pesquisadores de segurança cibernética da ESET descobriram recentemente que o CosmicBeetle vem explorando ativamente vulnerabilidades antigas para atacar PMEs em todo o mundo.

Muitas PMEs não realizam auditorias de segurança regulares nem têm planos abrangentes de resposta a incidentes, o que as torna alvos atraentes para agentes de ameaças que buscam explorar vulnerabilidades.

CosmicBeetle explorando vulnerabilidades antigas

Pesquisadores da ESET afirmaram que o agente de ameaça CosmicBeetle vem implantando o ransomware ScRansom globalmente.

É um malware baseado em Delphi que tem como alvo PMEs de vários setores, explorando as seguintes vulnerabilidades:

- Azul Eterno ( CVE-2017-0144 )

- Zerologon ( CVE-2020-1472 )

- Outros (CVE-2023-27532, CVE-2021-42278, CVE-2021-42287, CVE-2022-42475)

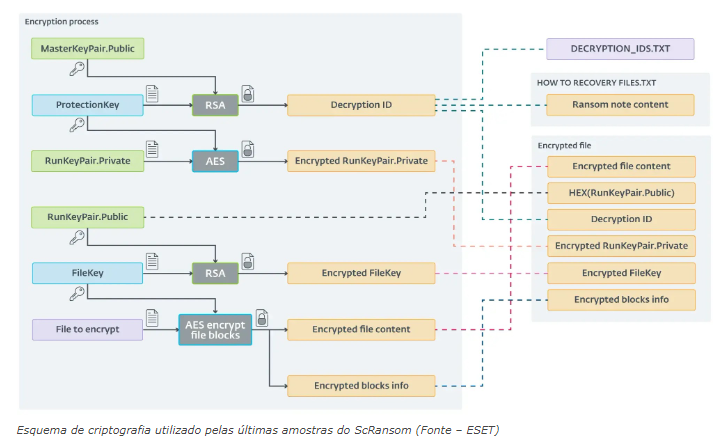

O ScRansom usa um esquema de criptografia complexo como AES-CTR-128 para criptografia de arquivos, com um par de chaves RSA-1024 (RunKeyPair) e uma chave pública RSA codificada (MasterKeyPair) para gerenciamento de chaves.

Ele criptografa parcialmente arquivos com base em extensões, acrescenta dados, incluindo um “ID de descriptografia” e renomeia arquivos com uma extensão “.Encrypted”.

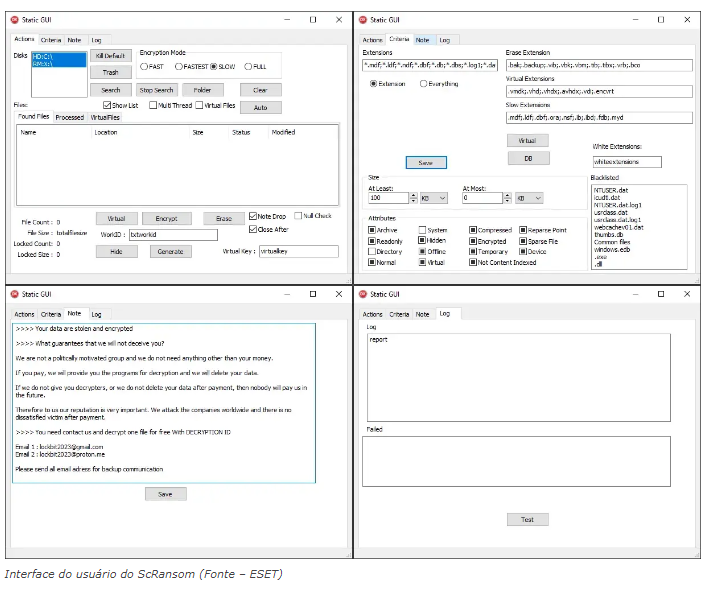

O malware oferece cinco modos de criptografia: “RÁPIDO”, “MAIS RÁPIDO”, “LENTO”, “COMPLETO” e “APAGAR”, com o último tornando os arquivos irrecuperáveis.

O ScRansom encerra processos e serviços específicos, e sua operação baseada em GUI inclui recursos de depuração.

O CosmicBeetle se passou pelo LockBit , usando seu construtor vazado, e pode ser afiliado ao RansomHub.

Os pesquisadores disseram que o conjunto de ferramentas do grupo inclui ScHackTool, ScInstaller, ScService, ScPatcher e o recentemente separado ScKill para encerramento de processos.

A comunicação com as vítimas ocorre por e-mail e qTox, utilizando o protocolo Tox para mensagens criptografadas. O processo de descriptografia do ScRansom é lento e propenso a erros, diferentemente das operações de ransomware maduras.

A partir de máquinas infectadas, ele exige que as vítimas coletem vários IDs de descriptografia e, do invasor, obtenham as “Chaves de Proteção” correspondentes.

O decryptor não tem a chave MasterKeyPair.Private que depende somente dessas ProtectionKeys. Em cada dispositivo criptografado, o decryptor deve ser executado manualmente pelas vítimas inserindo a ProtectionKey correta para cada ID de Decryption.

Além disso, esse processo é complicado por casos em que o “ScRansom” é executado várias vezes em uma única máquina e gera IDs adicionais.

Além disso, o modo de criptografia ERASE pode destruir permanentemente alguns arquivos. Em um caso, uma vítima com 31 IDs de Decryption não conseguiu recuperar totalmente seus dados.

Embora isso possa ter acontecido devido a IDs ausentes, fornecimento de chave incompleto ou destruição permanente de arquivo. Essa abordagem difere de ransomwares sofisticados como o LockBit Black, que normalmente inclui a chave de descriptografia em um único executável para recuperação mais fácil.

O método do CosmicBeetle é tecnicamente complicado, o que reduz a probabilidade de descriptografia bem-sucedida e recuperação total dos dados, mesmo após o pagamento do resgate.

+Mais

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões

Por que o Google comprou Wiz por US$32 bilhões

Ação comprometida no GitHub expõe segredos de CI/CD em milhares de repositórios