Usuários de dispositivos móveis no Brasil são alvo de uma nova campanha de malware que distribui um novo trojan bancário para Android chamado Rocinante.

Rocinante

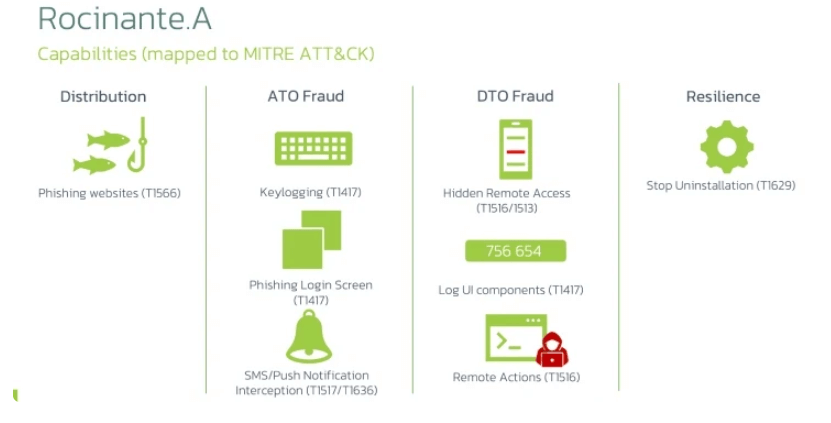

“Essa família de malware é capaz de executar keylogging usando o Serviço de Acessibilidade e também é capaz de roubar PII de suas vítimas usando telas de phishing se passando por diferentes bancos”, disse a empresa de segurança holandesa ThreatFabric .

“Finalmente, ele pode usar todas essas informações exfiltradas para executar a aquisição de dispositivo (DTO) do dispositivo, aproveitando os privilégios do serviço de acessibilidade para obter acesso remoto total ao dispositivo infectado.”

Alguns dos alvos proeminentes do malware incluem instituições financeiras como Itaú Shop, Santander, com aplicativos falsos disfarçados de Bradesco Prime e Correios Celular, entre outros –

- Livelo Pontos (com.resgatelivelo.cash)

- Correios Recarga (com.correiosrecarga.android)

- Bratesco Prine (com.resgatelivelo.cash)

- Módulo de Segurança (com.viberotion1414.app)

A análise do código-fonte do malware revelou que o Rocinante está sendo chamado internamente pelos operadores como Pegasus (ou PegasusSpy). Vale a pena notar que o nome Pegasus não tem conexões com um spyware multiplataforma desenvolvido pelo fornecedor de vigilância comercial NSO Group.

Dito isso, o Pegasus é avaliado como sendo obra de um agente de ameaças chamado DukeEugene, que também é conhecido por cepas de malware semelhantes, como ERMAC, BlackRock, Hook e Loot, de acordo com uma análise recente da Silent Push.

A ThreatFabric disse ter identificado partes do malware Rocinante que são diretamente influenciadas pelas primeiras iterações do ERMAC, embora acredite-se que o vazamento do código-fonte do ERMAC em 2023 possa ter desempenhado um papel.

“Este é o primeiro caso em que uma família de malware original pegou o código do vazamento e implementou apenas parte dele em seu código”, destacou. “Também é possível que essas duas versões sejam forks separados do mesmo projeto inicial.”

O Rocinante é distribuído principalmente por meio de sites de phishing que visam enganar usuários desavisados para instalar aplicativos dropper falsificados que, uma vez instalados, solicitam privilégios de serviço de acessibilidade para registrar todas as atividades no dispositivo infectado, interceptar mensagens SMS e exibir páginas de login de phishing.

Ele também estabelece contato com um servidor de comando e controle (C2) para aguardar mais instruções – simulando eventos de toque e deslizamento – a serem executadas remotamente. As informações pessoais coletadas são exfiltradas para um bot do Telegram.

“O bot extrai as PII úteis obtidas usando páginas de login falsas que se passam pelos bancos alvo. Ele então publica essas informações, formatadas, em um chat ao qual os criminosos têm acesso”, observou ThreatFabric.

“As informações mudam ligeiramente dependendo da página de login falsa usada para obtê-las e incluem informações do dispositivo, como modelo e número de telefone, número do CPF, senha ou número da conta.”

O desenvolvimento ocorre no momento em que a Symantec destaca outra campanha de malware de trojan bancário que explora o domínio secureserver[.]net para atingir regiões de língua espanhola e portuguesa.

“O ataque em vários estágios começa com URLs maliciosos que levam a um arquivo contendo um arquivo .hta ofuscado”, disse a empresa de propriedade da Broadcom .

“Este arquivo leva a um payload JavaScript que executa várias verificações AntiVM e AntiAV antes de baixar o payload AutoIT final. Este payload é carregado usando injeção de processo com o objetivo de roubar informações bancárias e credenciais do sistema da vítima e exfiltrá-las para um servidor C2.”

Isso também ocorre após o surgimento de um novo “extensionware como serviço” que é anunciado para venda por meio de uma nova versão do Genesis Market , que foi fechado pelas autoridades policiais no início de 2023 e projetado para roubar informações confidenciais de usuários na região da América Latina (LATAM) usando extensões maliciosas de navegador da Web propagadas na Chrome Web Store.

A atividade, ativa desde meados de 2023 e visando o México e outras nações da América Latina, foi atribuída a um grupo de crimes eletrônicos chamado Cybercartel, que oferece esses tipos de serviços a outras equipes de criminosos cibernéticos. As extensões não estão mais disponíveis para download.

“A extensão maliciosa do Google Chrome se disfarça como um aplicativo legítimo, enganando os usuários para instalá-la a partir de sites comprometidos ou campanhas de phishing”, disseram os pesquisadores de segurança Ramses Vazquez e Karla Gomez, da Metabase Q Ocelot Threat Intelligence Team .

“Uma vez que a extensão é instalada, ela injeta código JavaScript nas páginas da web que o usuário visita. Esse código pode interceptar e manipular o conteúdo das páginas, bem como capturar dados sensíveis, como credenciais de login, informações de cartão de crédito e outras entradas do usuário, dependendo da campanha específica e do tipo de informação que está sendo direcionada.”

+Mais

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões

Por que o Google comprou Wiz por US$32 bilhões

Ação comprometida no GitHub expõe segredos de CI/CD em milhares de repositórios