Uma falha crítica de segurança foi divulgada no plugin multilíngue WPML WordPress que pode permitir que usuários autenticados executem código arbitrário remotamente sob certas circunstâncias.

A vulnerabilidade, rastreada como CVE-2024-6386 (pontuação CVSS: 9,9), afeta todas as versões do plugin anteriores à 4.6.13, lançada em 20 de agosto de 2024.

Apache OFBiz

O problema ocorre devido à falta de validação e higienização de entrada, o que torna possível que invasores autenticados, com acesso de nível de Colaborador e superior, executem código no servidor.

WPML é um plugin popular usado para construir sites WordPress multilíngues. Ele tem mais de um milhão de instalações ativas.

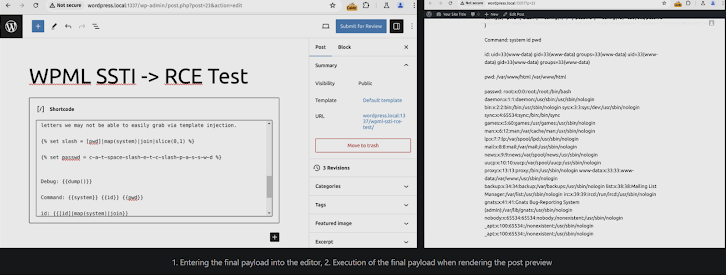

O pesquisador de segurança stealthcopter, que descobriu e relatou o CVE-2024-6386, disse que o problema está no tratamento que o plugin faz dos códigos de acesso usados para inserir conteúdo de postagens, como áudio, imagens e vídeos.

“Especificamente, o plugin usa modelos Twig para renderizar conteúdo em códigos de acesso, mas falha em higienizar adequadamente a entrada, levando à injeção de modelo do lado do servidor (SSTI)”, disse o pesquisador .

SSTI, como o nome indica, ocorre quando um invasor consegue usar a sintaxe de modelo nativo para injetar uma carga maliciosa em um modelo da web, que é então executada no servidor. Um invasor pode então usar a deficiência como arma para executar comandos arbitrários, permitindo efetivamente que ele assuma o controle do site.

“Esta versão do WPML corrige uma vulnerabilidade de segurança que pode permitir que usuários com certas permissões realizem ações não autorizadas”, disseram os mantenedores do plugin, OnTheGoSystems . “É improvável que esse problema ocorra em cenários do mundo real. Ele requer que os usuários tenham permissões de edição no WordPress, e o site deve usar uma configuração muito específica.”

Recomenda-se que os usuários do plugin apliquem os patches mais recentes para mitigar possíveis ameaças.

+Mais

Hackers usam aplicativos falsos de videoconferência para roubar dados de profissionais da Web3

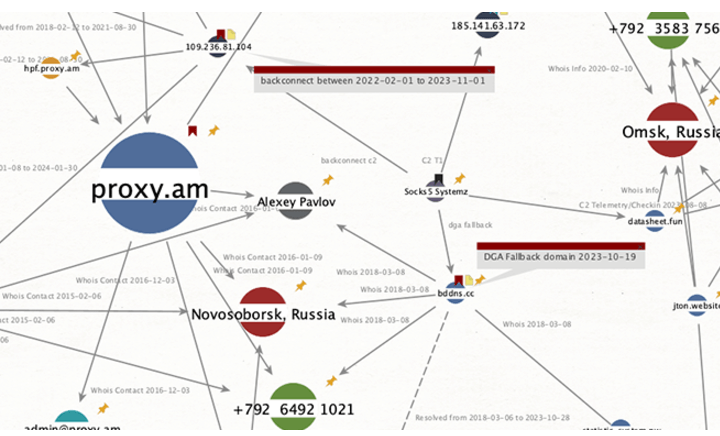

Botnet Socks5Systemz alimenta serviço de proxy ilegal com mais de 85.000 dispositivos hackeados

Campanha de notícias falsas alimentada por IA tem como alvo o apoio ocidental às eleições na Ucrânia e nos EUA