Pesquisadores de segurança cibernética revelaram um agente de ameaça conhecido como Blind Eagle , que tem como alvo persistente entidades e indivíduos na Colômbia, Equador, Chile, Panamá e outros países latino-americanos.

Os alvos desses ataques abrangem vários setores, incluindo instituições governamentais, empresas financeiras, empresas de energia e petróleo e gás.

Blind Eagle

“O Blind Eagle demonstrou adaptabilidade na definição dos objetivos de seus ataques cibernéticos e versatilidade para alternar entre ataques com motivação puramente financeira e operações de espionagem”, disse a Kaspersky em um relatório na segunda-feira.

Também conhecido como APT-C-36, acredita-se que o Blind Eagle esteja ativo desde pelo menos 2018. O grupo suspeito de falar espanhol é conhecido por usar iscas de spear-phishing para distribuir vários trojans de acesso remoto disponíveis publicamente, como AsyncRAT, BitRAT, Lime RAT, NjRAT, Quasar RAT e Remcos RAT.

No início de março, o eSentire detalhou o uso pelo adversário de um carregador de malware chamado Ande Loader para propagar Remcos RAT e NjRAT.

O ponto de partida é um e-mail de phishing que se passa por instituições governamentais legítimas e entidades financeiras e bancárias, que alerta enganosamente os destinatários para tomarem medidas urgentes clicando em um link que supostamente os leva ao site oficial da entidade imitada.

As mensagens de e-mail também incluem um anexo em PDF ou Microsoft Word que contém o mesmo URL e, em alguns casos, alguns detalhes adicionais projetados para transmitir um sinal maior de urgência e dar um verniz de legitimidade.

O primeiro conjunto de URLs direciona os usuários para sites controlados por atores que hospedam um dropper inicial, mas somente após determinar se a vítima pertence a um país que está entre os alvos do grupo. Caso contrário, eles são levados ao site da organização que os invasores estão personificando.

“Esse redirecionamento geográfico impede que novos sites maliciosos sejam sinalizados e impede a busca e a análise desses ataques”, disse o fornecedor russo de segurança cibernética.

O dropper inicial vem na forma de um arquivo ZIP compactado, que, por sua vez, incorpora um Visual Basic Script (VBS) responsável por recuperar a carga útil do próximo estágio de um servidor remoto codificado. Esses servidores podem variar de sites de hospedagem de imagens a Pastebin a serviços legítimos como Discord e GitHub.

O malware de segundo estágio, geralmente ofuscado usando métodos esteganográficos, é uma DLL ou um injetor .NET que posteriormente contata outro servidor malicioso para recuperar o trojan de estágio final.

“O grupo frequentemente usa técnicas de injeção de processo para executar o RAT na memória de um processo legítimo, evitando assim defesas baseadas em processo”, disse Kaspersky.

“A técnica preferida do grupo é o process hollowing . Essa técnica consiste em criar um processo legítimo em um estado suspenso, então desmapear sua memória, substituindo-a por uma carga maliciosa e, finalmente, retomar o processo para iniciar a execução.”

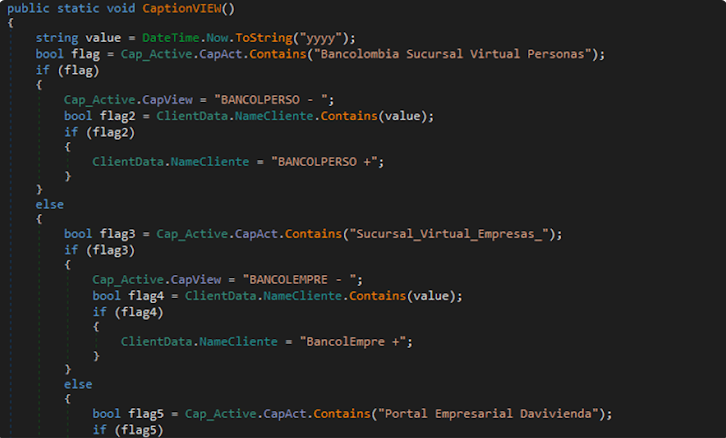

O uso de versões modificadas de RATs de código aberto dá à Blind Eagle a flexibilidade de modificar suas campanhas à vontade, usando-as para espionagem cibernética ou capturando credenciais de serviços financeiros colombianos do navegador da vítima quando os títulos das janelas são comparados a uma lista predefinida de sequências de caracteres no malware.

Por outro lado, versões alteradas do NjRAT foram observadas equipadas com recursos de keylogging e captura de tela para coletar informações confidenciais. Além disso, a versão atualizada suporta a instalação de plugins adicionais enviados de um servidor para aumentar sua funcionalidade.

As mudanças também se estendem às cadeias de ataque. Em junho de 2024, o AsyncRAT foi distribuído por meio de um carregador de malware chamado Hijack Loader , sugerindo um alto nível de adaptabilidade por parte dos agentes de ameaças. Também serve para destacar a adição de novas técnicas para sustentar suas operações.

“Por mais simples que as técnicas e procedimentos do BlindEagle possam parecer, sua eficácia permite que o grupo sustente um alto nível de atividade”, concluiu Kaspersky. “Ao executar consistentemente campanhas de espionagem cibernética e roubo de credenciais financeiras, o Blind Eagle continua sendo uma ameaça significativa na região.

Fontes: The Hacker News

+Mais

Falha de segurança no ChatGPT se torna alvo de ataques

Grave falha no Apache Camel (CVE-2025-29891) exposta

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões