Um agente de ameaças conhecido como Stargazer Goblin criou uma rede de contas falsas no GitHub para sustentar um serviço de distribuição (DaaS) que espalha diversos tipos de malware que roubam informações, gerando US$ 100.000 em lucros ilícitos no último ano.

Stargazer Goblin

Essa rede, composta por mais de 3.000 contas na plataforma de hospedagem de código em nuvem, abrange milhares de repositórios utilizados para compartilhar links maliciosos ou malware, conforme relatado pela Check Point, que a nomeou de “Stargazers Ghost Network”.

Algumas das famílias de malware propagadas por esse método incluem Atlantida Stealer, Rhadamanthys, RisePro, Lumma Stealer e RedLine. As contas falsas também participam de atividades como marcar com estrela, bifurcar, monitorar e assinar repositórios maliciosos para conferir uma aparência de legitimidade.

Acredita-se que a rede esteja ativa desde agosto de 2022 em uma forma preliminar, embora um anúncio do DaaS não tenha sido observado na dark web até o início de julho de 2023.

“Os agentes de ameaças agora operam uma rede de contas ‘fantasmas’ que distribuem malware através de links maliciosos em seus repositórios e arquivos criptografados à medida que são liberados”, explicou o pesquisador de segurança Antonis Terefos em uma análise publicada na semana passada.

“Essa rede não apenas distribui malware, mas também realiza diversas outras atividades que fazem com que essas contas ‘fantasmas’ pareçam usuários normais, conferindo uma falsa legitimidade às suas ações e aos repositórios associados.”

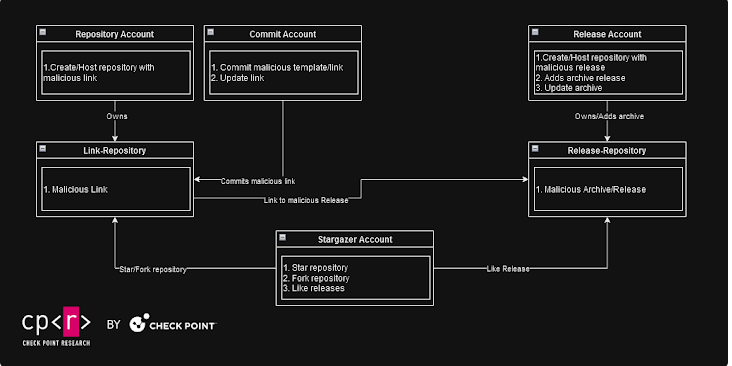

Diferentes categorias de contas do GitHub são responsáveis por aspectos distintos do esquema, em uma tentativa de tornar sua infraestrutura mais resiliente aos esforços de remoção do GitHub quando cargas maliciosas são sinalizadas na plataforma.

Isso inclui contas que servem como modelo de repositório de phishing, contas que fornecem imagens para o modelo de phishing e contas que enviam malware para os repositórios na forma de arquivos protegidos por senha disfarçados de software crackeado e truques de jogos.

Caso o terceiro grupo de contas seja detectado e banido pelo GitHub, o Stargazer Goblin atualizará o repositório de phishing da primeira conta com um novo link para uma versão maliciosa ativa, permitindo que os operadores continuem suas atividades com mínima interrupção.

Além de curtir novos lançamentos de vários repositórios e fazer alterações nos arquivos README.md para modificar os links de download, há evidências de que algumas contas que fazem parte da rede foram comprometidas anteriormente, com credenciais provavelmente obtidas por meio de malware ladrão.

“Na maioria das vezes, observamos que as contas do Repositório e do Stargazer não são afetadas por banimentos e remoções de repositórios, enquanto as contas do Commit e do Release geralmente são banidas quando seus repositórios maliciosos são detectados”, disse Terefos.

“É comum encontrar Link-Repositories contendo links para Release-Repositories banidos. Quando isso ocorre, a conta Commit associada ao Link-Repository atualiza o link malicioso com um novo.”

Uma das campanhas descobertas pela Check Point envolve o uso de um link malicioso para um repositório do GitHub que, por sua vez, aponta para um script PHP hospedado em um site WordPress, entregando um arquivo de aplicativo HTML (HTA) para executar o Atlantida Stealer por meio de um script do PowerShell.

Outras famílias de malware propagadas via DaaS são Lumma Stealer, RedLine Stealer, Rhadamanthys e RisePro. A Check Point observou ainda que as contas do GitHub fazem parte de uma solução DaaS maior que opera contas fantasmas semelhantes em outras plataformas, como Discord, Facebook, Instagram, X e YouTube.

“O Stargazer Goblin criou uma operação de distribuição de malware extremamente sofisticada que evita a detecção, aproveitando o fato de que o GitHub é considerado um site legítimo. Assim, a rede minimiza suspeitas de atividades maliciosas e rapidamente se recupera de qualquer interrupção causada pelo GitHub”, disse Terefos.

“Utilizando várias contas e perfis para executar diferentes atividades, desde iniciar e hospedar repositórios até confirmar modelos de phishing e lançar malwares, a Stargazers Ghost Network consegue minimizar suas perdas quando o GitHub toma medidas para interromper suas operações. Normalmente, apenas uma parte da operação é afetada, em vez de todas as contas envolvidas.”

Esse desenvolvimento ocorre no momento em que agentes de ameaças desconhecidos estão mirando repositórios do GitHub, limpando seus conteúdos e exigindo que as vítimas entrem em contato com um usuário chamado Gitloker no Telegram como parte de uma nova operação de extorsão que está em andamento desde fevereiro de 2024.

O ataque de engenharia social visa desenvolvedores com e-mails de phishing enviados de “[email protected]”, com o objetivo de induzi-los a clicar em links falsos sob o pretexto de uma oportunidade de emprego no GitHub. Após isso, eles são solicitados a autorizar um novo aplicativo OAuth que apaga todos os repositórios e exige um pagamento em troca da restauração do acesso.

Isso também segue um alerta da Truffle Security de que é possível acessar dados confidenciais de forks excluídos, repositórios excluídos e até mesmo repositórios privados no GitHub, recomendando que as organizações tomem medidas para se protegerem contra o que está sendo chamado de vulnerabilidade Cross Fork Object Reference (CFOR).

“Uma vulnerabilidade CFOR ocorre quando um fork de repositório pode acessar dados sensíveis de outro fork (incluindo dados de forks privados e excluídos)”, disse Joe Leon. “Semelhante a uma Insecure Direct Object Reference, no CFOR os usuários fornecem hashes de commit para acessar diretamente dados de commit que, de outra forma, não seriam visíveis para eles.”

Em outras palavras, um pedaço de código comprometido em um repositório público pode ser acessível indefinidamente, desde que exista pelo menos um fork daquele repositório. Além disso, ele também pode ser usado para acessar código comprometido entre o momento em que um fork interno é criado e o repositório se torna público.

No entanto, vale a pena notar que essas são decisões de design intencionais tomadas pelo GitHub, conforme observado pela empresa em sua própria documentação:

- Os commits para qualquer repositório em uma rede fork podem ser acessados de qualquer repositório na mesma rede fork, incluindo o repositório upstream.

- Quando você altera um repositório privado para público, todos os commits naquele repositório, incluindo quaisquer commits feitos nos repositórios nos quais ele foi bifurcado, ficam visíveis para todos.

“O usuário médio vê a separação de repositórios públicos e privados como um limite de segurança e, compreensivelmente, acredita que quaisquer dados localizados em um repositório privado não podem ser acessados por usuários públicos”, disse Leon. “Infelizmente, […] isso nem sempre é verdade. Além disso, o ato de deletar implica na destruição de dados. Como vimos acima, deletar um repositório ou fork não significa que seus dados de commit sejam realmente deletados.”

Fontes: The Hacker News

+Mais

Falha de segurança no ChatGPT se torna alvo de ataques

Grave falha no Apache Camel (CVE-2025-29891) exposta

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões