Várias organizações nos setores de transporte e logística global, mídia e entretenimento, tecnologia e automotivo na Itália, Espanha, Taiwan, Tailândia, Turquia e Reino Unido foram alvo de uma “campanha sustentada” pelo prolífico grupo de hackers APT41, com base na China.

Mandiant – APT41

Segundo a Mandiant, empresa de inteligência de ameaças pertencente ao Google, o APT41 conseguiu infiltrar e manter acesso não autorizado prolongado às redes de diversas vítimas desde 2023, permitindo a extração contínua de dados confidenciais.

A Mandiant descreveu o grupo como singular entre os atores associados à China devido ao uso de “malware não público, geralmente reservado para operações de espionagem em atividades que aparentemente não estão relacionadas às missões patrocinadas pelo Estado”.

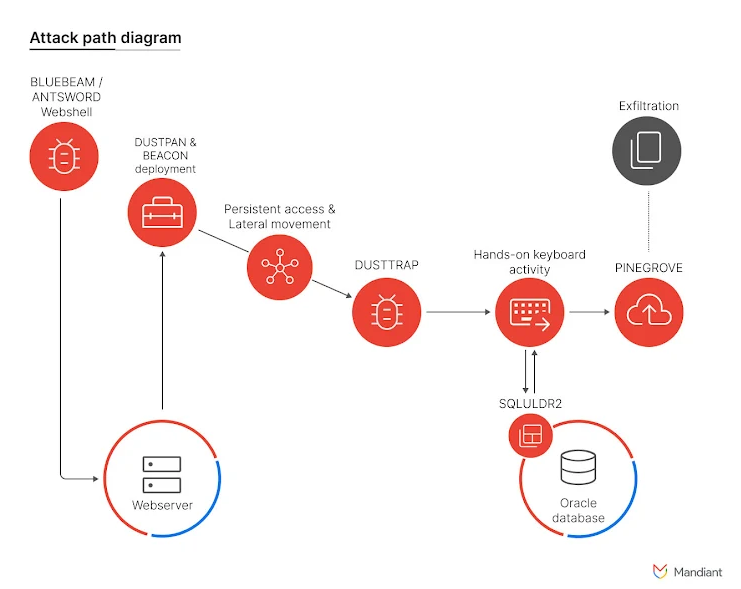

Os ataques incluem o uso de shells da web (ANTSWORD e BLUEBEAM), droppers personalizados (DUSTPAN e DUSTTRAP) e ferramentas de código aberto (SQLULDR2 e PINEGROVE) para estabelecer persistência, entregar payloads adicionais e exfiltrar dados sensíveis.

Os shells da web servem como um canal para o download do dropper DUSTPAN (também conhecido como StealthVector), responsável por carregar o Beacon do Cobalt Strike para comunicação de comando e controle (C2), seguido pela implementação do dropper lateral DUSTTRAP.

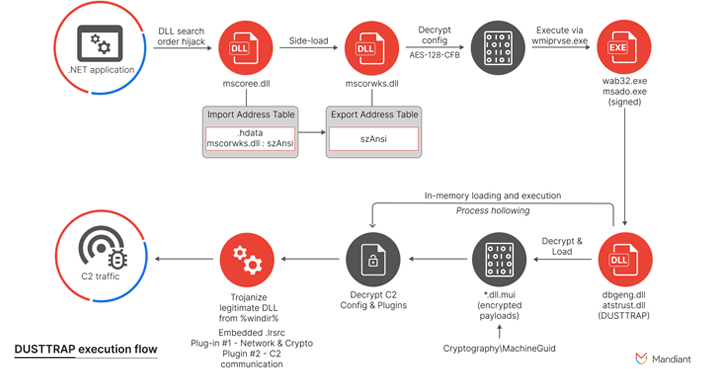

O DUSTTRAP é projetado para descriptografar e executar uma carga maliciosa na memória, facilitando o contato com um servidor controlado pelo invasor ou uma conta comprometida do Google Workspace para ocultar atividades maliciosas.

O Google afirmou que as contas identificadas no Workspace foram corrigidas para prevenir acesso não autorizado, sem divulgar o número de contas afetadas.

Além disso, as intrusões envolvem o uso do SQLULDR2 para exportar dados de bancos de dados Oracle para arquivos locais em texto e do PINEGROVE para transmitir grandes quantidades de dados confidenciais de redes comprometidas, explorando o Microsoft OneDrive como vetor de exfiltração.

É relevante mencionar que as famílias de malware rastreadas pela Mandiant, como DUSTPAN e DUSTTRAP, apresentam semelhanças com DodgeBox e MoonWalk, respectivamente, conforme identificado pela Zscaler ThreatLabz.

“De acordo com os pesquisadores da Mandiant, o DUSTTRAP é uma estrutura de plug-in de vários estágios composta por diversos componentes. Eles identificaram pelo menos 15 plug-ins que podem executar comandos de shell, operações no sistema de arquivos, enumeração e término de processos, captura de pressionamentos de tecla e capturas de tela, coleta de informações do sistema e modificações no Registro do Windows.

Além disso, o DUSTTRAP foi desenvolvido para investigar hosts remotos, realizar consultas no sistema de nomes de domínio (DNS), listar sessões de área de trabalho remota, carregar arquivos e realizar várias operações no Microsoft Active Directory.

“A Mandiant relatou que o malware DUSTTRAP e seus componentes associados, observados durante a intrusão, foram assinados com certificados de assinatura de código presumivelmente roubados”, afirmou a empresa. “Um desses certificados parecia estar vinculado a uma empresa sul-coreana do setor de jogos.”

A divulgação dessas informações coincidiu com a revelação pela empresa israelense de segurança cibernética Sygnia de detalhes sobre uma campanha de ataque cibernético conduzida pelo sofisticado grupo de ameaças com conexão à China conhecido como GhostEmperor, que distribuiu uma variante do rootkit Demodex.

Atualmente, não está claro o método exato usado pelo GhostEmperor para comprometer seus alvos, embora o grupo tenha sido observado explorando vulnerabilidades conhecidas em aplicativos voltados para internet. O acesso inicial permitiu a execução de um script em lote do Windows, que extrai um arquivo CAB para iniciar um módulo de implantação central.

Esse implante é capaz de gerenciar comunicações C2 (comando e controle) e instalar o rootkit de kernel Demodex, utilizando um projeto de código aberto chamado Cheat Engine para contornar o mecanismo de Imposição de Assinatura de Driver do Windows (DSE).

“O GhostEmperor utiliza um malware de vários estágios para garantir execução furtiva e persistência, e emprega diversos métodos para dificultar a análise”, comentou o pesquisador de segurança Dor Nizar.“

+Mais

Falha de segurança no ChatGPT se torna alvo de ataques

Grave falha no Apache Camel (CVE-2025-29891) exposta

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões