Segundo pesquisadores de segurança cibernética, foi descoberto um token GitHub vazado acidentalmente que poderia ter concedido acesso elevado aos repositórios GitHub relacionados à linguagem Python, Python Package Index (PyPI) e Python Software Foundation (PSF).

A JFrog, responsável pela descoberta do GitHub Personal Access Token, revelou que o segredo vazou em um contêiner público do Docker hospedado no Docker Hub.

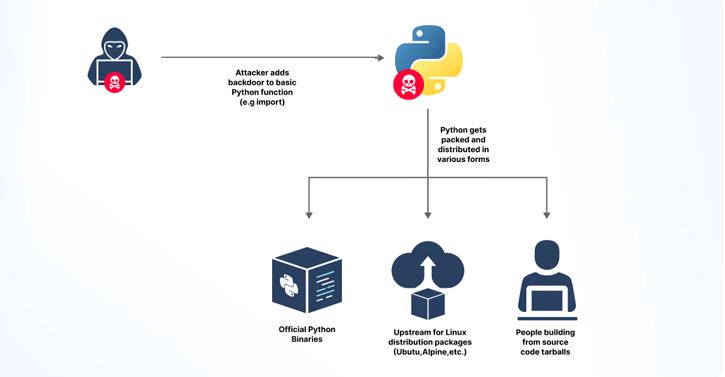

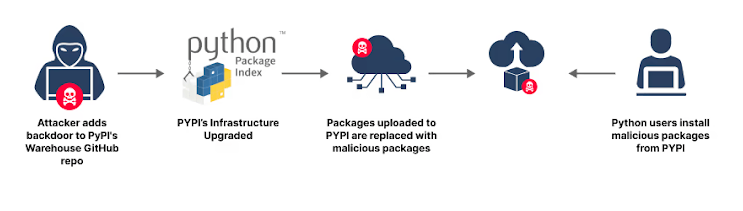

De acordo com a empresa de segurança da cadeia de suprimentos de software, “Este incidente foi especialmente grave, uma vez que é difícil exagerar as potenciais consequências caso o token tivesse caído em mãos erradas. Um potencial invasor poderia ter usado o token para injetar código malicioso nos pacotes PyPI (imaginemos a substituição de todos os pacotes Python por versões maliciosas) e até mesmo na própria linguagem Python.”

A empresa alertou que um invasor poderia, teoricamente, usar o acesso administrativo comprometido para realizar um ataque em larga escala à cadeia de suprimentos, comprometendo o código-fonte essencial da linguagem Python ou do gerenciador de pacotes PyPI.

Token

O JFrog descobriu que o token de autenticação estava presente dentro de um contêiner Docker, armazenado em um arquivo Python compilado (“build.cpython-311.pyc”), que não foi removido inadvertidamente.

Após a divulgação responsável em 28 de junho de 2024, o token – emitido para a conta do GitHub vinculada ao PyPI Admin Ee Durbin – foi prontamente revogado. Não há indícios de que o segredo tenha sido explorado na prática.

A PyPI informou que o token foi emitido antes de 3 de março de 2023, com a data exata sendo desconhecida devido à política de retenção de registros de segurança por até 90 dias.

“Enquanto desenvolvia localmente o aplicativo cabotage-app, focado na construção da base de código, eu frequentemente me deparava com os limites de taxa da API do GitHub”, explicou Durbin.

“Esses limites de taxa se aplicam ao acesso anônimo. Quando o sistema está em produção, ele é configurado como um GitHub App. Por conveniência, modifiquei meus arquivos locais para incluir meu próprio token de acesso, em vez de configurar um GitHub App localmente. Essas alterações nunca foram destinadas a serem enviadas remotamente.”

A revelação ocorre no contexto em que a Checkmarx descobriu uma série de pacotes maliciosos no PyPI, projetados para extrair informações confidenciais para um bot do Telegram sem o consentimento ou conhecimento das vítimas.

Os pacotes em questão – testbrojct2, proxyfullscraper, proxyalhttp e proxyfullscrapers – operam escaneando sistemas comprometidos em busca de arquivos com extensões como .py, .php, .zip, .png, .jpg e .jpeg.

“O bot do Telegram está associado a várias operações cibercriminosas baseadas no Iraque”, afirmou o pesquisador da Checkmarx, Yehuda Gelb, destacando que o histórico de mensagens do bot remonta a 2022.

“Além disso, o bot funciona como um mercado clandestino que oferece serviços de manipulação de mídia social e está conectado a casos de roubo financeiro, explorando vítimas e exfiltrando seus dados.”

Fontes: The Hacker News

+Mais

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões

Por que o Google comprou Wiz por US$32 bilhões

Ação comprometida no GitHub expõe segredos de CI/CD em milhares de repositórios