Pesquisadores de segurança cibernética identificaram uma falha no protocolo RADIUS, denominada BlastRADIUS, que permite a um invasor realizar ataques do tipo Mallory-in-the-middle (MitM) e ignorar verificações de integridade em certas condições.

Segundo Alan DeKok, CEO da InkBridge Networks e criador do Projeto FreeRADIUS, “O protocolo RADIUS pode permitir que mensagens de solicitação de acesso sejam enviadas sem as devidas verificações de integridade ou autenticação.”

Ele acrescentou que “Isso possibilita que um invasor modifique esses pacotes sem ser detectado, podendo assim forçar a autenticação de qualquer usuário e atribuir qualquer tipo de autorização (como VLANs, por exemplo).”

RADIUS

RADIUS, sigla para Remote Authentication Dial-In User Service, é um protocolo cliente/servidor utilizado para gerenciamento centralizado de autenticação, autorização e contabilidade (AAA) para usuários que se conectam e utilizam serviços de rede.

A segurança do protocolo RADIUS baseia-se em um hash derivado usando o algoritmo MD5, o qual foi considerado criptograficamente vulnerável desde dezembro de 2008, devido ao risco de ataques de colisão.

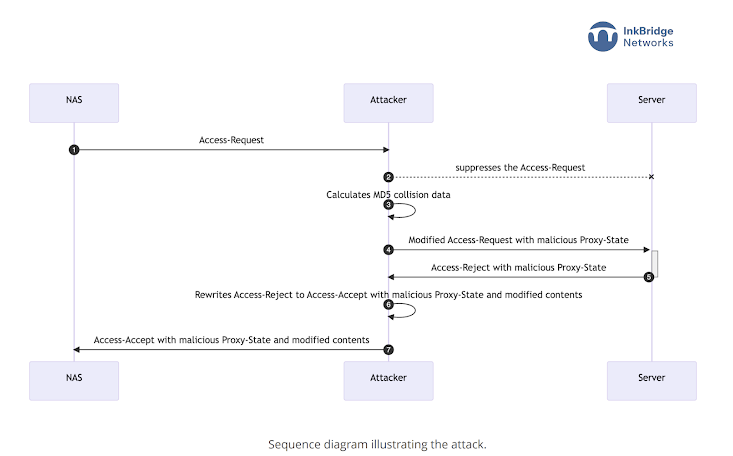

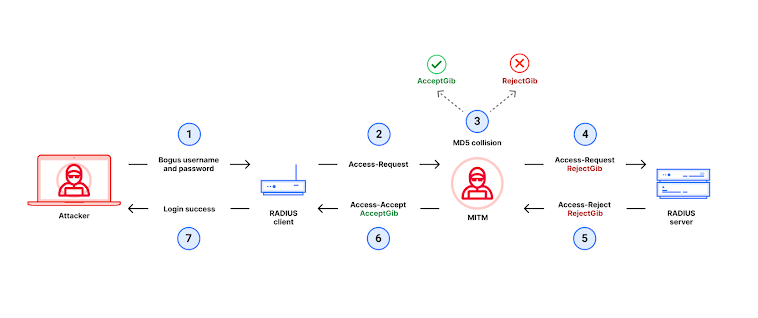

Essa vulnerabilidade possibilita o que é conhecido como ataque de prefixo escolhido, onde os pacotes de solicitação de acesso podem ser manipulados de forma que o pacote de resposta seja alterado para que passe em todas as verificações de integridade da resposta original.

No entanto, para que esse tipo de ataque seja eficaz, o adversário precisa ter a capacidade de modificar os pacotes enquanto eles estão em trânsito entre o cliente e o servidor. Isso implica que organizações que enviam esses pacotes pela internet estão sujeitas a essa falha de segurança.

Outros fatores que ajudam a reduzir a eficácia do ataque incluem o uso de TLS para proteger o tráfego RADIUS transmitido pela Internet e a implementação do atributo Message-Authenticator para reforçar a segurança dos pacotes.

O BlastRADIUS representa uma falha de design significativa que impacta todos os clientes e servidores RADIUS que estão em conformidade com os padrões. Portanto, é crucial que provedores de serviços de Internet (ISPs) e organizações que utilizam o protocolo atualizem para a versão mais recente.

De acordo com DeKok, “especificamente, os métodos de autenticação PAP, CHAP e MS-CHAPv2 são os mais vulneráveis”. Ele também enfatiza que “os ISPs precisarão atualizar seus servidores RADIUS e equipamentos de rede”.

Qualquer infraestrutura que utilize autenticação de endereço MAC ou para logins administrativos em switches está vulnerável. No entanto, implementar TLS ou IPSec pode prevenir o ataque, e o protocolo 802.1X (EAP) não é afetado.

Para empresas, é importante observar que um invasor precisaria ter acesso à rede local virtual (VLAN) de gerenciamento para explorar a vulnerabilidade. Além disso, ISPs podem ser vulneráveis se enviarem tráfego RADIUS por redes intermediárias, como terceirizados, ou pela internet em geral.

É crucial destacar que a vulnerabilidade, identificada como CVE-2024-3596 com uma pontuação CVSS de 9,0, afeta especialmente redes que transmitem tráfego RADIUS via RADIUS/UDP pela internet, dado que “a maior parte desse tráfego RADIUS é enviada ’em liberdade'”. Até o momento, não há evidências de que essa vulnerabilidade esteja sendo explorada na natureza.

“Este ataque é resultado da negligência em relação à segurança do protocolo RADIUS ao longo do tempo”, afirmou DeKok.

“Embora os padrões tenham proposto medidas de proteção que poderiam ter prevenido o ataque, essas medidas não foram tornadas obrigatórias. Além disso, muitos fornecedores sequer implementaram as proteções sugeridas.”

O CERT/CC, em um comunicado coordenado, descreveu a vulnerabilidade como permitindo que um agente de ameaça com acesso à rede onde o Access-Request é transportado conduza ataques de falsificação.

“Uma falha no protocolo RADIUS permite que um invasor falsifique uma resposta de autenticação em situações onde um atributo Message-Authenticator não é exigido ou aplicado”, afirmou o CERT/CC. “Essa vulnerabilidade surge de uma verificação de integridade criptograficamente insegura ao validar respostas de autenticação de um servidor.”

A empresa de infraestrutura e segurança da Web Cloudflare divulgou detalhes técnicos adicionais sobre o CVE-2024-3596, afirmando que é suscetível a um aprimorado ataque de colisão MD5.

“Este ataque possibilita que um atacante do tipo man-in-the-middle (MitM), que tenha acesso ao tráfego, obtenha acesso administrativo não autorizado a dispositivos que utilizam para autenticação, sem a necessidade de força bruta, roubo de senhas ou segredos compartilhados”, observou a empresa.

Fontes: The Hacker News

+Mais

Falha de segurança no ChatGPT se torna alvo de ataques

Grave falha no Apache Camel (CVE-2025-29891) exposta

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões