Pesquisadores de segurança cibernética estão alertando sobre campanhas de phishing que utilizam os Cloudflare Workers para veicular sites maliciosos destinados a coletar credenciais de usuários de Microsoft, Gmail, Yahoo! e Webmail cPanel.

Esse método de ataque, conhecido como phishing transparente ou phishing adversário no meio (AitM), “usa Cloudflare Workers para atuar como um servidor proxy reverso para uma página de login legítima, interceptando o tráfego entre a vítima e a página de login para capturar credenciais, cookies e tokens”, explicou Jan Michael Alcantara, pesquisador da Netskope, em um relatório.

Nos últimos 30 dias, a maioria das campanhas de phishing hospedadas no Cloudflare Workers teve como alvo vítimas na Ásia, América do Norte e sul da Europa, abrangendo setores de tecnologia, serviços financeiros e bancários.

Phishing

A empresa de segurança cibernética relatou um aumento no tráfego para páginas de phishing hospedadas por Cloudflare Workers a partir do segundo trimestre de 2023. Eles observaram um crescimento no número total de domínios distintos, de pouco mais de 1.000 no quarto trimestre de 2023 para quase 1.300 no primeiro trimestre de 2024.

As campanhas de phishing utilizam uma técnica chamada contrabando de HTML, que envolve o uso de JavaScript malicioso para montar a carga maliciosa no lado do cliente, escapando das proteções de segurança. Essa abordagem destaca as estratégias sofisticadas que os agentes de ameaças estão empregando para implantar e executar ataques em sistemas específicos.

A diferença neste caso é que a carga maliciosa é uma página de phishing, que é reconstruída e exibida ao usuário em um navegador da web.

A página de phishing incentiva a vítima a fazer login no Microsoft Outlook ou Office 365 (agora Microsoft 365) para visualizar um suposto documento PDF. Se a vítima prosseguir, páginas de login falsas hospedadas no Cloudflare Workers serão usadas para coletar suas credenciais e códigos de autenticação multifator (MFA).

“Toda a página de phishing é criada usando uma versão modificada de um kit de ferramentas Cloudflare AitM de código aberto”, explicou Michael Alcantara. “Quando a vítima acessa a página de login do invasor, este coleta seus metadados de solicitação da web.”

“Assim que a vítima insere suas credenciais, ela faz login no site legítimo, e o invasor coleta os tokens e cookies na resposta. Além disso, o invasor também pode monitorar qualquer atividade adicional que a vítima realize após o login.”

HTML

O contrabando de HTML como mecanismo de entrega de carga útil está sendo cada vez mais utilizado por agentes de ameaças que desejam contornar as defesas modernas, permitindo servir páginas HTML fraudulentas e outros malwares sem levantar sinais de alerta.

Em um exemplo destacado pelo Huntress Labs, o arquivo HTML falso injeta um iframe do portal de autenticação legítimo da Microsoft, recuperado de um domínio controlado pelo ator malicioso.

“Isto tem as características de um ataque de phishing de proxy transparente com adversário no meio, mas usa uma carga útil de contrabando de HTML com um iframe injetado em vez de um link simples”, explicou o pesquisador de segurança Matt Kiely.

Outra campanha notável envolve e-mails de phishing com tema de fatura contendo anexos HTML que se disfarçam como páginas de login do visualizador de PDF para roubar credenciais de contas de e-mail dos usuários, antes de redirecioná-los para uma URL que hospeda o chamado “comprovante de pagamento”.

Nos últimos anos, os ataques de phishing baseados em e-mail assumiram várias formas, incluindo o uso de kits de ferramentas de phishing como serviço (PaaS), como o Greatness, para roubar credenciais de login do Microsoft 365 e contornar o MFA usando a técnica AitM. Os invasores também têm incorporado códigos QR em arquivos PDF e utilizado verificações CAPTCHA antes de redirecionar as vítimas para a página de login falsa.

Serviços financeiros, manufatura, energia/serviços públicos, varejo e entidades de consultoria nos EUA, Canadá, Alemanha, Coreia do Sul e Noruega emergiram como os principais alvos do Greatness PhaaS.

“Esses serviços oferecem recursos avançados que atraem os invasores, economizando tempo em desenvolvimento e táticas de evasão”, disseram os pesquisadores da Trellix.

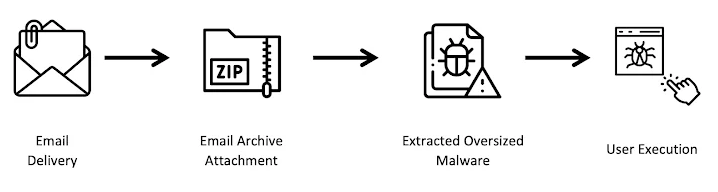

Essa situação ocorre enquanto agentes de ameaças estão constantemente encontrando novas maneiras de enganar os sistemas de segurança e disseminar malware. Eles estão recorrendo à inteligência artificial generativa (GenAI) para criar e-mails de phishing eficazes e entregar anexos de arquivos compactados com cargas de malware extremamente grandes (mais de 100 MB) na esperança de escapar da análise.

“A verificação de arquivos maiores exige mais tempo e recursos, o que pode retardar o desempenho geral do sistema durante o processo de verificação”, explicou a empresa de segurança cibernética. “Para minimizar o consumo excessivo de memória, alguns mecanismos antivírus podem definir limites de tamanho para verificação, fazendo com que arquivos grandes sejam ignorados.”

O método de inflação de arquivos foi observado como uma estratégia de ataque para entregar malware adicional, como Agent Tesla, AsyncRAT, Quasar RAT e Remcos RAT, acrescentaram os pesquisadores.

Além disso, o uso adverso da GenAI para o desenvolvimento de exploits e a criação de deepfakes por diversos atores de ameaças sublinha a necessidade de medidas de segurança robustas, diretrizes éticas e mecanismos de supervisão.

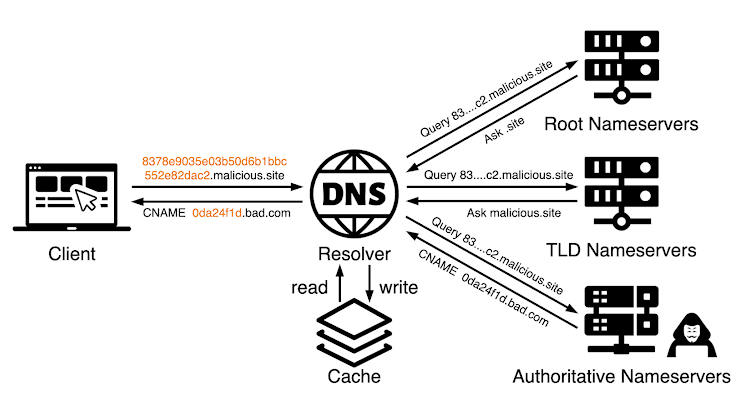

Essas inovações para contornar os mecanismos tradicionais de detecção também se estenderam a campanhas como TrkCdn, SpamTracker e SecShow. Essas campanhas estão utilizando o tunelamento do Sistema de Nomes de Domínio (DNS) para monitorar quando os alvos abrem e-mails de phishing e clicam em links maliciosos, rastrear a entrega de spam e verificar as redes das vítimas em busca de vulnerabilidades potenciais.

“A técnica de tunelamento DNS usada na campanha TrkCdn tem como objetivo rastrear a interação da vítima com o conteúdo do e-mail”, afirmou a Unidade 42 da Palo Alto Networks em um relatório publicado no início deste mês. Eles acrescentaram que os invasores incorporam conteúdo no e-mail que, quando aberto, executa uma consulta DNS para subdomínios controlados pelo invasor.

“SpamTracker emprega e-mails e links de sites para entregar spam e conteúdo de phishing. A intenção da campanha é atrair as vítimas a clicarem nos links, por trás dos quais os agentes da ameaça ocultaram sua carga nos subdomínios.”

As descobertas surgem em meio a um aumento nas campanhas de malvertising que utilizam anúncios maliciosos de software popular nos resultados de mecanismos de pesquisa para induzir os usuários a instalarem ladrões de informações e trojans de acesso remoto, como o SectopRAT (também conhecido como ArechClient).

Além disso, foram observados atores mal-intencionados configurando páginas falsificadas que imitam instituições financeiras como o Barclays. Essas páginas fornecem software legítimo de desktop remoto, como o AnyDesk, sob o pretexto de oferecer suporte por chat ao vivo, garantindo-lhes acesso remoto aos sistemas das vítimas no processo.

+Mais

Campanhas de phishing verifica e-mail em tempo real para roubar credenciais

ChatGPT ajudou spammers a contornar filtros de segurança de mensagem para mais de 80 mil sites

Falha de segurança no ChatGPT se torna alvo de ataques