Um cluster de atividades de ameaça rastreado como Earth Freybug foi observado usando um novo malware chamado UNAPIMON para passar despercebido.

“Earth Freybug é um grupo de ameaças cibernéticas que está ativo desde pelo menos 2012 e se concentra em espionagem e atividades com motivação financeira”, disse o pesquisador de segurança da Trend Micro, Christopher So , em um relatório publicado hoje.

“Observou-se que tem como alvo organizações de vários setores em diferentes países.”

A empresa de segurança cibernética descreveu Earth Freybug como um subconjunto do APT41 , um grupo de espionagem cibernética ligado à China que também é rastreado como Axiom, Brass Typhoon (anteriormente Barium), Bronze Atlas, HOODOO, Wicked Panda e Winnti.

Sabe-se que o coletivo adversário depende de uma combinação de binários que vivem fora da terra (LOLBins) e malware personalizado para atingir seus objetivos. Também são adotadas técnicas como sequestro de biblioteca de vínculo dinâmico (DLL) e desengate de interface de programação de aplicativos (API).

A Trend Micro disse que a atividade compartilha sobreposições táticas com um cluster divulgado anteriormente pela empresa de segurança cibernética Cybereason sob o nome de Operação CuckooBees, que se refere a uma campanha de roubo de propriedade intelectual visando empresas de tecnologia e manufatura localizadas no Leste Asiático, Europa Ocidental e América do Norte.

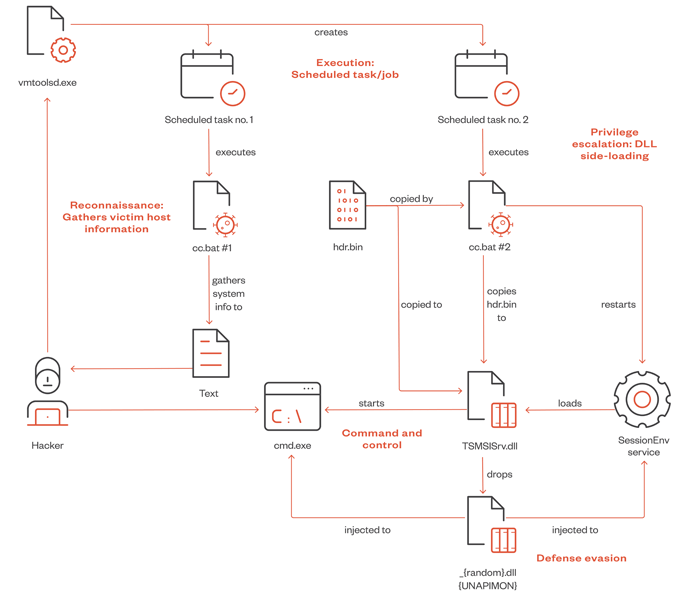

O ponto de partida da cadeia de ataque é o uso de um executável legítimo associado ao VMware Tools (“vmtoolsd.exe”) para criar uma tarefa agendada usando ” schtasks.exe ” e implantar um arquivo chamado “cc.bat” na máquina remota .

Atualmente não se sabe como o código malicioso foi injetado no vmtoolsd.exe, embora se suspeite que possa ter envolvido a exploração de servidores externos.

O script em lote foi projetado para acumular informações do sistema e iniciar uma segunda tarefa agendada no host infectado, que, por sua vez, executa outro arquivo em lote com o mesmo nome (“cc.bat”) para executar o malware UNAPIMON.

“O segundo cc.bat é notável por aproveitar um serviço que carrega uma biblioteca inexistente para carregar lateralmente uma DLL maliciosa”, explicou So. “Neste caso, o serviço é SessionEnv.”

Isso abre o caminho para a execução de TSMSISrv.DLL que é responsável por descartar outro arquivo DLL (ou seja, UNAPIMON) e injetar essa mesma DLL em cmd.exe. Simultaneamente, o arquivo DLL também é injetado no SessionEnv para evasão de defesa.

Além disso, o interpretador de comandos do Windows foi projetado para executar comandos vindos de outra máquina, essencialmente transformando-a em um backdoor.

Um malware simples baseado em C++, o UNAPIMON está equipado para evitar que processos filhos sejam monitorados, aproveitando uma biblioteca de código aberto da Microsoft chamada Detours para liberar funções críticas da API, evitando assim a detecção em ambientes sandbox que implementam o monitoramento da API por meio de hooking.

A empresa de segurança cibernética caracterizou o malware como original, destacando a “habilidade e criatividade de codificação” do autor, bem como o uso de uma biblioteca pronta para uso para realizar ações maliciosas.

“O Earth Freybug já existe há algum tempo e seus métodos evoluíram ao longo do tempo”, disse a Trend Micro.

“Este ataque também demonstra que mesmo técnicas simples podem ser usadas de forma eficaz quando aplicadas corretamente. A implementação dessas técnicas em um padrão de ataque existente torna o ataque mais difícil de ser descoberto.”

fonte: the hacker news

+Mais

Falha de segurança no ChatGPT se torna alvo de ataques

Grave falha no Apache Camel (CVE-2025-29891) exposta

Hackers usam técnicas sofisticada para rastrear vítimas no e-mail