O trojan Vultur Android conhecido como Vultur, é um trojan bancário que ressurgiu com um conjunto de novos recursos e técnicas aprimoradas de antianálise e evasão de detecção, permitindo que seus operadores interajam remotamente com um dispositivo móvel e coletem dados confidenciais.

“O Vultur também começou a mascarar mais de suas atividades maliciosas, criptografando sua comunicação C2, usando múltiplas cargas criptografadas que são descriptografadas instantaneamente e usando o disfarce de aplicativos legítimos para realizar suas ações maliciosas”, disse o pesquisador do Grupo NCC, Joshua Kamp, em um relatório publicado na semana passada.

Quando o Trojan Vultur Android foi descoberto?

O Vultur foi divulgado pela primeira vez no início de 2021, com o malware capaz de aproveitar as APIs de serviços de acessibilidade do Android para executar suas ações maliciosas.

Observou-se que o malware é distribuído por meio de aplicativos dropper trojanizados na Google Play Store, disfarçando-se de aplicativos autenticadores e de produtividade para enganar usuários involuntários para que os instalem. Esses aplicativos dropper são oferecidos como parte de uma operação dropper-as-a-service (DaaS) chamada Brunhilda.

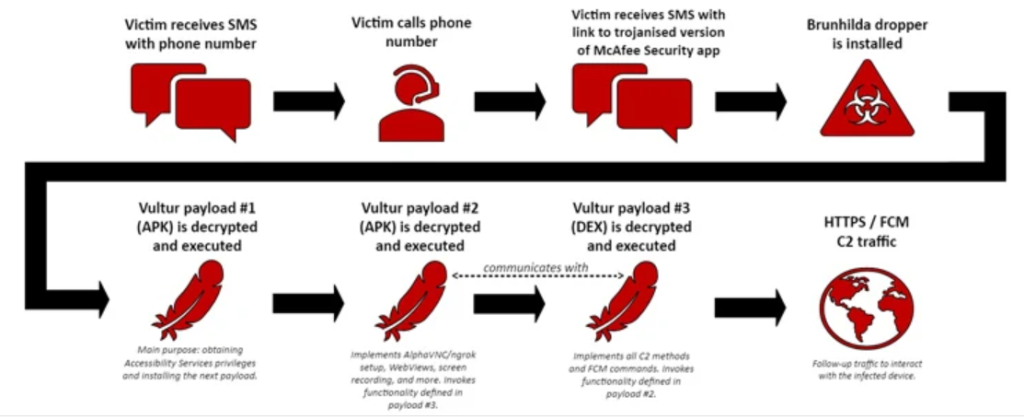

Outras cadeias de ataque, conforme observado pelo NCC Group, envolvem a propagação dos droppers usando uma combinação de mensagens SMS e chamadas telefônicas – uma técnica chamada entrega de ataque orientada por telefone ( TOAD ) – para, em última análise, servir uma versão atualizada do malware.

“A primeira mensagem SMS orienta a vítima para um telefonema”, disse Kamp. Quando a vítima liga para o número, o fraudador fornece à vítima um segundo SMS que inclui o link para o conta-gotas: uma versão modificada do aplicativo [legítimo] McAfee Security.”

A mensagem SMS inicial visa induzir uma falsa sensação de urgência, instruindo os destinatários a ligar para um número para autorizar uma transação inexistente que envolve uma grande quantia em dinheiro.

Após a instalação, o dropper malicioso executa três cargas relacionadas (dois APKs e um arquivo DEX) que registram o bot no servidor C2, obtêm permissões de serviços de acessibilidade para acesso remoto via AlphaVNC e ngrok e executam comandos obtidos do servidor C2.

Uma das adições proeminentes ao Vultur é a capacidade de interagir remotamente com o dispositivo infectado, incluindo a realização de cliques, rolagens e deslizamentos, através dos serviços de acessibilidade do Android, bem como baixar, carregar, excluir, instalar e localizar arquivos.

Além disso, o malware está equipado para impedir que as vítimas interajam com uma lista predefinida de aplicativos, exiba notificações personalizadas na barra de status e até mesmo desative o Keyguard para contornar as medidas de segurança da tela de bloqueio.

“Os recentes desenvolvimentos do Vultur mostraram uma mudança de foco no sentido de maximizar o controle remoto sobre dispositivos infectados”, disse Kamp.

“Com a capacidade de emitir comandos para rolagem, gestos de deslizar, cliques, controle de volume, bloqueio de execução de aplicativos e até mesmo incorporar funcionalidade de gerenciador de arquivos, fica claro que o objetivo principal é obter controle total sobre os dispositivos comprometidos”.

O desenvolvimento ocorre no momento em que a equipe Cymru revela a transição do trojan bancário Android Octo (também conhecido como Coper) para uma operação de malware como serviço, oferecendo seus serviços a outros atores de ameaças para conduzir roubo de informações.

“O Trojan Vultur Android oferece uma variedade de recursos avançados, incluindo keylogging, interceptação de mensagens SMS e notificações push e controle da tela do dispositivo”, disse a empresa.

“Ele emprega várias injeções para roubar informações confidenciais, como senhas e credenciais de login, exibindo telas falsas ou sobreposições. Além disso, utiliza VNC (Virtual Network Computing) para acesso remoto a dispositivos, aprimorando seus recursos de vigilância”.

Estima-se que as campanhas Octo tenham comprometido 45.000 dispositivos, abrangendo principalmente Portugal, Espanha, Turquia e EUA. Algumas das outras vítimas estão localizadas em França, Holanda, Canadá, Índia e Japão.

As descobertas também seguem o surgimento de uma nova campanha direcionada aos usuários do Android na Índia, que distribui pacotes APK maliciosos se passando por serviços de reserva, cobrança e correio on-line por meio de uma oferta de malware como serviço (MaaS).

O malware “tem como alvo o roubo de informações bancárias, mensagens SMS e outras informações confidenciais dos dispositivos das vítimas”, disse a Symantec, de propriedade da Broadcom, em um boletim.

O McAfee Labs, que esclareceu mais a campanha em andamento, disse que o malware foi incorporado em mais de 800 aplicativos. Mais de 3.700 dispositivos Android foram comprometidos. Atribuiu o serviço MaaS a um grupo cibernético indiano chamado Elvia Infotech.

“[Os golpistas] normalmente entram em contato com as vítimas por telefone, texto, e-mail ou aplicativos sociais para informá-las de que precisam reagendar os serviços”, disseram os pesquisadores de segurança ZePeng Chen e Wenfeng Yu.

“Esse tipo de ataque fraudulento é um método de fraude típico e eficaz. Como resultado, as vítimas são solicitadas a baixar um aplicativo específico e enviar informações pessoais. Uma vez que essas informações caiam nas mãos de golpistas, eles podem facilmente roubar fundos da vítima. conta bancária.”

Fonte: thehackernews

+Mais

Ford rejeita alegações de violação e diz que dados de clientes não foram afetados

EUA acusam cinco pessoas ligadas à gangue de crimes cibernéticos Scattered Spider

Mais de 145.000 sistemas de controle industrial em 175 países foram encontrados expostos online