Pesquisadores treinaram um modelo de deep learning para roubar dados digitados no teclado de um computador ou smartphone usando um microfone para captação do som da digitação

Uma equipe de pesquisadores de universidades britânicas treinou um modelo de deep learning (aprendizado profundo) para roubar dados digitados no teclado de um computador ou smartphone usando um microfone para captação do som da digitação com uma precisão de 95%. Quando o Zoom foi usado para treinar o algoritmo de classificação de som, a precisão da previsão caiu para 93%, o que ainda é perigosamente alto e um recorde para esse meio.

O chamado ataque acústico afeta gravemente a segurança dos dados da vítima, pois pode vazar senhas, discussões, mensagens ou outras informações confidenciais das pessoas. Além disso, ao contrário de outros ataques de canal lateral que exigem condições especiais e estão sujeitos a taxas de dados e limitações de distância, os ataques acústicos tornaram-se muito mais simples devido à abundância de dispositivos com microfone que podem fazer a captura de áudio com alta qualidade. Isso, combinado com os rápidos avanços no aprendizado de máquina, torna os ataques de canal lateral baseados em som viáveis e muito mais perigosos.

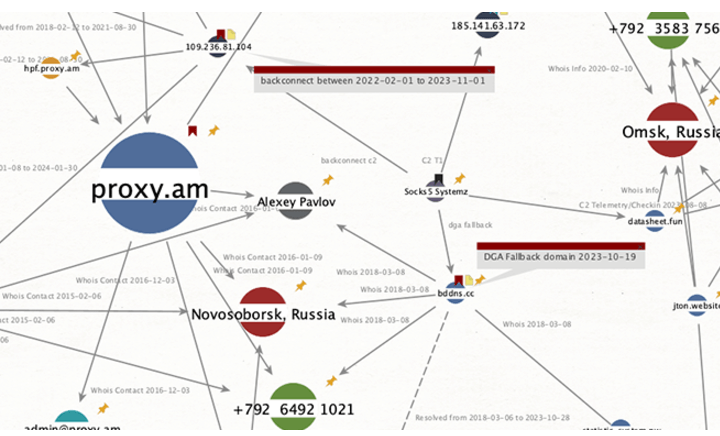

A primeira etapa do ataque é registrar as teclas digitadas no teclado da vítima, pois esses dados são necessários para treinar o algoritmo de previsão. Isso pode ser feito por meio de um microfone próximo ou do telefone que pode ter sido infectado por um malware que tenha acesso ao seu microfone. Como alternativa, as teclas digitadas podem ser gravadas por meio de uma chamada de Zoom, na qual um participante da reunião faz correlações entre as mensagens digitadas pelo alvo e sua gravação de som.

Os pesquisadores coletaram dados de treinamento pressionando 36 teclas em um MacBook Pro moderno 25 vezes cada e gravando o som produzido por cada pressionamento. Em seguida, eles produziram formas de onda e espectrogramas das gravações que visualizam diferenças identificáveis para cada tecla e executaram etapas específicas de processamento de dados para aumentar os sinais que podem ser usados para identificar as teclas digitadas.

As imagens do espectrograma foram usadas para treinar ‘CoAtNet’, que é um classificador de imagens, enquanto o processo exigia alguma experimentação com época, taxa de aprendizado e parâmetros de divisão de dados até que os melhores resultados de precisão de previsão pudessem ser alcançados.

Veja isso

App de teclado é espião e pode controlar celular

Captura de teclado e vídeo sem invadir a máquina

Em seus experimentos, os pesquisadores usaram o mesmo laptop, cujo teclado foi usado em todos os laptops da Apple nos últimos dois anos, um iPhone 13 mini colocado a 17 centímetros de distância do alvo e o Zoom. O classificador CoANet obteve 95% de precisão nas gravações do smartphone e 93% nas capturadas pelo Zoom. O Skype produziu uma precisão menor, mas ainda utilizável, de 91,7%.

Para usuários excessivamente preocupados com ataques acústicos de canal lateral, o artigo sugere que eles tentem alterar os estilos de digitação ou usar senhas aleatórias. Outras possíveis medidas de defesa incluem o uso de software para reproduzir sons de pressionamento de tecla, ruído branco ou filtros de áudio de pressionamento de tecla baseados em software.

Lembre-se, o modelo de ataque provou ser altamente eficaz mesmo contra um teclado muito silencioso, portanto, adicionar abafadores de som em teclados mecânicos ou mudar para teclados baseados em membrana provavelmente não ajudará. Em última análise, empregar autenticação biométrica sempre que possível e utilizar gerenciadores de senhas para contornar a necessidade de inserir informações confidenciais manualmente também servem como fatores atenuantes. Com agências de notícias internacionais.

9 thoughts on “Novo ataque acústico rouba dados de teclas com 95% de precisão”

Comments are closed.